Wat is een APT

Een advanced persistent threat (APT) is een brede term die wordt gebruikt om een aanvalscampagne te beschrijven waarbij een indringer, of een team van indringers, een illegale, langdurige aanwezigheid op een netwerk vestigt om zeer gevoelige gegevens te delven.

De doelwitten van deze aanvallen, die zeer zorgvuldig worden uitgekozen en onderzocht, zijn doorgaans grote ondernemingen of overheidsnetwerken. De gevolgen van dergelijke inbraken zijn enorm en omvatten:

- Diefstal van intellectueel eigendom (bijv. handelsgeheimen of octrooien)

- Compromittering van gevoelige informatie (bijv, persoonsgegevens van werknemers en gebruikers)

- De sabotage van kritieke organisatorische infrastructuren (bijvoorbeeld het wissen van databases)

- Totale site takeovers

Het uitvoeren van een APT-aanval vereist meer middelen dan een standaard webapplicatie-aanval. De daders zijn meestal teams van ervaren cybercriminelen met aanzienlijke financiële steun. Sommige APT-aanvallen worden door de overheid gefinancierd en gebruikt als wapen in de cyberoorlog.

APT-aanvallen verschillen van traditionele webapplicatiebedreigingen doordat:

- Ze zijn aanzienlijk complexer.

- Ze zijn geen hit and run-aanvallen – als een netwerk eenmaal is geïnfiltreerd, blijft de dader om zo veel mogelijk informatie te verkrijgen.

- Ze worden handmatig uitgevoerd (niet geautomatiseerd) tegen een specifiek doelwit en zonder onderscheid gelanceerd tegen een grote groep doelwitten.

- Ze zijn vaak gericht op infiltratie in een heel netwerk, in plaats van één specifiek onderdeel.

Meer gangbare aanvallen, zoals remote file inclusion (RFI), SQL-injectie en cross-site scripting (XSS), worden vaak door daders gebruikt om voet aan de grond te krijgen in een doelwitnetwerk. Vervolgens worden Trojaanse paarden en backdoor-shells vaak gebruikt om die voet aan de grond te krijgen en een persistente aanwezigheid binnen de beoogde perimeter te creëren.

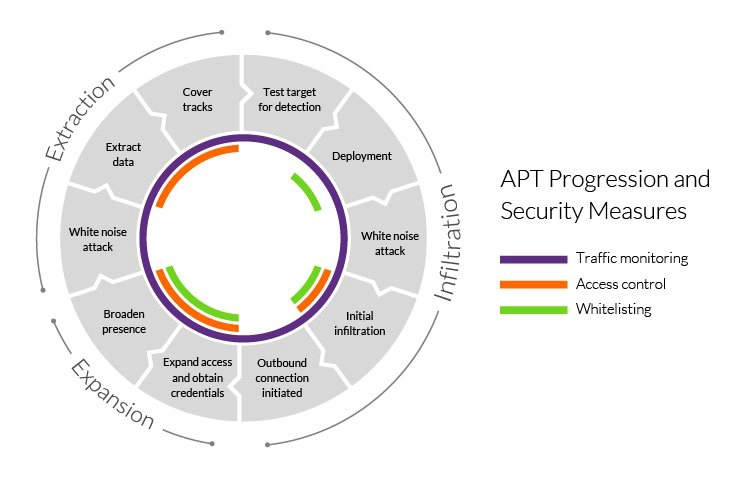

Voortgang van geavanceerde persistente bedreiging (APT)

Een succesvolle APT-aanval kan worden onderverdeeld in drie fasen: 1) netwerkinfiltratie, 2) de uitbreiding van de aanwezigheid van de aanvaller en 3) het extraheren van vergaarde data-allemaal zonder ontdekt te worden.

Fase 1 – Infiltratie

Ondernemingen worden doorgaans geïnfiltreerd door het compromitteren van een van de drie aanvalsoppervlakken: webactiva, netwerkbronnen of geautoriseerde menselijke gebruikers.

Dit wordt bereikt door kwaadaardige uploads (bijv, RFI, SQL-injectie) of social engineering-aanvallen (spear phishing) – bedreigingen waar grote organisaties regelmatig mee te maken hebben.

Daarnaast kunnen infiltranten tegelijkertijd een DDoS-aanval uitvoeren op hun doelwit. Dit dient als rookgordijn om het netwerkpersoneel af te leiden en als middel om de veiligheidsperimeter te verzwakken, waardoor het gemakkelijker wordt om binnen te dringen.

Als aanvallers eenmaal toegang hebben verkregen, installeren ze snel een backdoor-shell-malware die netwerktoegang verleent en het mogelijk maakt om op afstand stiekem te opereren. Backdoors kunnen ook de vorm hebben van Trojaanse paarden die als legitieme software worden vermomd.

Stadium 2 – Uitbreiding

Nadat de aanvaller voet aan de grond heeft gekregen, breidt hij zijn aanwezigheid binnen het netwerk uit.

Dit houdt in dat hij hogerop komt in de hiërarchie van een organisatie, waarbij hij medewerkers besmet die toegang hebben tot de meest gevoelige gegevens. Op die manier kunnen ze kritische bedrijfsinformatie verzamelen, zoals productinformatie, personeelsgegevens en financiële gegevens.

Afhankelijk van het uiteindelijke aanvalsdoel kunnen de verzamelde gegevens worden verkocht aan een concurrerende onderneming, worden gewijzigd om de productlijn van een bedrijf te saboteren of worden gebruikt om een hele organisatie plat te leggen. Als sabotage het motief is, wordt deze fase gebruikt om op subtiele wijze controle te krijgen over meerdere kritieke functies en deze in een specifieke volgorde te manipuleren om maximale schade aan te richten. Aanvallers kunnen bijvoorbeeld hele databases binnen een bedrijf wissen en vervolgens de netwerkcommunicatie verstoren om het herstelproces te verlengen.

Stap 3 – Extractie

Terwijl een APT-event gaande is, wordt gestolen informatie meestal opgeslagen op een veilige locatie binnen het aangevallen netwerk. Als er eenmaal genoeg gegevens zijn verzameld, moeten de dieven deze zien te ontfutselen zonder ontdekt te worden.

Typisch worden white noise-tactieken gebruikt om het beveiligingsteam af te leiden, zodat de informatie naar buiten kan worden verplaatst. Dit kan gebeuren in de vorm van een DDoS-aanval, waarbij netwerkpersoneel wordt opgehouden en/of de verdediging van de site wordt verzwakt om de extractie te vergemakkelijken.

APT-beveiligingsmaatregelen

De juiste detectie en bescherming van APT vereist een veelzijdige aanpak van de kant van netwerkbeheerders, beveiligingsproviders en individuele gebruikers.

Traffic monitoring

Monitoring van in- en uitgaand verkeer wordt beschouwd als de beste praktijk om de installatie van backdoors te voorkomen en gestolen data-extractie te blokkeren. Door het verkeer binnen uw netwerk te inspecteren, kunt u beveiligingspersoneel ook waarschuwen voor ongebruikelijk gedrag dat op kwaadaardige activiteiten kan duiden.

Een firewall voor webtoepassingen (WAF) aan de rand van uw netwerk filtert het verkeer naar uw servers voor webtoepassingen en beschermt zo een van uw kwetsbaarste aanvalsgebieden. Naast andere functies kan een WAF helpen aanvallen op de toepassingslaag uit te schakelen, zoals RFI- en SQL-injectieaanvallen, die vaak worden gebruikt tijdens de infiltratiefase van APT’s.

Interne verkeersbewakingsdiensten, zoals netwerkfirewalls, vormen de andere kant van deze vergelijking. Zij kunnen een granulair beeld geven van de interactie tussen gebruikers binnen uw netwerk en helpen bij het identificeren van afwijkingen in het interne verkeer (bijv. onregelmatige aanmeldingen of ongewoon grote gegevensoverdrachten). Dit laatste kan wijzen op een APT-aanval. U kunt ook de toegang tot file shares of systeem-honeypots monitoren.

Ten slotte kunnen diensten voor het monitoren van inkomend verkeer nuttig zijn voor het detecteren en verwijderen van backdoor shells. Deze kunnen worden geïdentificeerd door verzoeken op afstand van de operators te onderscheppen.

Toepassing en domein whitelisting

Whitelisting is een manier om domeinen te controleren die toegankelijk zijn vanaf uw netwerk, evenals toepassingen die door uw gebruikers kunnen worden geïnstalleerd. Dit is een andere nuttige methode om de slagingskans van APT-aanvallen te verkleinen door de beschikbare aanvalsoppervlakken te minimaliseren.

Deze beveiligingsmaatregel is echter verre van onfeilbaar, omdat zelfs de meest vertrouwde domeinen kunnen worden gecompromitteerd. Het is ook bekend dat schadelijke bestanden vaak worden geleverd onder het mom van legitieme software.

Voor een effectieve whitelisting moet een strikt updatebeleid worden gehandhaafd om ervoor te zorgen dat uw gebruikers altijd de nieuwste versie gebruiken van elke applicatie die op de lijst voorkomt.

Toegangscontrole

Voor daders vormen uw medewerkers meestal de grootste en meest kwetsbare soft-spot in uw veiligheidsperimeter. Vaker wel dan niet worden uw netwerkgebruikers daarom door indringers gezien als een gemakkelijke toegangspoort om uw verdediging te infiltreren, terwijl ze hun greep binnen uw beveiligingsperimeter uitbreiden.

Hier vallen waarschijnlijke doelwitten in een van de volgende drie categorieën:

- Onvoorzichtige gebruikers die het netwerkbeveiligingsbeleid negeren en onbewust toegang verlenen aan potentiële bedreigingen.

- Kwaadwillende insiders die opzettelijk misbruik maken van hun gebruikersgegevens om de dader toegang te verlenen.

- Gecompromitteerde gebruikers wier netwerktoegangsprivileges worden gecompromitteerd en door aanvallers worden gebruikt.

Het ontwikkelen van effectieve controles vereist een uitgebreide beoordeling van iedereen in uw organisatie, met name van de informatie waartoe zij toegang hebben. Het classificeren van gegevens op basis van ‘need-to-know’ helpt bijvoorbeeld bij het blokkeren van de mogelijkheid voor een indringer om inloggegevens van een laaggeplaatst personeelslid te stelen en deze te gebruiken om toegang te krijgen tot gevoelig materiaal.

Sleutelpunten voor netwerktoegang moeten worden beveiligd met twee-factor authenticatie (2FA). Dit houdt in dat gebruikers een tweede vorm van verificatie moeten gebruiken bij toegang tot gevoelige gebieden (meestal een wachtwoordcode die naar het mobiele apparaat van de gebruiker wordt gestuurd). Dit voorkomt dat onbevoegde actoren vermomd als legitieme gebruikers zich door uw netwerk kunnen bewegen.

Aanvullende maatregelen

Naast bovenstaande zijn dit best practice maatregelen die u kunt nemen bij het beveiligen van uw netwerk:

- Patching van netwerksoftware en OS kwetsbaarheden zo snel mogelijk.

- Encryptie van verbindingen op afstand om te voorkomen dat indringers hierop kunnen meeliften om uw site te infiltreren.

- Filtering van inkomende e-mails om spam en phishing aanvallen gericht op uw netwerk te voorkomen.

- Immediate logging van security events om whitelists en andere security policies te helpen verbeteren.

Zie hoe Imperva Web Application Firewall u kan helpen met APT’s.

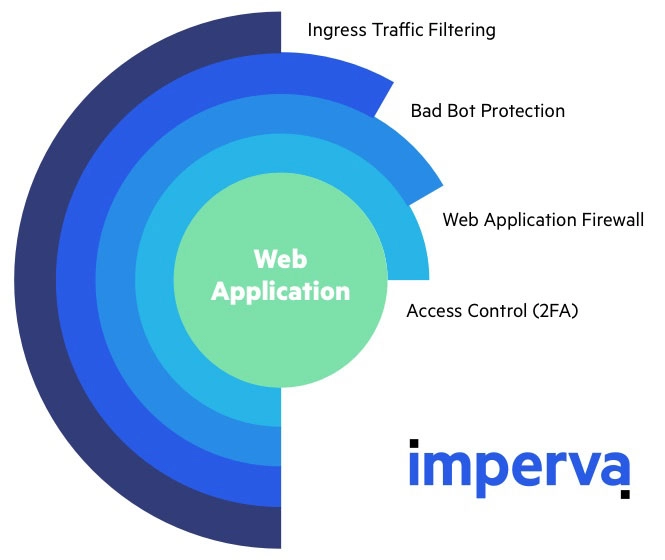

Imperva APT-beveiligingsmaatregelen

Een effectieve APT-beschermingsstrategie vereist een combinatie van beveiligingsmaatregelen om elk onderdeel van uw perimeter te beschermen. Imperva kan een belangrijke rol spelen bij de bescherming van uw webservers en webapplicatie met de volgende oplossingen:

- Web Application Firewall – Onze PCI DSS-compatibele service is een enterprise-grade beveiligingsoplossing die inkomend webverkeer controleert en alle hackpogingen aan de rand van uw netwerk blokkeert. De WAF wordt aangeboden als een cloudgebaseerde beheerde service en wordt onderhouden door een team van experts. De oplossing wordt geleverd met een custom rules engine die kan worden gebruikt voor toegangscontrole en het afdwingen van case-specifiek beveiligingsbeleid.

- Backdoor protection – Een WAF-functie die een nieuwe benadering hanteert voor het detecteren van backdoors. In plaats van te zoeken naar verdachte bestanden, die vaak zorgvuldig zijn vermomd, onderschept deze service tijdens het inspecteren van verkeer naar een webserver pogingen tot interactie met de schil om de locatie ervan te onthullen.

- Two-factor authentication – Een flexibele oplossing voor toegangscontrole waarmee u met één klik op een knop een 2FA-gateway kunt implementeren op elk URL-adres. De dienst maakt ook eenvoudig beheer van toegangsrechten mogelijk en kan worden geïntegreerd met elke webomgeving.

- DDoS-bescherming – Een bekroonde dienst die alle aanvallen op de toepassings- en netwerklaag onderdrukt, inclusief de witte ruisaanvallen die worden gebruikt om beveiligingspersoneel af te leiden en uw netwerkperimeter te verzwakken.

Alle cloudbeveiligingsdiensten van Imperva omvatten een SIEM-integratieoptie. Hiermee kunt u Imperva cloud WAF naadloos integreren met uw bestaande oplossingen voor beveiliging en eventbeheer. Dit biedt gecentraliseerde toegang tot waardevolle, granulaire real-time informatie over verkeer aan de rand van uw netwerkperimeter.