Address Resolution Protocol (ARP) is een stateloos protocol dat wordt gebruikt voor het omzetten van IP-adressen naar machine MAC-adressen. Alle netwerk-apparaten die op het netwerk moeten communiceren, zenden ARP-queries uit in het systeem om de MAC-adressen van andere machines te achterhalen. ARP Poisoning staat ook bekend als ARP Spoofing.

Hier volgt hoe ARP werkt –

-

Wanneer een machine met een andere moet communiceren, zoekt deze in zijn ARP-tabel.

-

Als het MAC-adres niet in de tabel wordt gevonden, wordt het ARP_verzoek over het netwerk uitgezonden.

-

Alle machines in het netwerk vergelijken dit IP-adres met het MAC-adres.

-

Als een van de machines in het netwerk dit adres herkent, antwoordt deze op het ARP_verzoek met zijn IP- en MAC-adres.

-

De aanvragende computer slaat het adrespaar op in zijn ARP-tabel en de communicatie vindt plaats.

Wat is ARP-spoofing?

ARP-pakketten kunnen worden vervalst om gegevens naar de machine van de aanvaller te verzenden.

-

ARP-spoofing construeert een groot aantal vervalste ARP-aanvraag- en -antwoordpakketten om de switch te overbelasten.

-

De switch wordt in de doorstuurmodus gezet en nadat de ARP-tabel is overspoeld met vervalste ARP-antwoorden, kunnen de aanvallers alle netwerkpakketten sniffen.

Aanvallers overspoelen de ARP-cache van een doelcomputer met vervalste items, wat ook wel wordt aangeduid als ‘poisoning’. ARP-poisoning maakt gebruik van Man-in-the-Middle-toegang om het netwerk te vergiftigen.

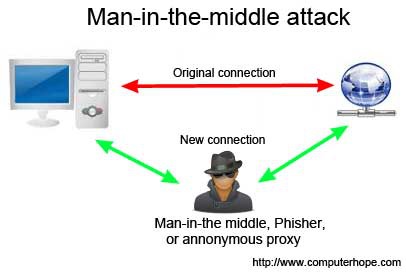

Wat is MITM?

De Man-in-the-Middle-aanval (afgekort MITM, MitM, MIM, MiM, MITMA) impliceert een actieve aanval waarbij de tegenstander zich voordoet als de gebruiker door een verbinding tussen de slachtoffers tot stand te brengen en berichten tussen hen te verzenden. In dit geval denken de slachtoffers dat ze met elkaar communiceren, maar in werkelijkheid controleert de kwaadwillende de communicatie.

Een derde persoon bestaat om het verkeer van de communicatie tussen twee partijen te controleren en te monitoren. Sommige protocollen, zoals SSL, voorkomen dit soort aanvallen.

ARP Poisoning – Oefening

In deze oefening hebben we BetterCAP gebruikt om ARP-poisoning uit te voeren in een LAN-omgeving met VMware-werkstation waarop we Kali Linux en de tool Ettercap hebben geïnstalleerd om het lokale verkeer in het LAN te sniffen.

Voor deze oefening heb je de volgende tools nodig –

- VMware workstation

- Kali Linux of Linux Operating system

- Ettercap Tool

- LAN verbinding

Note – Deze aanval is mogelijk in bekabelde en draadloze netwerken. U kunt deze aanval uitvoeren in lokaal LAN.

Stap 1 – Installeer het VMware werkstation en installeer het Kali Linux besturingssysteem.

Stap 2 – Login in Kali Linux met de gebruikersnaam “root, toor”.

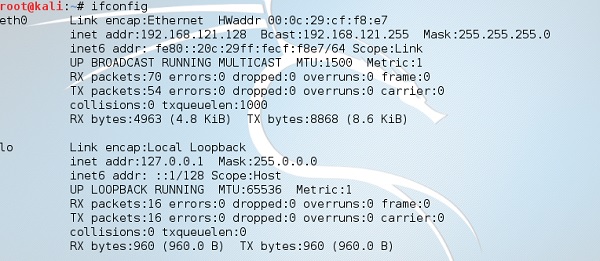

Stap 3 – Zorg ervoor dat u verbonden bent met lokaal LAN en controleer het IP adres door het commando ifconfig in de terminal te typen.

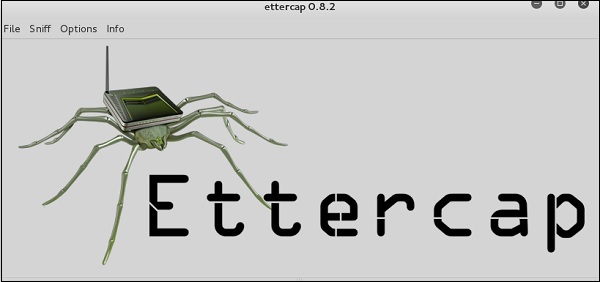

Step 4 – Open de terminal en typ “Ettercap -G” om de grafische versie van Ettercap te starten.

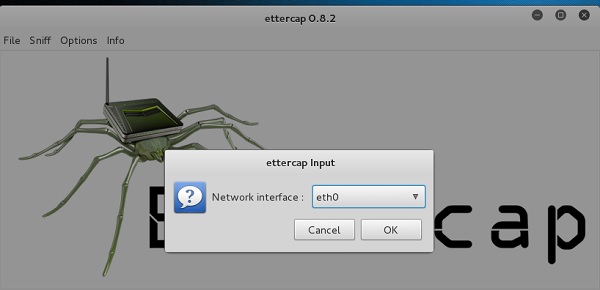

Step 5 – Klik nu op het tabblad “sniff” in de menubalk en selecteer “unified sniffing” en klik op OK om de interface te selecteren. We gaan “eth0” gebruiken, wat staat voor Ethernet-verbinding.

Step 6 – Klik nu op het tabblad “hosts” in de menubalk en klik op “scan for hosts”.

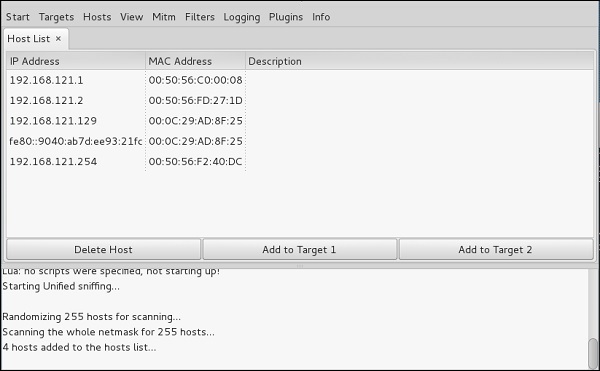

Stap 7 – Klik vervolgens op het tabblad “hosts” en selecteer “hosts list” om het aantal beschikbare hosts in het netwerk te zien. Deze lijst bevat ook het standaard gateway adres. We moeten voorzichtig zijn bij het selecteren van de doelwitten.

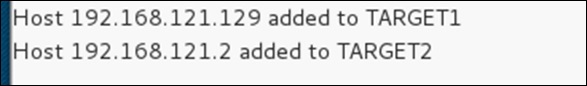

Step 8 – Nu moeten we de doelwitten kiezen. In MITM, is ons doel de host machine, en de route zal het adres van de router zijn om het verkeer door te sturen. Bij een MITM-aanval onderschept de aanvaller het netwerk en snuffelt hij de pakketten af. Dus, we voegen het slachtoffer toe als “doel 1” en het router adres als “doel 2.”

In VMware omgeving, zal de standaard gateway altijd eindigen op “2” omdat “1” is toegewezen aan de fysieke machine.

Step 9 – In dit scenario, is ons doel “192.168.121.129” en de router is “192.168.121.2”. We voegen dus doel 1 toe als slachtoffer-IP en doel 2 als router-IP.

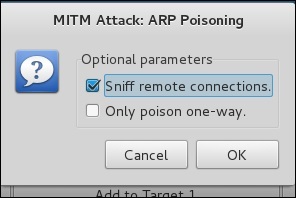

Step 10 – Klik nu op “MITM” en klik op “ARP-poisoning”. Vink daarna de optie “Sniff remote connections” aan en klik op OK.

Step 11 – Klik op “start” en selecteer “start sniffing”. Hiermee wordt ARP-poisoning in het netwerk gestart, wat betekent dat we onze netwerkkaart in “promiscuous mode” hebben gezet en dat nu het lokale verkeer kan worden gesnuffeld.

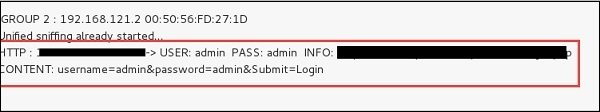

Note – We hebben met Ettercap alleen HTTP-sniffing toegestaan, dus verwacht niet dat HTTPS-pakketten met dit proces kunnen worden gesnuffeld.

Step 12 – Nu is het tijd om de resultaten te bekijken; als ons slachtoffer op enkele websites heeft ingelogd. U kunt de resultaten zien in de werkbalk van Ettercap.

Dit is hoe sniffen werkt. U zult wel begrepen hebben hoe eenvoudig het is om de HTTP-gegevens te achterhalen door ARP-poisoning in te schakelen.

ARP-poisoning heeft de potentie om enorme verliezen te veroorzaken in bedrijfsomgevingen. Dit is de plaats waar ethische hackers worden aangesteld om de netwerken te beveiligen.

Zoals ARP poisoning zijn er andere aanvallen zoals MAC flooding, MAC spoofing, DNS poisoning, ICMP poisoning, enz. die aanzienlijke verliezen kunnen veroorzaken voor een netwerk.

In het volgende hoofdstuk zullen we een ander type aanval bespreken dat bekend staat als DNS-poisoning.