Kali Linux jest dystrybucją Linuksa opartą na Debianie, która jest utrzymywana przez Offensive Security. Została opracowana przez Mati Aharoni i Devon Kearns. Kali Linux jest specjalnie zaprojektowanym systemem operacyjnym dla analityków sieciowych, testerów penetracyjnych, lub w prostych słowach, jest dla tych, którzy pracują pod parasolem cyberbezpieczeństwa i analizy.

Oficjalną stroną Kali Linux jest Kali.org. Zyskał on swoją popularność gdy został praktycznie wykorzystany w serialu Mr. Robot. Nie został on zaprojektowany do ogólnych celów, ma być używany przez profesjonalistów lub przez tych, którzy wiedzą jak obsługiwać Linux/Kali. Aby dowiedzieć się jak zainstalować Kali Linux sprawdź jego oficjalną dokumentację.

Czasami musimy zautomatyzować nasze zadania podczas przeprowadzania testów penetracyjnych lub hakowania ponieważ mogą istnieć tysiące warunków i ładunków do przetestowania a ręczne ich testowanie jest trudnym zadaniem, dlatego aby zwiększyć efektywność czasową wykorzystujemy narzędzia, które dostarczane są w pakiecie z Kali Linux. Narzędzia te nie tylko oszczędzają nasz czas ale także przechwytują dokładne dane i dostarczają konkretnych wyników. Kali Linux jest wyposażony w ponad 350 narzędzi, które mogą być przydatne w hackingu lub testach penetracyjnych. Tutaj mamy listę ważnych narzędzi Kali Linux, które mogą zaoszczędzić wiele twojego czasu i wysiłku.

Nmap

Nmap jest skanerem sieciowym typu open-source, który jest używany do rekonesansu/skanowania sieci. Służy do wykrywania hostów, portów i usług wraz z ich wersjami w sieci. Wysyła pakiety do hosta, a następnie analizuje odpowiedzi w celu uzyskania pożądanych rezultatów. Może być nawet użyty do wykrywania hostów, systemów operacyjnych lub skanowania w poszukiwaniu otwartych portów. Jest to jedno z najpopularniejszych narzędzi zwiadowczych.

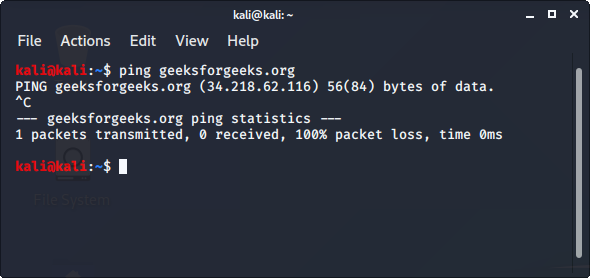

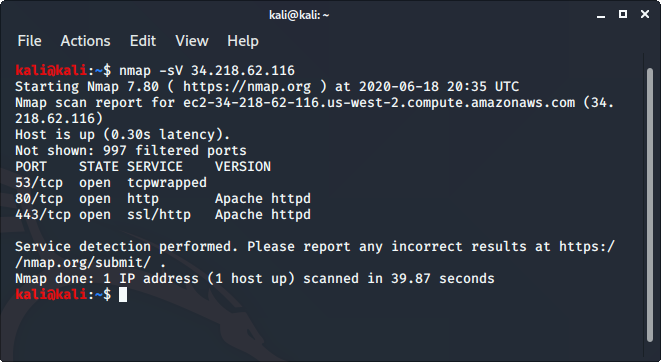

Aby użyć nmap:

- Pinguj hosta poleceniem ping, aby uzyskać adres IP

ping hostname

- Otwórz terminal i wpisz tam następujące polecenie:

nmap -sV ipaddress

- Zamień adres IP na adres IP hosta, który chcesz przeskanować.

- Wyświetli wszystkie przechwycone szczegóły hosta.

Aby dowiedzieć się więcej, możesz przeczytać więcej tutaj .

Burp Suite

Burp Suite jest jednym z najpopularniejszych programów do testowania bezpieczeństwa aplikacji internetowych. Jest on używany jako proxy, więc wszystkie żądania z przeglądarki z proxy przechodzą przez niego. I jak wniosek przechodzi przez burp Suite, pozwala nam na dokonywanie zmian w tych żądań, jak na nasze potrzeby, które jest dobre do testowania luk, takich jak XSS lub SQLi lub nawet wszelkie luki związane z sieci.

Kali Linux pochodzi z burp suite community edition, który jest darmowy, ale nie ma płatnej edycji tego narzędzia znany jako burp suite professional, który ma wiele funkcji w porównaniu do burp suite community edition.

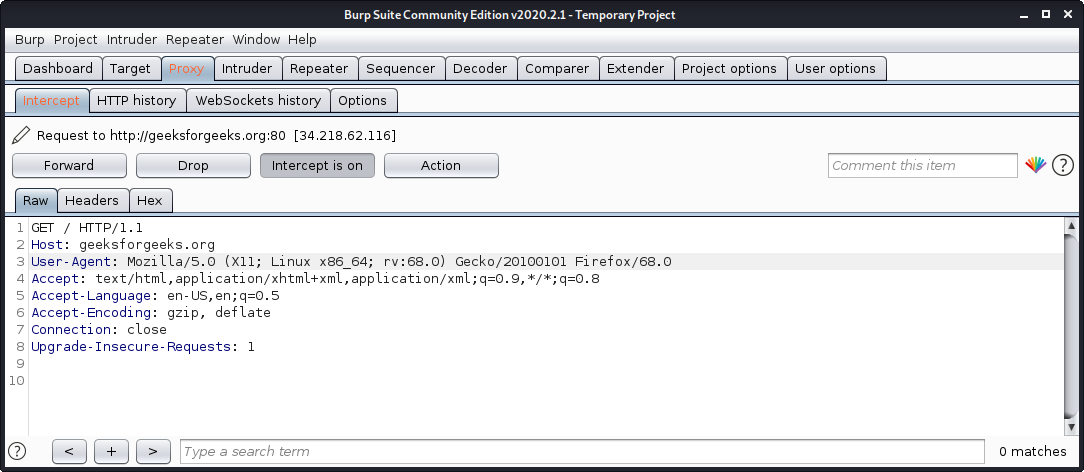

Aby użyć burpsuite:

- Przeczytaj to aby dowiedzieć się jak skonfigurować burp suite.

- Otwórz terminal i wpisz tam „burpsuite”.

- Przejdź do zakładki Proxy i włącz przełącznik przechwytywania na on.

- Teraz odwiedź dowolny adres URL i można zauważyć, że żądanie jest przechwytywane.

Wireshark

Wireshark jest narzędziem bezpieczeństwa sieciowego używanym do analizy lub pracy z danymi przesyłanymi przez sieć. Jest on używany do analizy pakietów przesyłanych przez sieć. Pakiety te mogą zawierać informacje takie jak źródłowe IP i docelowe IP, używany protokół, dane i niektóre nagłówki. Pakiety zazwyczaj mają rozszerzenie „.pcap”, które można odczytać za pomocą narzędzia Wireshark. Przeczytaj, aby dowiedzieć się, jak ustawić i skonfigurować Wiresharka.

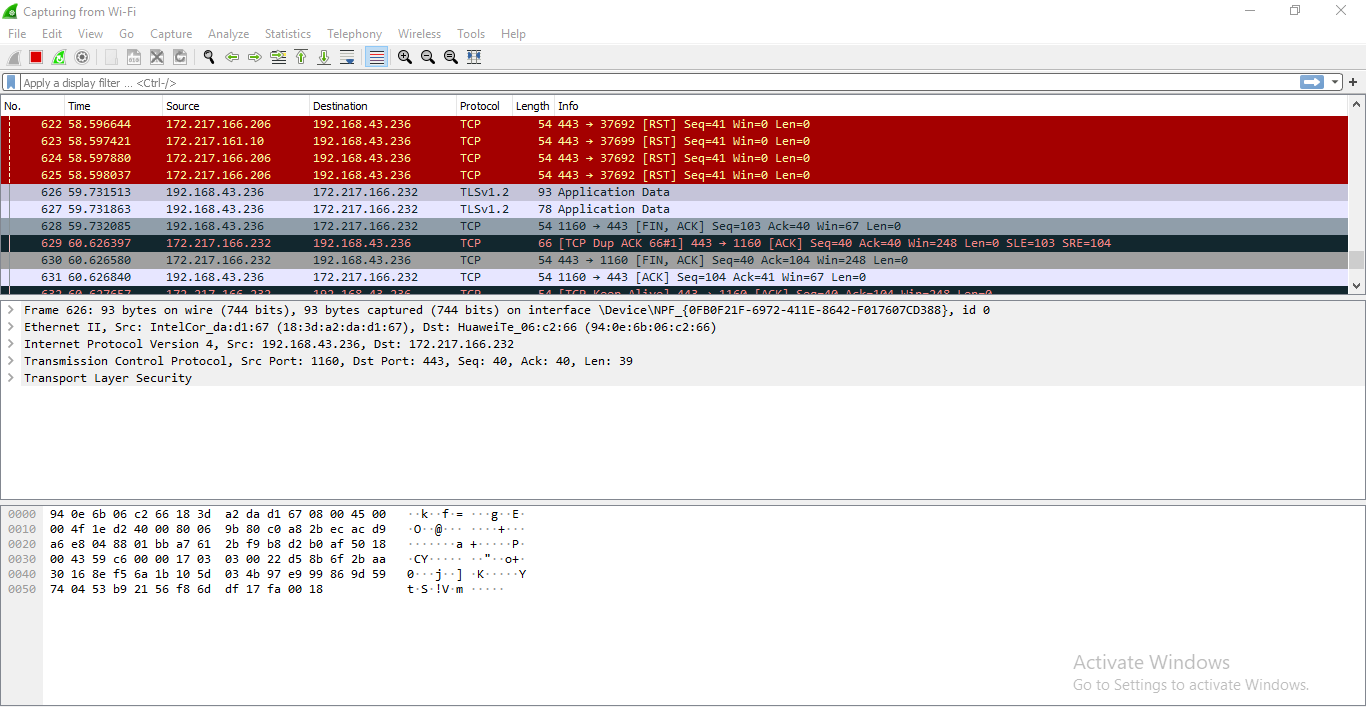

Aby użyć Wiresharka:

- Otwórz Wiresharka i pobierz demonstracyjny plik pcap stąd

- Naciśnij „ctrl+o”, aby otworzyć plik pcap w wiresharku.

- Teraz widać, że wyświetla on listę pakietów wraz z nagłówkami tych pakietów.

metasploit Framework

Metasploit jest narzędziem open-source, które zostało zaprojektowane przez Rapid7 technologies. Jest to jeden z najczęściej używanych na świecie frameworków do testów penetracyjnych. Zawiera wiele exploitów do wykorzystania luk w zabezpieczeniach sieci lub systemów operacyjnych. Metasploit generalnie działa w sieci lokalnej, ale możemy używać Metasploit dla hostów przez Internet używając „przekierowania portów”. Zasadniczo Metasploit jest narzędziem opartym na CLI, ale posiada nawet pakiet GUI o nazwie „armitage”, który sprawia, że korzystanie z Metasploit jest wygodniejsze i bardziej wykonalne.

Aby użyć metasploit:

- Metasploit jest preinstalowany z Kali Linux

- Po prostu wpisz „msfconsole” w terminalu.

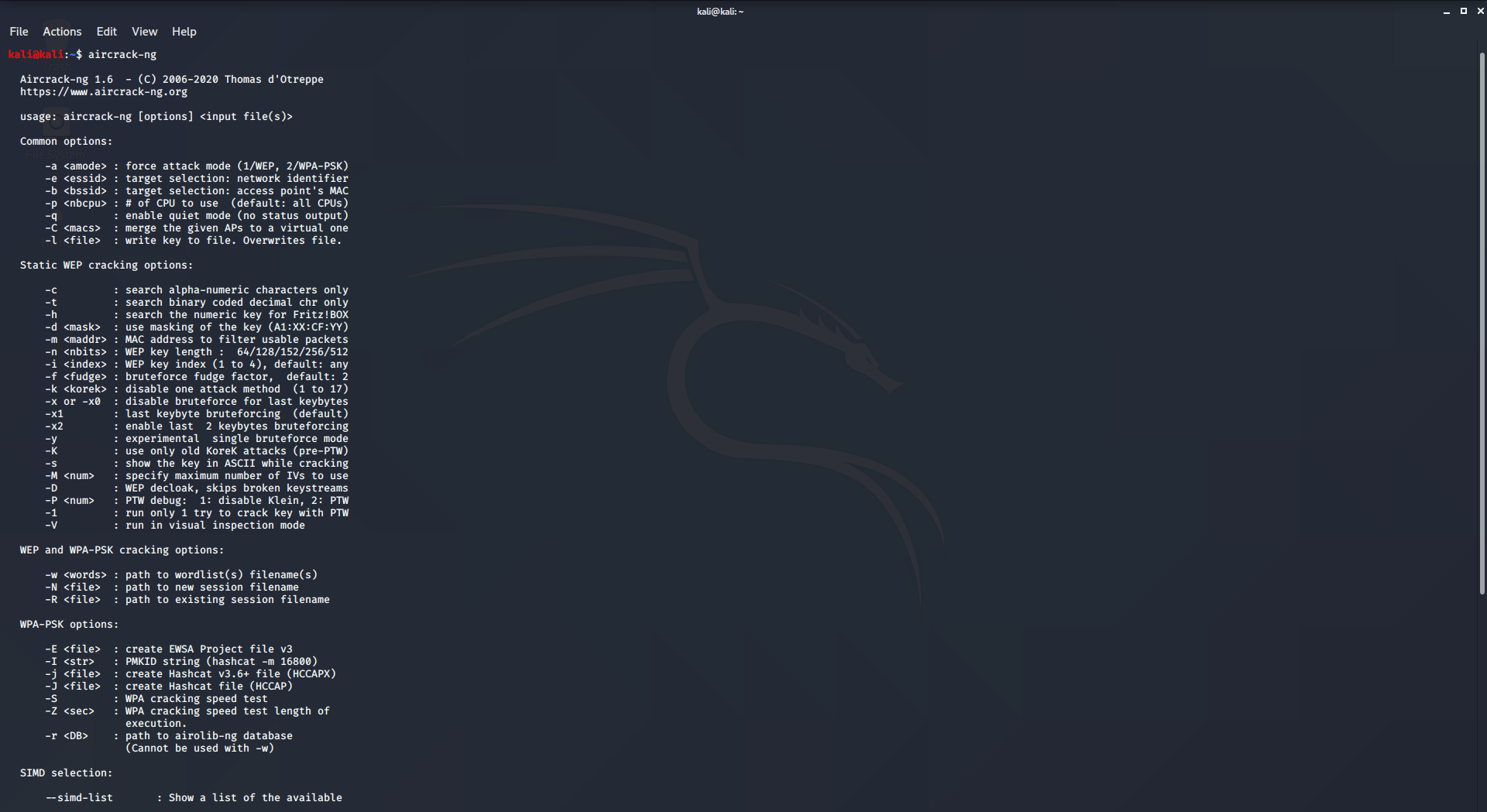

aircrack-ng

Aircrack jest narzędziem typu all in one do snifferowania pakietów, łamania WEP i WPA/WPA2, analizowania i przechwytywania hashów. Jest to narzędzie używane do hakowania sieci wifi. Pomaga w przechwytywaniu pakietu i czytanie haszy z nich, a nawet łamanie tych haseł przez różne ataki, takie jak ataki słownikowe. Obsługuje prawie wszystkie najnowsze interfejsy bezprzewodowe.

Aby użyć aircrack-ng:

- aircrack-ng jest prekompilowany z Kali Linux.

- Po prostu wpisz aircrack-ng w terminalu aby go użyć.

6. Netcat

Netcat jest narzędziem sieciowym używanym do pracy z portami i wykonywania czynności takich jak skanowanie portów, nasłuchiwanie portów czy przekierowywanie portów. Komenda ta jest nawet używana do debugowania sieci lub nawet testowania demonów sieciowych. To narzędzie jest uważane za szwajcarski nóż armii narzędzi sieciowych. Może być nawet użyte do wykonywania operacji związanych z TCP, UDP, lub gniazdami domen UNIX lub do otwierania zdalnych połączeń i wiele więcej.

Aby użyć netcat:

- Netcat jest preinstalowany z Kali Linux.

- Po prostu wpisz „nc” lub „netcat” w terminalu aby użyć tego narzędzia.

- Aby wykonać nasłuchiwanie portów wpisz następujące komendy w 2 różnych terminalach.

nc -l -p 1234

nc 127.0.0.1 1234

Przeczytaj to, aby uzyskać więcej informacji na temat narzędzia netcat.

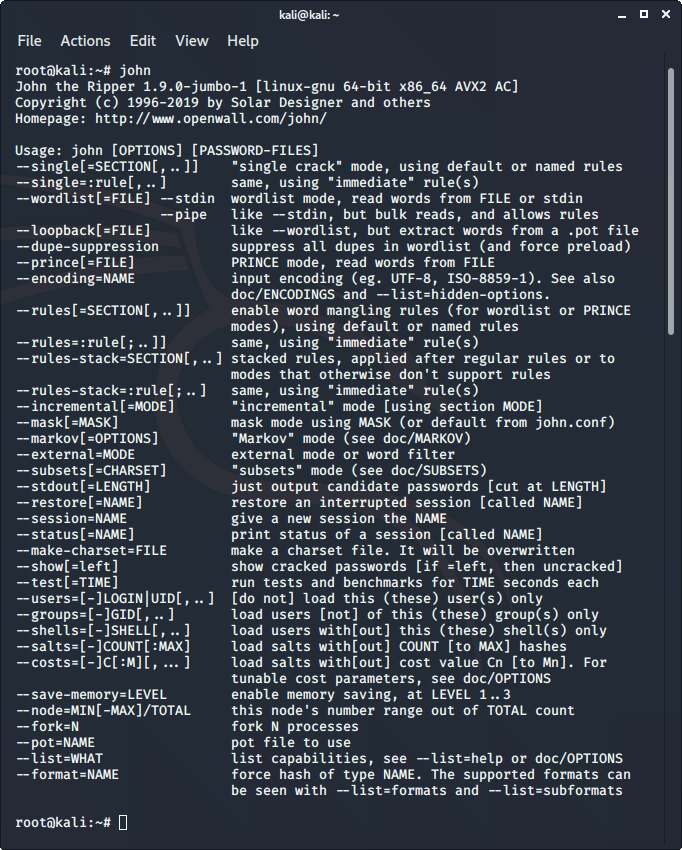

John the Ripper

John the Ripper jest świetnym narzędziem do łamania haseł przy użyciu niektórych znanych ataków typu brute for, takich jak atak słownikowy lub niestandardowy atak wordlist itp. Jest on nawet używany do złamania haseł lub haseł do zipped lub plików skompresowanych, a nawet plików zablokowanych, jak również. Ma wiele dostępnych opcji do złamania haseł lub haseł.

Aby użyć John the Ripper:

- John the ripper jest preinstalowany w Kali Linux.

- Po prostu wpisz „john” w terminalu, aby użyć narzędzia.

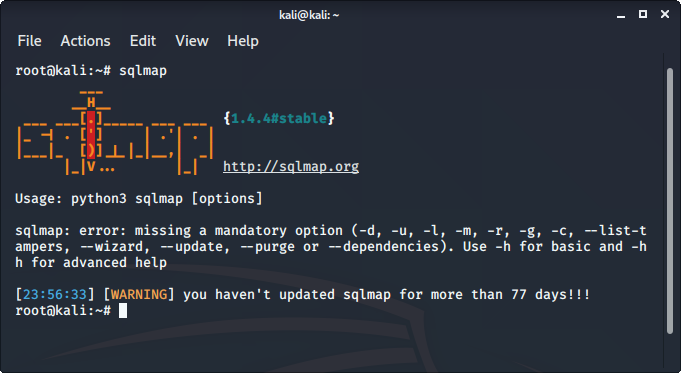

sqlmap

sqlmap jest jednym z najlepszych narzędzi do przeprowadzania ataków SQL injection. Po prostu automatyzuje proces testowania parametru pod kątem SQL injection, a nawet automatyzuje proces wykorzystania podatnego parametru. Jest to świetne narzędzie, ponieważ samo wykrywa bazę danych, więc musimy tylko podać adres URL, aby sprawdzić czy parametr w adresie URL jest podatny na atak, możemy nawet użyć żądanego pliku, aby sprawdzić parametry POST.

Aby użyć narzędzia sqlmap:

- sqlmap jest preinstalowany w Kali Linux

- Po prostu wpisz sqlmap w terminalu aby użyć narzędzia.

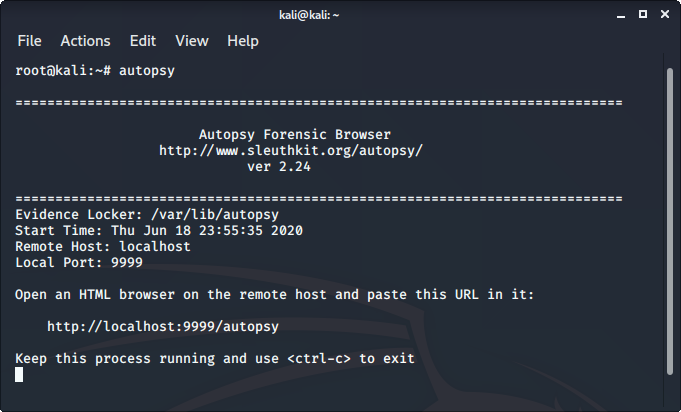

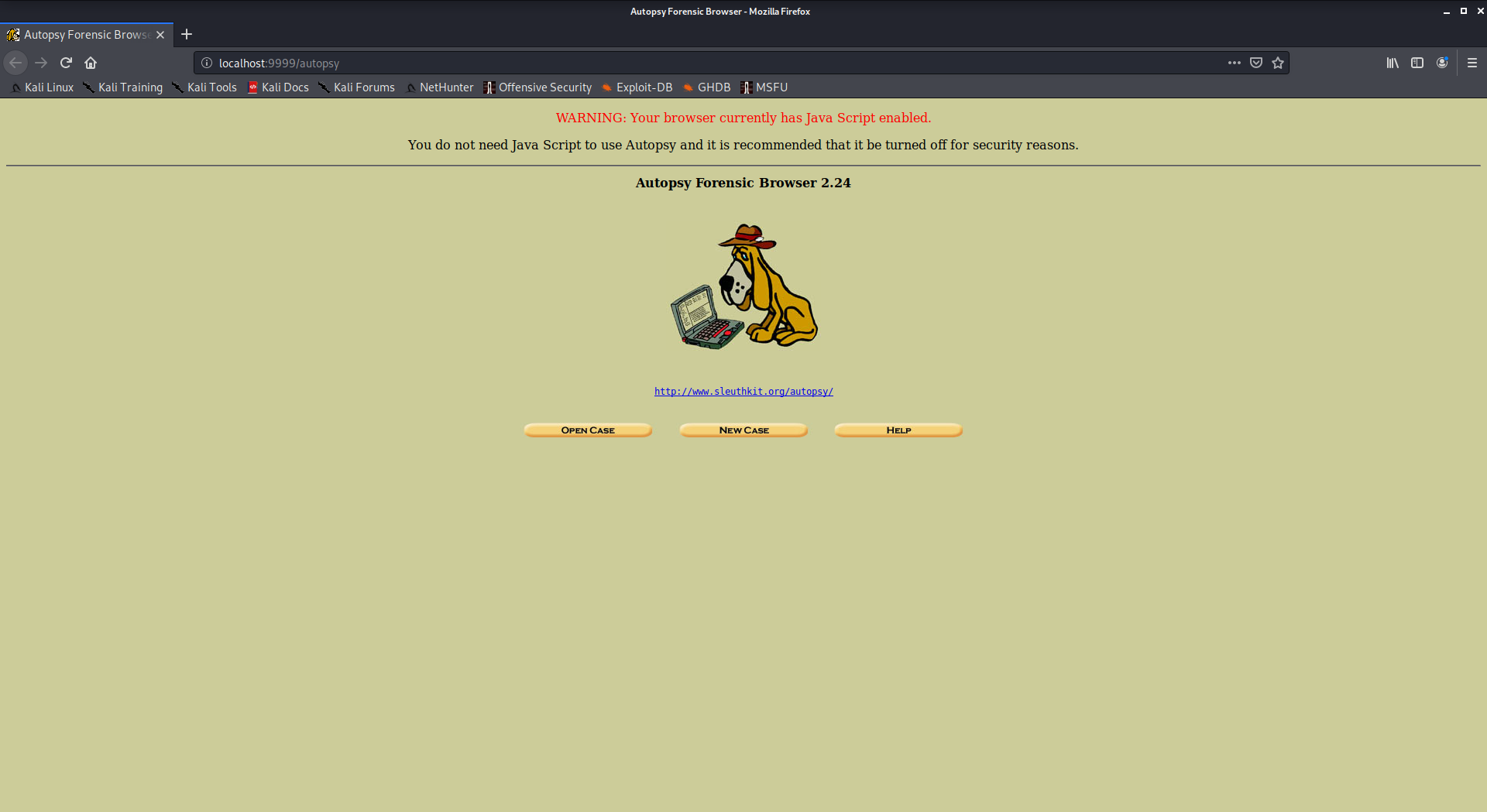

Autopsja

Autopsja jest cyfrowym narzędziem kryminalistycznym, które jest używane do zbierania informacji z kryminalistyki. Innymi słowy, narzędzie to jest używane do badania plików lub logów, aby dowiedzieć się, co dokładnie zostało zrobione z systemem. Może być nawet użyte jako oprogramowanie do odzyskiwania plików z karty pamięci lub pendrive’a.

Aby użyć narzędzia autopsji:

- Autopsja jest preinstalowana w Kali Linux

- Po prostu wpisz „autopsja” w terminalu.

- Teraz odwiedź http://localhost:9999/autopsy aby użyć narzędzia.

Narzędzia inżynierii społecznej

Narzędzia inżynierii społecznej to zbiór narzędzi, które mogą być wykorzystane do przeprowadzania ataków socjotechnicznych. Narzędzia te wykorzystują i manipulują ludzkim zachowaniem do zbierania informacji. Jest to świetne narzędzie do phishowania stron internetowych

Aby użyć Social Engineering Toolkit

- Social Engineering Toolkit jest preinstalowany z Kali Linux

- Po prostu wpisz „setoolkit” w terminalu.

- Zaakceptuj warunki i zasady, aby rozpocząć korzystanie z zestawu narzędzi do inżynierii społecznej.