Co to jest APT

Zaawansowane trwałe zagrożenie (APT) jest szerokim terminem używanym do opisania kampanii ataku, w której intruz lub zespół intruzów ustanawia nielegalną, długotrwałą obecność w sieci w celu wydobycia bardzo wrażliwych danych.

Celem tych ataków, które są bardzo starannie wybierane i badane, są zazwyczaj duże przedsiębiorstwa lub sieci rządowe. Konsekwencje takich włamań są ogromne i obejmują:

- Kradzież własności intelektualnej (np. tajemnic handlowych lub patentów)

- Skompromitowane informacje wrażliwe (np, prywatne dane pracowników i użytkowników)

- Sabotaż krytycznej infrastruktury organizacyjnej (np. usuwanie baz danych)

- Całkowite przejęcia witryn

Wykonanie ataku APT wymaga większych zasobów niż w przypadku standardowego ataku na aplikacje internetowe. Sprawcy to zazwyczaj zespoły doświadczonych cyberprzestępców dysponujących znacznym zapleczem finansowym. Niektóre ataki APT są finansowane przez rządy i wykorzystywane jako broń w wojnie cybernetycznej.

Ataki APT różnią się od tradycyjnych zagrożeń aplikacji webowych tym, że:

- Są znacznie bardziej złożone.

- Nie są to ataki typu „uderz i uciekaj” – po infiltracji sieci sprawca pozostaje, aby zdobyć jak najwięcej informacji.

- Są wykonywane ręcznie (nie automatycznie) przeciwko konkretnemu znakowi i masowo uruchamiane przeciwko dużej puli celów.

- Często mają na celu infiltrację całej sieci, w przeciwieństwie do jednej konkretnej części.

Popularniejsze ataki, takie jak zdalne dołączanie plików (RFI), wstrzykiwanie kodu SQL i cross-site scripting (XSS), są często wykorzystywane przez sprawców do ustanowienia przyczółka w sieci docelowej. Następnie, trojany i backdoory są często wykorzystywane do rozszerzenia tego przyczółka i stworzenia trwałej obecności w docelowym obwodzie.

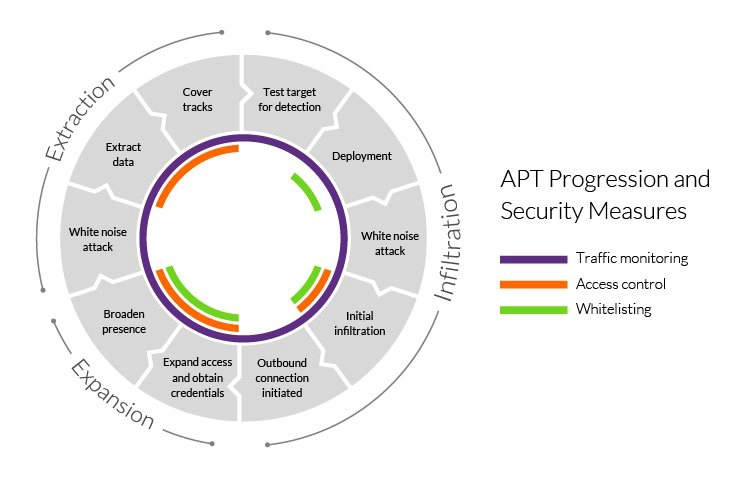

Postęp zaawansowanego trwałego zagrożenia (APT)

Skuteczny atak APT można podzielić na trzy etapy: 1) infiltracja sieci, 2) rozszerzenie obecności atakującego oraz 3) wydobycie zgromadzonych danych – wszystko to bez wykrycia.

Faza 1 – Infiltracja

Przedsiębiorstwa są zazwyczaj infiltrowane poprzez kompromitację jednej z trzech powierzchni ataku: aktywów sieciowych, zasobów sieciowych lub autoryzowanych użytkowników ludzkich.

Osiąga się to albo poprzez złośliwe ładowanie (np., RFI, SQL injection) lub ataki socjotechniczne (np. spear phishing) – zagrożenia, z którymi regularnie borykają się duże organizacje.

Dodatkowo infiltratorzy mogą jednocześnie przeprowadzać atak DDoS na swój cel. Służy to zarówno jako zasłona dymna odwracająca uwagę personelu sieci, jak i środek osłabiający granice bezpieczeństwa, ułatwiając ich naruszenie.

Po uzyskaniu wstępnego dostępu atakujący szybko instalują powłokę backdoora – złośliwe oprogramowanie, które przyznaje dostęp do sieci i umożliwia zdalne, ukryte operacje. Backdoory mogą również występować w postaci trojanów zamaskowanych jako legalne oprogramowanie.

Faza 2 – Ekspansja

Po ustanowieniu przyczółka, atakujący rozszerzają swoją obecność w sieci.

Wiąże się to z przesuwaniem się w górę hierarchii organizacji, kompromitując pracowników mających dostęp do najbardziej wrażliwych danych. W ten sposób są w stanie zgromadzić krytyczne informacje biznesowe, w tym informacje o linii produktów, dane pracowników i zapisy finansowe.

Zależnie od ostatecznego celu ataku, zgromadzone dane mogą zostać sprzedane konkurencyjnej firmie, zmienione w celu sabotowania linii produktów firmy lub wykorzystane do zniszczenia całej organizacji. Jeżeli motywem ataku jest sabotaż, faza ta jest wykorzystywana do subtelnego przejęcia kontroli nad wieloma krytycznymi funkcjami i manipulowania nimi w określonej kolejności w celu spowodowania maksymalnych szkód. Na przykład, napastnicy mogą usunąć całe bazy danych w firmie, a następnie zakłócić komunikację sieciową w celu przedłużenia procesu odzyskiwania danych.

Faza 3 – Ekstrakcja

Podczas trwania ataku APT, skradzione informacje są zazwyczaj przechowywane w bezpiecznym miejscu wewnątrz atakowanej sieci. Po zebraniu wystarczającej ilości danych złodzieje muszą je wydobyć w taki sposób, aby nie zostały wykryte.

Typowo, taktyka „białego szumu” jest stosowana w celu odwrócenia uwagi zespołu bezpieczeństwa, aby informacje mogły zostać przeniesione. Może to przybrać formę ataku DDoS, ponownie wiążącego personel sieci i/lub osłabiającego obronę witryny w celu ułatwienia ekstrakcji.

Środki bezpieczeństwa APT

Właściwe wykrywanie i ochrona APT wymaga wieloaspektowego podejścia ze strony administratorów sieci, dostawców zabezpieczeń i indywidualnych użytkowników.

Monitorowanie ruchu wejściowego i wyjściowego

Monitorowanie ruchu wejściowego i wyjściowego jest uważane za najlepszą praktykę zapobiegania instalacji backdoorów i blokowania ekstrakcji skradzionych danych. Kontrola ruchu wewnątrz sieci może również pomóc w ostrzeganiu personelu bezpieczeństwa o wszelkich nietypowych zachowaniach, które mogą wskazywać na złośliwą działalność.

Zapora sieciowa aplikacji internetowych (WAF) wdrożona na brzegu sieci filtruje ruch do serwerów aplikacji internetowych, chroniąc w ten sposób jedną z najbardziej podatnych na ataki powierzchni. Oprócz innych funkcji, WAF może pomóc wyeliminować ataki w warstwie aplikacji, takie jak RFI i ataki SQL injection, powszechnie wykorzystywane w fazie infiltracji APT.

Drugą stroną tego równania są usługi wewnętrznego monitorowania ruchu, takie jak zapory sieciowe. Mogą one zapewnić ziarnisty obraz tego, w jaki sposób użytkownicy wchodzą w interakcje z siecią, pomagając jednocześnie zidentyfikować nieprawidłowości w ruchu wewnętrznym (np. nieregularne logowania lub wyjątkowo duże transfery danych). Te ostatnie mogą sygnalizować, że ma miejsce atak APT. Można również monitorować dostęp do udziałów w plikach lub systemowych honeypotów.

Na koniec, usługi monitorowania ruchu przychodzącego mogą być przydatne do wykrywania i usuwania backdoorów. Można je zidentyfikować poprzez przechwytywanie zdalnych żądań od operatorów.

Białe listy aplikacji i domen

Białe listy to sposób kontrolowania domen, do których można uzyskać dostęp z sieci, a także aplikacji, które mogą być instalowane przez użytkowników. Jest to kolejna użyteczna metoda zmniejszania skuteczności ataków APT poprzez minimalizowanie dostępnych powierzchni ataku.

Ten środek bezpieczeństwa jest jednak daleki od niezawodności, ponieważ nawet najbardziej zaufane domeny mogą zostać skompromitowane. Wiadomo również, że złośliwe pliki często pojawiają się pod przykrywką legalnego oprogramowania. Ponadto, starsze wersje oprogramowania są podatne na kompromitację i wykorzystanie.

Aby zapewnić skuteczną białą listę, należy wprowadzić ścisłą politykę aktualizacji, aby zapewnić, że użytkownicy zawsze korzystają z najnowszej wersji aplikacji pojawiającej się na liście.

Kontrola dostępu

Dla sprawców, Twoi pracownicy zazwyczaj stanowią największy i najbardziej podatny na ataki punkt na Twojej granicy bezpieczeństwa. Z tego powodu użytkownicy sieci są postrzegani przez intruzów jako łatwa furtka do infiltracji systemów obronnych, a jednocześnie rozszerzają swoje wpływy w obrębie obwodu bezpieczeństwa.

Prawdopodobne cele należą do jednej z trzech następujących kategorii:

- Nieostrożni użytkownicy, którzy ignorują zasady bezpieczeństwa sieciowego i nieświadomie przyznają dostęp potencjalnym zagrożeniom.

- Złośliwi użytkownicy wewnętrzni, którzy celowo nadużywają swoich danych uwierzytelniających, aby przyznać dostęp sprawcom.

- Skompromitowani użytkownicy, których uprawnienia dostępu do sieci zostały naruszone i wykorzystane przez napastników.

Opracowanie skutecznych mechanizmów kontroli wymaga kompleksowego przeglądu wszystkich osób w organizacji – zwłaszcza informacji, do których mają dostęp. Na przykład, klasyfikowanie danych według zasady need-to-know pomaga zablokować możliwość przejęcia przez intruza poświadczeń logowania od pracownika niskiego szczebla i wykorzystania ich do uzyskania dostępu do wrażliwych materiałów.

Kluczowe punkty dostępu do sieci powinny być zabezpieczone uwierzytelnianiem dwuskładnikowym (2FA). Wymaga ono od użytkowników stosowania drugiej formy weryfikacji podczas uzyskiwania dostępu do wrażliwych obszarów (zazwyczaj jest to kod dostępu przesyłany na urządzenie mobilne użytkownika). Zapobiega to poruszaniu się po sieci nieupoważnionych osób przebranych za prawowitych użytkowników.

Dodatkowe środki

Oprócz powyższych, są to najlepsze praktyki, które należy podjąć podczas zabezpieczania sieci:

- Łatanie luk w oprogramowaniu sieciowym i systemie operacyjnym tak szybko, jak to możliwe.

- Szyfrowanie zdalnych połączeń, aby uniemożliwić intruzom wykorzystanie ich do infiltracji witryny.

- Filtrowanie przychodzących wiadomości e-mail w celu zapobiegania spamowi i atakom phishingowym skierowanym na Twoją sieć.

- Bezzwłoczne rejestrowanie zdarzeń bezpieczeństwa w celu ulepszenia białych list i innych polityk bezpieczeństwa.

Zobacz, jak Imperva Web Application Firewall może pomóc w walce z APT.

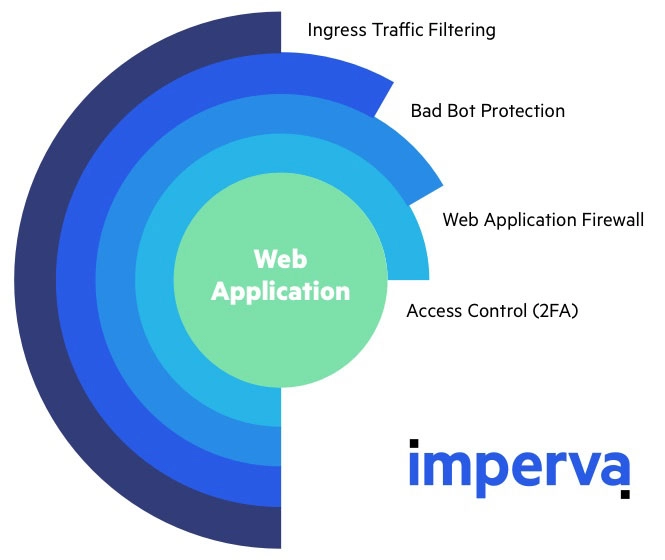

Środki bezpieczeństwa Imperva APT

Skuteczna strategia ochrony przed APT wymaga kombinacji środków bezpieczeństwa w celu ochrony każdej części obwodu. Imperva jest w stanie odegrać kluczową rolę w ochronie Państwa serwerów internetowych i aplikacji internetowych dzięki następującym rozwiązaniom:

- Web Application Firewall – Nasza usługa zgodna z PCI DSS to rozwiązanie bezpieczeństwa klasy korporacyjnej, które monitoruje przychodzący ruch internetowy i blokuje wszystkie próby włamań na brzegu Państwa sieci. Usługa WAF jest oferowana jako usługa zarządzana w chmurze i jest utrzymywana przez zespół ekspertów. Rozwiązanie jest dostarczane wraz z niestandardowym silnikiem reguł, który może być używany do kontroli dostępu i egzekwowania polityk bezpieczeństwa specyficznych dla danego przypadku.

- Ochrona przed backdoorami – Funkcja WAF, która przyjmuje nowatorskie podejście do wykrywania backdoorów. Zamiast szukać podejrzanych plików, które często są starannie zamaskowane, podczas inspekcji ruchu do serwera WWW, usługa ta przechwytuje próby interakcji z powłoką, aby ujawnić jej lokalizację.

- Uwierzytelnianie dwuskładnikowe – Elastyczne rozwiązanie kontroli dostępu, które pozwala wdrożyć bramkę 2FA na dowolnym adresie URL, za pomocą kliknięcia przycisku. Usługa umożliwia również łatwe zarządzanie uprawnieniami dostępu i może być zintegrowana z dowolnym środowiskiem sieciowym.

- Ochrona DDoS – Nagradzana usługa, która łagodzi wszystkie ataki w warstwie aplikacji i sieci, w tym ataki typu white noise, wykorzystywane do rozpraszania pracowników ochrony i osłabiania perymetru sieci.

Wszystkie usługi bezpieczeństwa Imperva w chmurze zawierają opcję integracji SIEM. Dzięki niej można bezproblemowo zintegrować Imperva cloud WAF z istniejącymi rozwiązaniami do zarządzania bezpieczeństwem i zdarzeniami. Zapewni to scentralizowany dostęp do cennych, granularnych informacji w czasie rzeczywistym o ruchu na obrzeżach sieci.