Was ist eine APT

Eine Advanced Persistent Threat (APT) ist ein weit gefasster Begriff, der eine Angriffskampagne beschreibt, bei der ein Eindringling oder ein Team von Eindringlingen eine unerlaubte, langfristige Präsenz in einem Netzwerk aufbaut, um hochsensible Daten abzugreifen.

Die Ziele dieser Angriffe, die sehr sorgfältig ausgewählt und recherchiert werden, sind typischerweise große Unternehmen oder Regierungsnetzwerke. Die Folgen solcher Angriffe sind enorm und umfassen:

- Diebstahl von geistigem Eigentum (z. B. Geschäftsgeheimnisse oder Patente)

- Kompromittierte sensible Informationen (z. B., Mitarbeiter- und Benutzerdaten)

- Die Sabotage kritischer Unternehmensinfrastrukturen (z. B. Löschung von Datenbanken)

- Totale Website-Übernahmen

Die Durchführung eines APT-Angriffs erfordert mehr Ressourcen als ein Standard-Angriff auf Webanwendungen. Bei den Tätern handelt es sich in der Regel um Teams erfahrener Cyberkrimineller, die über einen erheblichen finanziellen Rückhalt verfügen. Einige APT-Angriffe werden von der Regierung finanziert und als Cyber-Kriegswaffe eingesetzt.

APT-Angriffe unterscheiden sich von herkömmlichen Web-Anwendungsangriffen dadurch, dass:

- Sie sind deutlich komplexer.

- Sie sind keine Hit-and-Run-Angriffe – sobald ein Netzwerk infiltriert ist, bleibt der Täter, um so viele Informationen wie möglich zu erlangen.

- Sie werden manuell (nicht automatisiert) gegen ein bestimmtes Ziel ausgeführt und wahllos gegen einen großen Pool von Zielen gestartet.

- Sie zielen oft darauf ab, ein ganzes Netzwerk zu infiltrieren, im Gegensatz zu einem bestimmten Teil.

Gebräuchlichere Angriffe wie Remote File Inclusion (RFI), SQL-Injection und Cross-Site-Scripting (XSS) werden von Tätern häufig verwendet, um in einem Zielnetzwerk Fuß zu fassen. Anschließend werden oft Trojaner und Backdoor-Shells eingesetzt, um diese Basis zu erweitern und eine dauerhafte Präsenz innerhalb des Zielnetzwerks zu schaffen.

Verlauf von Advanced Persistent Threats (APTs)

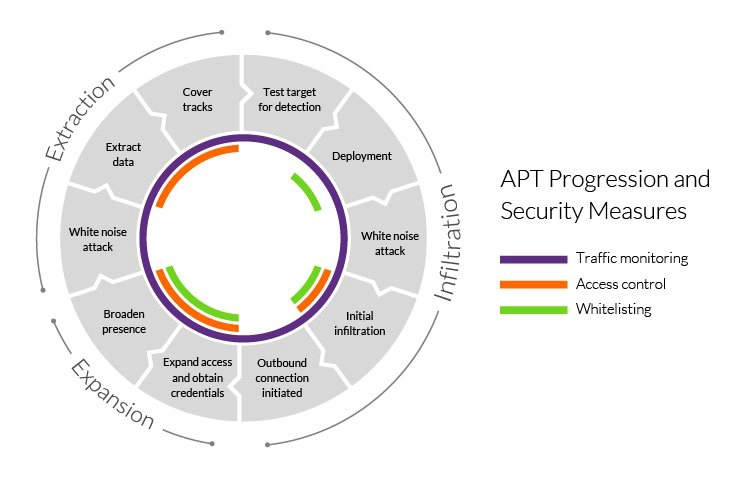

Ein erfolgreicher APT-Angriff kann in drei Phasen unterteilt werden: 1) Infiltration des Netzwerks, 2) Ausweitung der Angreiferpräsenz und 3) Extraktion der gesammelten Daten – und das alles, ohne entdeckt zu werden.

Phase 1 – Infiltration

Unternehmen werden typischerweise durch die Kompromittierung einer von drei Angriffsflächen infiltriert: Web-Assets, Netzwerkressourcen oder autorisierte menschliche Benutzer.

Dies wird entweder durch bösartige Uploads (z. B., RFI, SQL-Injection) oder Social-Engineering-Angriffe (z. B. Spear-Phishing) – Bedrohungen, denen große Unternehmen regelmäßig ausgesetzt sind.

Zusätzlich können Eindringlinge gleichzeitig einen DDoS-Angriff gegen ihr Ziel durchführen. Dies dient zum einen als Ablenkungsmanöver für das Netzwerkpersonal und zum anderen als Mittel zur Schwächung des Sicherheitsbereichs, sodass dieser leichter durchbrochen werden kann.

Wenn der erste Zugriff erfolgt ist, installieren die Angreifer schnell eine Backdoor-Shell – eine Malware, die den Zugriff auf das Netzwerk gewährt und verdeckte Operationen ermöglicht. Backdoors können auch in Form von Trojanern auftreten, die als legitime Software getarnt sind.

Phase 2 – Expansion

Nachdem die Angreifer Fuß gefasst haben, versuchen sie, ihre Präsenz im Netzwerk auszuweiten.

Dazu steigen sie in der Hierarchie eines Unternehmens auf und kompromittieren Mitarbeiter mit Zugang zu den sensibelsten Daten. Je nach Ziel des Angriffs können die gesammelten Daten an ein konkurrierendes Unternehmen verkauft, zur Sabotage der Produktlinie eines Unternehmens verändert oder zum Sturz einer ganzen Organisation verwendet werden. Wenn Sabotage das Motiv ist, wird diese Phase genutzt, um auf subtile Weise die Kontrolle über mehrere kritische Funktionen zu erlangen und diese in einer bestimmten Reihenfolge zu manipulieren, um maximalen Schaden anzurichten. Zum Beispiel könnten Angreifer ganze Datenbanken innerhalb eines Unternehmens löschen und dann die Netzwerkkommunikation unterbrechen, um den Wiederherstellungsprozess zu verlängern.

Phase 3 – Extraktion

Während eines APT-Ereignisses werden die gestohlenen Informationen normalerweise an einem sicheren Ort innerhalb des angegriffenen Netzwerks gespeichert. Sobald genügend Daten gesammelt wurden, müssen die Diebe diese unbemerkt extrahieren.

Typischerweise werden White-Noise-Taktiken eingesetzt, um Ihr Sicherheitsteam abzulenken, damit die Informationen herausgeschafft werden können. Dies kann in Form eines DDoS-Angriffs geschehen, der wiederum das Netzwerkpersonal bindet und/oder die Verteidigung der Website schwächt, um die Extraktion zu erleichtern.

APT-Sicherheitsmaßnahmen

Eine korrekte APT-Erkennung und ein entsprechender Schutz erfordern einen vielschichtigen Ansatz seitens der Netzwerkadministratoren, Sicherheitsanbieter und der einzelnen Benutzer.

Überwachung des Datenverkehrs

Die Überwachung des ein- und ausgehenden Datenverkehrs gilt als beste Praxis, um die Installation von Backdoors zu verhindern und die Extraktion gestohlener Daten zu blockieren. Die Überwachung des Datenverkehrs innerhalb Ihres Netzwerks kann auch dazu beitragen, das Sicherheitspersonal auf ungewöhnliches Verhalten aufmerksam zu machen, das auf bösartige Aktivitäten hinweisen könnte.

Eine Web Application Firewall (WAF), die am Rande Ihres Netzwerks eingesetzt wird, filtert den Datenverkehr zu Ihren Web-Applikations-Servern und schützt so eine Ihrer anfälligsten Angriffsflächen. Neben anderen Funktionen kann eine WAF dabei helfen, Angriffe auf der Anwendungsebene wie RFI- und SQL-Injection-Angriffe abzuwehren, die häufig in der APT-Infiltrationsphase eingesetzt werden.

Die andere Seite dieser Gleichung sind interne Dienste zur Überwachung des Datenverkehrs, wie z. B. eine Netzwerkfirewall. Sie können eine granulare Ansicht liefern, die zeigt, wie Benutzer innerhalb Ihres Netzwerks interagieren, und gleichzeitig dabei helfen, interne Traffic-Anomalien zu identifizieren (z. B. unregelmäßige Logins oder ungewöhnlich große Datentransfers). Letzteres könnte ein Hinweis auf einen APT-Angriff sein. Sie können auch den Zugriff auf Dateifreigaben oder System-Honeypots überwachen.

Schließlich können Dienste zur Überwachung des eingehenden Datenverkehrs nützlich sein, um Backdoor-Shells zu erkennen und zu entfernen. Diese können durch das Abfangen von Remote-Anfragen der Betreiber identifiziert werden.

Anwendungs- und Domain-Whitelisting

Whitelisting ist eine Möglichkeit, Domains zu kontrollieren, auf die von Ihrem Netzwerk aus zugegriffen werden kann, sowie Anwendungen, die von Ihren Benutzern installiert werden können. Dies ist eine weitere nützliche Methode, um die Erfolgsrate von APT-Angriffen zu reduzieren, indem die verfügbaren Angriffsflächen minimiert werden.

Diese Sicherheitsmaßnahme ist jedoch alles andere als narrensicher, da selbst die vertrauenswürdigsten Domänen kompromittiert werden können. Es ist auch bekannt, dass bösartige Dateien häufig unter dem Deckmantel legitimer Software eintreffen. Für eine effektive Whitelist sollten strenge Update-Richtlinien durchgesetzt werden, um sicherzustellen, dass Ihre Benutzer immer die neueste Version einer Anwendung verwenden, die in der Liste aufgeführt ist.

Zugangskontrolle

Für Täter stellen Ihre Mitarbeiter in der Regel die größte und verwundbarste Schwachstelle in Ihrem Sicherheitsbereich dar. Aus diesem Grund werden Ihre Netzwerkbenutzer von Eindringlingen meist als einfaches Einfallstor betrachtet, um Ihre Verteidigungsmaßnahmen zu infiltrieren und ihren Einfluss innerhalb Ihres Sicherheitsperimeters auszuweiten.

Die wahrscheinlichen Ziele lassen sich in eine der folgenden drei Kategorien einordnen:

- Unvorsichtige Benutzer, die Netzwerksicherheitsrichtlinien ignorieren und potenziellen Bedrohungen unwissentlich Zugang gewähren.

- Böswillige Insider, die ihre Benutzeranmeldeinformationen absichtlich missbrauchen, um Angreifern Zugriff zu gewähren.

- Kompromittierte Benutzer, deren Netzwerkzugriffsprivilegien kompromittiert und von Angreifern genutzt werden.

Die Entwicklung effektiver Kontrollen erfordert eine umfassende Überprüfung aller Mitarbeiter in Ihrem Unternehmen – insbesondere der Informationen, auf die sie Zugriff haben. Die Klassifizierung von Daten auf der Basis von „Need-to-know“ verhindert beispielsweise, dass ein Angreifer die Anmeldedaten eines Mitarbeiters der unteren Ebene stiehlt und damit auf sensible Materialien zugreift.

Schlüsselpunkte für den Netzwerkzugang sollten mit Zwei-Faktor-Authentifizierung (2FA) gesichert werden. Sie erfordert, dass Benutzer eine zweite Form der Verifizierung verwenden, wenn sie auf sensible Bereiche zugreifen (typischerweise ein Passcode, der an das mobile Gerät des Benutzers gesendet wird). Dies verhindert, dass sich unautorisierte Akteure, die als legitime Benutzer getarnt sind, in Ihrem Netzwerk bewegen.

Zusätzliche Maßnahmen

Zusätzlich zu den oben genannten sind dies Best-Practice-Maßnahmen, die Sie bei der Absicherung Ihres Netzwerks ergreifen sollten:

- Patching von Netzwerksoftware und Betriebssystem-Schwachstellen so schnell wie möglich.

- Verschlüsselung von Remote-Verbindungen, um zu verhindern, dass Eindringlinge sie huckepack nehmen, um Ihre Website zu infiltrieren.

- Filterung eingehender E-Mails, um Spam- und Phishing-Angriffe auf Ihr Netzwerk zu verhindern.

- Sofortige Protokollierung von Sicherheitsereignissen, um Whitelists und andere Sicherheitsrichtlinien zu verbessern.

Imperva APT-Sicherheitsmaßnahmen

Eine effektive APT-Schutzstrategie erfordert eine Kombination von Sicherheitsmaßnahmen, um jeden Teil Ihres Perimeters zu schützen. Imperva kann mit den folgenden Lösungen eine Schlüsselrolle beim Schutz Ihrer Webserver und Webanwendungen spielen:

- Web Application Firewall – Unser PCI DSS-konformer Service ist eine Sicherheitslösung der Enterprise-Klasse, die den eingehenden Webverkehr überwacht und alle Hacking-Versuche am Rand Ihres Netzwerks blockiert. Die WAF wird als Cloud-basierter Managed Service angeboten und von einem Expertenteam gewartet. Die Lösung wird komplett mit einer benutzerdefinierten Regel-Engine geliefert, die für die Zugriffskontrolle und die Durchsetzung fallspezifischer Sicherheitsrichtlinien verwendet werden kann.

- Backdoor-Schutz – Eine WAF-Funktion, die einen neuartigen Ansatz zur Backdoor-Erkennung verfolgt. Anstatt nach verdächtigen Dateien zu suchen, die oft sorgfältig getarnt sind, fängt dieser Dienst bei der Inspektion des Datenverkehrs zu einem Webserver die Versuche ab, mit der Shell zu interagieren, um ihren Standort zu enthüllen.

- Zwei-Faktor-Authentifizierung – Eine flexible Lösung für die Zugriffskontrolle, mit der Sie ein 2FA-Gateway für jede URL-Adresse mit einem Klick einrichten können. Der Service ermöglicht außerdem eine einfache Verwaltung von Zugriffsrechten und kann in jede Webumgebung integriert werden.

- DDoS-Schutz – Ein preisgekrönter Service, der alle Angriffe auf Anwendungs- und Netzwerkebene abwehrt, einschließlich der White-Noise-Angriffe, die zur Ablenkung des Sicherheitspersonals und zur Schwächung Ihres Netzwerkperimeters verwendet werden.

Alle Cloud-Sicherheitsservices von Imperva enthalten eine SIEM-Integrationsoption. Damit können Sie die Imperva Cloud WAF nahtlos in Ihre bestehenden Sicherheits- und Event-Management-Lösungen integrieren. Auf diese Weise erhalten Sie zentralen Zugriff auf wertvolle, granulare Echtzeitinformationen über den Datenverkehr am Rande Ihres Netzwerks.