Address Resolution Protocol (ARP) ist ein zustandsloses Protokoll, das für die Auflösung von IP-Adressen in Maschinen-MAC-Adressen verwendet wird. Alle Netzwerkgeräte, die im Netzwerk kommunizieren müssen, senden ARP-Anfragen in das System, um die MAC-Adressen anderer Rechner herauszufinden. ARP Poisoning ist auch als ARP Spoofing bekannt.

So funktioniert ARP –

-

Wenn ein Gerät mit einem anderen kommunizieren muss, schaut es in seiner ARP-Tabelle nach.

-

Wenn die MAC-Adresse nicht in der Tabelle gefunden wird, wird die ARP_Anfrage über das Netzwerk gesendet.

-

Alle Maschinen im Netzwerk vergleichen diese IP-Adresse mit der MAC-Adresse.

-

Wenn eine der Maschinen im Netzwerk diese Adresse identifiziert, dann antwortet sie auf die ARP_request mit ihrer IP- und MAC-Adresse.

-

Der anfragende Rechner speichert das Adresspaar in seiner ARP-Tabelle und die Kommunikation findet statt.

Was ist ARP-Spoofing?

ARP-Pakete können gefälscht werden, um Daten an den Rechner des Angreifers zu senden.

-

ARP-Spoofing konstruiert eine große Anzahl gefälschter ARP-Anfrage- und Antwortpakete, um den Switch zu überlasten.

-

Der Switch wird in den Weiterleitungsmodus versetzt, und nachdem die ARP-Tabelle mit gefälschten ARP-Antworten geflutet wurde, können die Angreifer alle Netzwerkpakete ausspähen.

Angreifer fluten den ARP-Cache eines Zielcomputers mit gefälschten Einträgen, was auch als Poisoning bezeichnet wird. ARP-Poisoning nutzt einen Man-in-the-Middle-Zugang, um das Netzwerk zu vergiften.

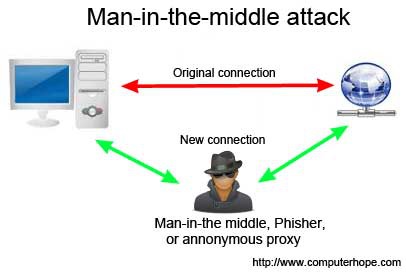

Was ist MITM?

Der Man-in-the-Middle-Angriff (abgekürzt MITM, MitM, MIM, MiM, MITMA) impliziert einen aktiven Angriff, bei dem sich der Angreifer als Benutzer ausgibt, indem er eine Verbindung zwischen den Opfern herstellt und Nachrichten zwischen ihnen sendet. In diesem Fall denken die Opfer, dass sie miteinander kommunizieren, aber in Wirklichkeit kontrolliert der böswillige Akteur die Kommunikation.

Eine dritte Person existiert, um den Kommunikationsverkehr zwischen zwei Parteien zu kontrollieren und zu überwachen. Einige Protokolle wie SSL dienen dazu, diese Art von Angriffen zu verhindern.

ARP Poisoning – Übung

In dieser Übung haben wir BetterCAP verwendet, um ARP Poisoning in einer LAN-Umgebung durchzuführen. Dazu haben wir eine VMware-Workstation verwendet, auf der wir Kali Linux und das Tool Ettercap installiert haben, um den lokalen Datenverkehr im LAN zu sniffen.

Für diese Übung benötigen Sie die folgenden Tools –

- VMware-Workstation

- Kali Linux oder Linux-Betriebssystem

- Ettercap Tool

- LAN-Verbindung

Hinweis – Dieser Angriff ist in kabelgebundenen und drahtlosen Netzwerken möglich. Sie können diesen Angriff im lokalen LAN durchführen.

Schritt 1 – Installieren Sie die VMware-Workstation und installieren Sie das Kali-Linux-Betriebssystem.

Schritt 2 – Melden Sie sich im Kali-Linux mit dem Benutzernamen „root, toor“ an.

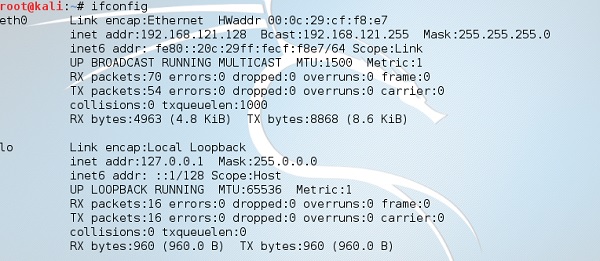

Schritt 3 – Vergewissern Sie sich, dass Sie mit dem lokalen LAN verbunden sind und überprüfen Sie die IP-Adresse, indem Sie den Befehl ifconfig im Terminal eingeben.

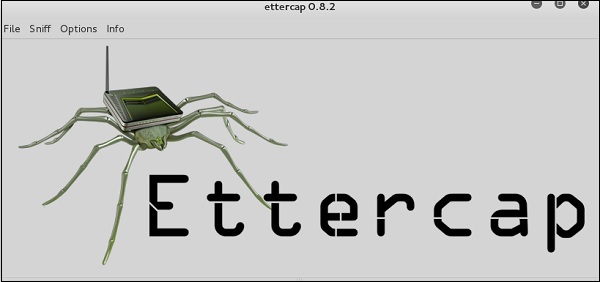

Schritt 4 – Öffnen Sie das Terminal und geben Sie „Ettercap -G“ ein, um die grafische Version von Ettercap zu starten.

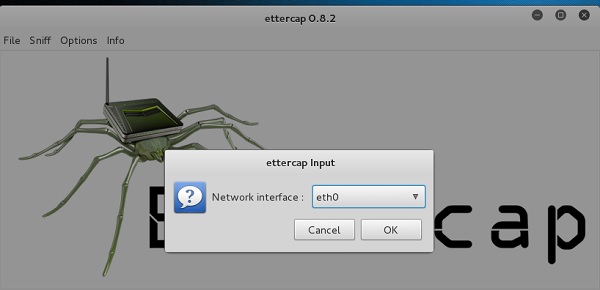

Schritt 5 – Klicken Sie nun in der Menüleiste auf den Reiter „sniff“ und wählen Sie „unified sniffing“ und klicken Sie auf OK, um die Schnittstelle auszuwählen. Wir werden „eth0“ verwenden, was Ethernet-Verbindung bedeutet.

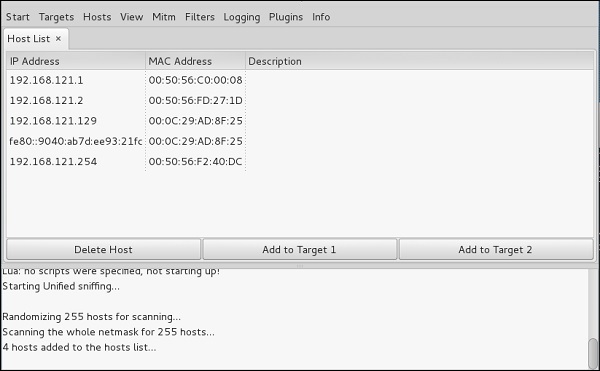

Schritt 6 – Klicken Sie nun auf den Reiter „hosts“ in der Menüleiste und klicken Sie auf „scan for hosts“. Das gesamte Netzwerk wird nach aktiven Hosts durchsucht.

Schritt 7 – Als nächstes klicken Sie auf die Registerkarte „hosts“ und wählen „hosts list“, um die Anzahl der im Netzwerk verfügbaren Hosts zu sehen. Diese Liste enthält auch die Adresse des Standardgateways. Wir müssen vorsichtig sein, wenn wir die Ziele auswählen.

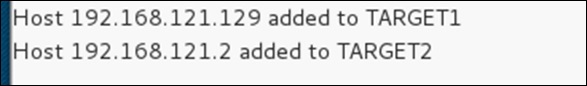

Schritt 8 – Jetzt müssen wir die Ziele auswählen. Bei MITM ist unser Ziel der Host-Rechner, und die Route wird die Router-Adresse sein, an die der Verkehr weitergeleitet wird. Bei einem MITM-Angriff fängt der Angreifer das Netzwerk ab und schnüffelt die Pakete aus. Also fügen wir das Opfer als „Ziel 1“ und die Router-Adresse als „Ziel 2“ hinzu.

In der VMware-Umgebung endet das Standard-Gateway immer mit „2“, da „1“ dem physischen Rechner zugewiesen ist.

Schritt 9 – In diesem Szenario ist unser Ziel „192.168.121.129“ und der Router ist „192.168.121.2“. Wir fügen also Ziel 1 als Opfer-IP und Ziel 2 als Router-IP hinzu.

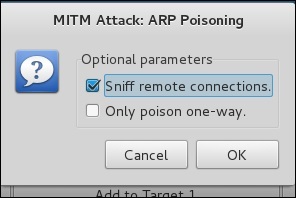

Schritt 10 – Klicken Sie nun auf „MITM“ und dann auf „ARP Poisoning“. Danach aktivieren Sie die Option „Sniff remote connections“ und klicken auf OK.

Schritt 11 – Klicken Sie auf „start“ und wählen Sie „start sniffing“. Dies startet ARP-Poisoning im Netzwerk, was bedeutet, dass wir unsere Netzwerkkarte im „Promiscuous Mode“ aktiviert haben und nun der lokale Datenverkehr gesnifft werden kann.

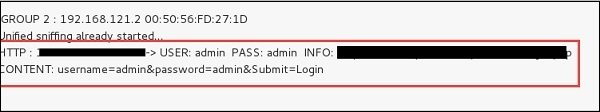

Hinweis – Wir haben nur HTTP-Sniffing mit Ettercap erlaubt, also erwarten Sie nicht, dass HTTPS-Pakete mit diesem Prozess gesnifft werden.

Schritt 12 – Jetzt ist es an der Zeit, die Ergebnisse zu sehen; wenn unser Opfer sich in einige Websites eingeloggt hat. Sie können die Ergebnisse in der Symbolleiste von Ettercap sehen.

So funktioniert Sniffing. Sie haben sicher verstanden, wie einfach es ist, an die HTTP-Zugangsdaten zu gelangen, indem Sie ARP Poisoning aktivieren.

ARP Poisoning hat das Potenzial, in Unternehmensumgebungen große Verluste zu verursachen. Hier werden ethische Hacker eingesetzt, um die Netzwerke abzusichern.

Neben ARP Poisoning gibt es weitere Angriffe wie MAC Flooding, MAC Spoofing, DNS Poisoning, ICMP Poisoning etc. die einem Netzwerk erheblichen Schaden zufügen können.

Im nächsten Kapitel werden wir eine weitere Angriffsart besprechen, die als DNS-Poisoning bekannt ist.