Qu’est-ce qu’une APT

Une menace persistante avancée (APT) est un terme général utilisé pour décrire une campagne d’attaque dans laquelle un intrus, ou une équipe d’intrus, établit une présence illicite à long terme sur un réseau afin d’exploiter des données très sensibles.

Les cibles de ces assauts, qui sont très soigneusement choisies et recherchées, comprennent généralement de grandes entreprises ou des réseaux gouvernementaux. Les conséquences de ces intrusions sont vastes et comprennent :

- Le vol de propriété intellectuelle (par exemple, secrets commerciaux ou brevets)

- Les informations sensibles compromises (par exemple, les données privées des employés et des utilisateurs)

- Le sabotage d’infrastructures organisationnelles critiques (par exemple, la suppression de bases de données)

- La prise de contrôle totale d’un site

L’exécution d’un assaut APT nécessite plus de ressources qu’une attaque d’application web standard. Les auteurs sont généralement des équipes de cybercriminels expérimentés disposant d’un soutien financier important. Certaines attaques APT sont financées par le gouvernement et utilisées comme des armes de cyberguerre.

Les attaques APT diffèrent des menaces d’applications web traditionnelles, en ce que :

- Elles sont nettement plus complexes.

- Il ne s’agit pas d’attaques » hit and run » – une fois qu’un réseau est infiltré, l’auteur reste afin d’atteindre le plus d’informations possible.

- Elles sont exécutées manuellement (et non automatisées) contre une marque spécifique et lancées sans discernement contre un grand nombre de cibles.

- Elles visent souvent à infiltrer un réseau entier, par opposition à une partie spécifique.

Des attaques plus courantes, telles que l’inclusion de fichiers à distance (RFI), l’injection SQL et le cross-site scripting (XSS), sont fréquemment utilisées par les auteurs pour prendre pied dans un réseau ciblé. Ensuite, les chevaux de Troie et les shells de porte dérobée sont souvent utilisés pour étendre cet ancrage et créer une présence persistante dans le périmètre ciblé.

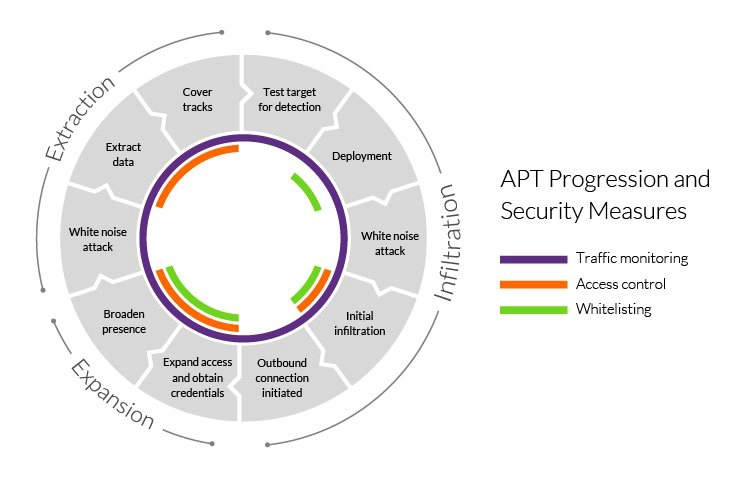

Progression d’une menace persistante avancée (APT)

Une attaque APT réussie peut être décomposée en trois étapes : 1) l’infiltration du réseau, 2) l’expansion de la présence de l’attaquant et 3) l’extraction des données amassées – le tout sans être détecté.

Étape 1 – Infiltration

Les entreprises sont généralement infiltrées par la compromission de l’une des trois surfaces d’attaque : les actifs web, les ressources réseau ou les utilisateurs humains autorisés.

Ceci est réalisé soit par des téléchargements malveillants (ex, RFI, injection SQL) ou des attaques d’ingénierie sociale (par exemple, spear phishing) – des menaces auxquelles les grandes organisations sont régulièrement confrontées.

En outre, les infiltrés peuvent exécuter simultanément une attaque DDoS contre leur cible. Cela sert à la fois d’écran de fumée pour distraire le personnel du réseau et de moyen d’affaiblir un périmètre de sécurité, ce qui facilite son intrusion.

Une fois l’accès initial obtenu, les attaquants installent rapidement un shell backdoor – un logiciel malveillant qui accorde l’accès au réseau et permet des opérations furtives à distance. Les portes dérobées peuvent également se présenter sous la forme de chevaux de Troie maquillés en logiciels légitimes.

Étape 2 – Expansion

Après avoir pris pied, les attaquants passent à l’élargissement de leur présence au sein du réseau.

Il s’agit de remonter la hiérarchie d’une organisation, en compromettant les membres du personnel ayant accès aux données les plus sensibles. Ce faisant, ils sont en mesure de recueillir des informations commerciales critiques, notamment des informations sur la gamme de produits, des données sur les employés et des dossiers financiers.

Selon l’objectif ultime de l’attaque, les données accumulées peuvent être vendues à une entreprise concurrente, modifiées pour saboter la gamme de produits d’une entreprise ou utilisées pour faire tomber une organisation entière. Si le sabotage est le motif, cette phase est utilisée pour prendre subtilement le contrôle de plusieurs fonctions critiques et les manipuler dans un ordre spécifique pour causer un maximum de dommages. Par exemple, les attaquants pourraient supprimer des bases de données entières au sein d’une entreprise, puis perturber les communications réseau afin de prolonger le processus de récupération.

Étape 3 – Extraction

Pendant qu’un événement APT est en cours, les informations volées sont généralement stockées dans un emplacement sécurisé à l’intérieur du réseau assailli. Une fois que suffisamment de données ont été collectées, les voleurs doivent les extraire sans être détectés.

Typiquement, des tactiques de bruit blanc sont utilisées pour distraire votre équipe de sécurité afin que les informations puissent être déplacées. Cela peut prendre la forme d’une attaque DDoS, là encore en immobilisant le personnel du réseau et/ou en affaiblissant les défenses du site pour faciliter l’extraction.

Mesures de sécurité APT

Une détection et une protection APT correctes nécessitent une approche à plusieurs facettes de la part des administrateurs réseau, des fournisseurs de sécurité et des utilisateurs individuels.

Surveillance du trafic

La surveillance du trafic d’entrée et de sortie est considérée comme la meilleure pratique pour empêcher l’installation de portes dérobées et bloquer l’extraction de données volées. L’inspection du trafic à l’intérieur du périmètre de votre réseau peut également contribuer à alerter le personnel de sécurité de tout comportement inhabituel pouvant indiquer une activité malveillante.

Un pare-feu d’application web (WAF) déployé à la périphérie de votre réseau filtre le trafic vers vos serveurs d’application web, protégeant ainsi l’une de vos surfaces d’attaque les plus vulnérables. Entre autres fonctions, un WAF peut aider à désherber les attaques de la couche applicative, telles que les attaques par injection RFI et SQL, couramment utilisées pendant la phase d’infiltration des APT.

Les services de surveillance du trafic interne, tels que les pare-feu réseau, constituent l’autre côté de cette équation. Ils peuvent fournir une vue granulaire montrant comment les utilisateurs interagissent au sein de votre réseau, tout en aidant à identifier les anomalies du trafic interne, (par exemple, des connexions irrégulières ou des transferts de données anormalement importants). Ces derniers peuvent signaler qu’une attaque APT est en cours. Vous pouvez également surveiller l’accès aux partages de fichiers ou aux pots de miel du système.

Enfin, les services de surveillance du trafic entrant pourraient être utiles pour détecter et supprimer les coquilles de portes dérobées. Ceux-ci peuvent être identifiés en interceptant les demandes à distance des opérateurs.

Liste blanche d’applications et de domaines

La liste blanche est un moyen de contrôler les domaines auxquels on peut accéder depuis votre réseau, ainsi que les applications qui peuvent être installées par vos utilisateurs. Il s’agit d’une autre méthode utile pour réduire le taux de réussite des attaques APT en minimisant les surfaces d’attaque disponibles.

Cette mesure de sécurité est toutefois loin d’être infaillible, car même les domaines les plus fiables peuvent être compromis. On sait également que les fichiers malveillants arrivent couramment sous l’apparence de logiciels légitimes. En outre, les anciennes versions des produits logiciels sont susceptibles d’être compromises et exploitées.

Pour une liste blanche efficace, des politiques de mise à jour strictes doivent être appliquées pour garantir que vos utilisateurs exécutent toujours la dernière version de toute application apparaissant sur la liste.

Contrôle d’accès

Pour les auteurs d’infractions, vos employés représentent généralement le point faible le plus important et le plus vulnérable de votre périmètre de sécurité. Le plus souvent, c’est la raison pour laquelle les utilisateurs de votre réseau sont considérés par les intrus comme une passerelle facile pour infiltrer vos défenses, tout en étendant leur emprise dans votre périmètre de sécurité.

Ici, les cibles probables appartiennent à l’une des trois catégories suivantes :

- Les utilisateurs négligents qui ignorent les politiques de sécurité du réseau et accordent sans le savoir un accès aux menaces potentielles.

- Les initiés malveillants qui abusent intentionnellement de leurs informations d’identification d’utilisateur pour accorder l’accès aux auteurs d’infractions.

- Les utilisateurs compromis dont les privilèges d’accès au réseau sont compromis et utilisés par les attaquants.

Le développement de contrôles efficaces nécessite un examen complet de chaque personne de votre organisation – en particulier des informations auxquelles elle a accès. Par exemple, classer les données en fonction du besoin d’en connaître permet de bloquer la capacité d’un intrus à détourner les identifiants de connexion d’un membre du personnel de bas niveau, en les utilisant pour accéder à des documents sensibles.

Les principaux points d’accès au réseau doivent être sécurisés par une authentification à deux facteurs (2FA). Elle oblige les utilisateurs à utiliser une deuxième forme de vérification lorsqu’ils accèdent à des zones sensibles (généralement un code d’accès envoyé sur l’appareil mobile de l’utilisateur). Cela empêche les acteurs non autorisés déguisés en utilisateurs légitimes de se déplacer sur votre réseau.

Mesures supplémentaires

En plus de celles mentionnées ci-dessus, voici les mesures de bonnes pratiques à prendre pour sécuriser votre réseau :

- Patching des logiciels réseau et des vulnérabilités du système d’exploitation le plus rapidement possible.

- Encryptage des connexions à distance pour empêcher les intrus de les pigmenter pour infiltrer votre site.

- Filtrage des e-mails entrants pour empêcher les spams et les attaques de phishing ciblant votre réseau.

- Journalisation immédiate des événements de sécurité pour aider à améliorer les listes blanches et autres politiques de sécurité.

Voyez comment Imperva Web Application Firewall peut vous aider face aux APT.

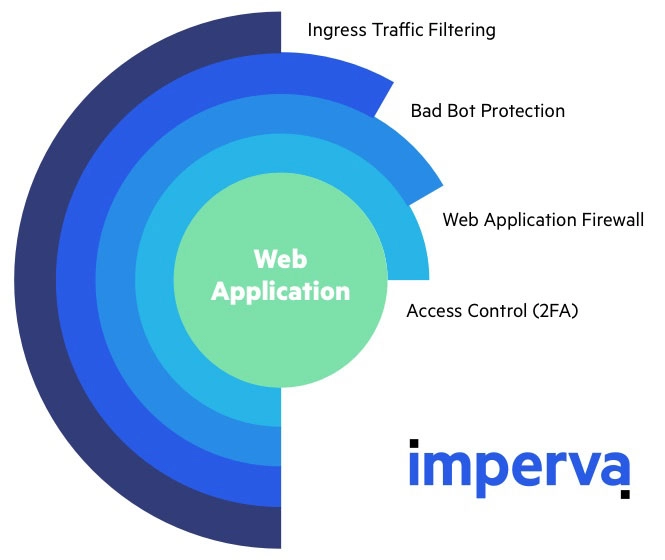

Mesures de sécurité APT d’Imperva

Une stratégie de protection APT efficace nécessite une combinaison de mesures de sécurité pour protéger chaque partie de votre périmètre. Imperva est en mesure de jouer un rôle clé dans la protection de vos serveurs et de votre application web grâce aux solutions suivantes :

- Web Application Firewall – Notre service conforme à la norme PCI DSS est une solution de sécurité de niveau entreprise qui surveille le trafic web entrant et bloque toutes les tentatives de piratage à la périphérie de votre réseau. Le WAF est proposé comme un service géré basé sur le cloud et est maintenu par une équipe d’experts. La solution est livrée avec un moteur de règles personnalisé qui peut être utilisé pour le contrôle d’accès et l’application de politiques de sécurité spécifiques au cas par cas.

- Protection contre les backdoors – Une fonctionnalité WAF qui adopte une approche novatrice de la détection des backdoors. Au lieu de rechercher les fichiers suspects, qui sont souvent soigneusement déguisés, Tout en inspectant le trafic vers un serveur web, ce service intercepte les tentatives d’interaction avec le shell pour révéler son emplacement.

- Authentification à deux facteurs – Une solution de contrôle d’accès flexible qui vous permet de déployer une passerelle 2FA sur n’importe quelle adresse URL, en un clic. Le service permet également de gérer facilement les privilèges d’accès et peut être intégré à n’importe quel environnement web.

- Protection DDoS – Un service primé qui atténue toutes les attaques des couches application et réseau, y compris les attaques de bruit blanc utilisées pour distraire le personnel de sécurité et affaiblir le périmètre de votre réseau.

Tous les services de sécurité dans le cloud d’Imperva comprennent une option d’intégration SIEM. Grâce à elle, vous pouvez intégrer de manière transparente le WAF en nuage d’Imperva à vos solutions de sécurité et de gestion des événements existantes. Ce faisant, vous bénéficierez d’un accès centralisé à des informations précieuses, granulaires et en temps réel sur le trafic à la périphérie de votre périmètre réseau.

.