Le protocole de résolution d’adresse (ARP) est un protocole sans état utilisé pour résoudre les adresses IP en adresses MAC de machines. Tous les périphériques réseau qui ont besoin de communiquer sur le réseau diffusent des requêtes ARP dans le système pour connaître les adresses MAC des autres machines. L’empoisonnement ARP est également connu sous le nom d’ARP Spoofing.

Voici comment fonctionne ARP –

-

Lorsqu’une machine a besoin de communiquer avec une autre, elle consulte sa table ARP.

-

Si l’adresse MAC n’est pas trouvée dans la table, la requête ARP_request est diffusée sur le réseau.

-

Toutes les machines du réseau vont comparer cette adresse IP à l’adresse MAC.

-

Si l’une des machines du réseau identifie cette adresse, alors elle répondra à la requête ARP_request avec son adresse IP et MAC.

-

L’ordinateur demandeur stockera la paire d’adresses dans sa table ARP et la communication aura lieu.

Qu’est-ce que l’ARP Spoofing ?

Les paquets ARP peuvent être falsifiés pour envoyer des données à la machine de l’attaquant.

-

L’usurpation ARP construit un grand nombre de faux paquets de demande et de réponse ARP pour surcharger le commutateur.

-

Le commutateur est mis en mode forwarding et après que la table ARP ait été inondée de réponses ARP usurpées, les attaquants peuvent renifler tous les paquets du réseau.

Les attaquants inondent le cache ARP d’un ordinateur cible avec de fausses entrées, ce qui est également appelé empoisonnement. L’empoisonnement ARP utilise un accès de type Man-in-the-Middle pour empoisonner le réseau.

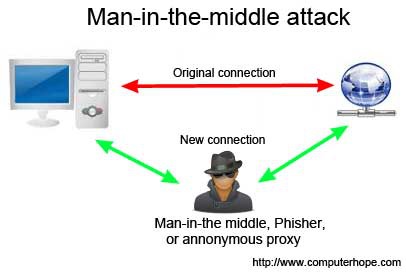

Qu’est-ce que MITM ?

L’attaque Man-in-the-Middle (abrégée MITM, MitM, MIM, MiM, MITMA) implique une attaque active où l’adversaire se fait passer pour l’utilisateur en créant une connexion entre les victimes et en envoyant des messages entre elles. Dans ce cas, les victimes pensent qu’elles communiquent entre elles, mais en réalité, l’acteur malveillant contrôle la communication.

Une tierce personne existe pour contrôler et surveiller le trafic de communication entre deux parties. Certains protocoles tels que SSL servent à prévenir ce type d’attaque.

Empoisonnement ARP – Exercice

Dans cet exercice, nous avons utilisé BetterCAP pour effectuer un empoisonnement ARP dans un environnement LAN en utilisant la station de travail VMware dans laquelle nous avons installé Kali Linux et l’outil Ettercap pour renifler le trafic local dans le LAN.

Pour cet exercice, vous auriez besoin des outils suivants –

- MVMware workstation

- Kali Linux ou système d’exploitation Linux

- Outil Ettercap

- Connexion LAN

Note – Cette attaque est possible dans les réseaux câblés et sans fil. Vous pouvez réaliser cette attaque dans un LAN local.

Etape 1 – Installez la station de travail VMware et installez le système d’exploitation Kali Linux.

Etape 2 – Connectez-vous au Kali Linux en utilisant le nom d’utilisateur pass « root, toor ».

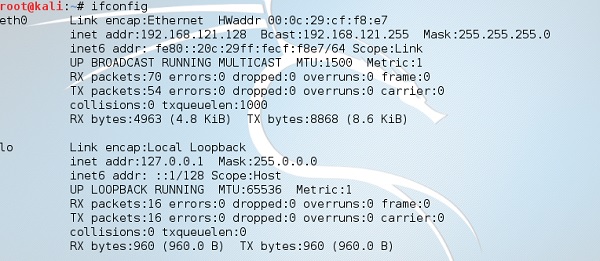

Etape 3 – Assurez-vous que vous êtes connecté au LAN local et vérifiez l’adresse IP en tapant la commande ifconfig dans le terminal.

Etape 4 – Ouvrez le terminal et tapez « Ettercap -G » pour lancer la version graphique d’Ettercap.

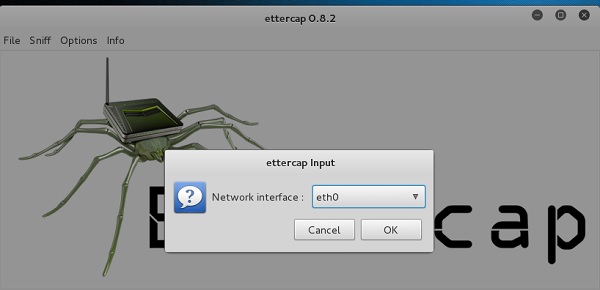

Etape 5 – Cliquez maintenant sur l’onglet « sniff » dans la barre de menu et sélectionnez « unified sniffing » et cliquez sur OK pour sélectionner l’interface. Nous allons utiliser « eth0 » qui signifie connexion Ethernet.

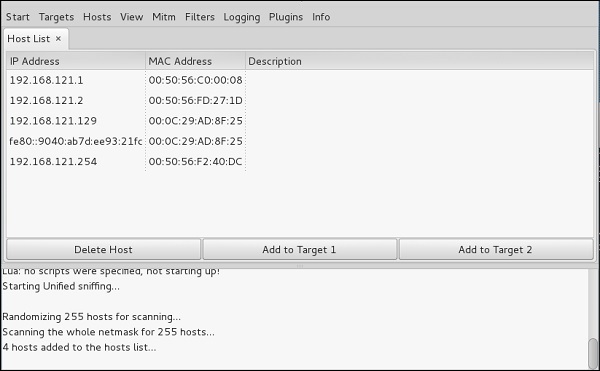

Etape 6 – Cliquez maintenant sur l’onglet « hosts » dans la barre de menu et cliquez sur « scan for hosts ». Il commencera à scanner l’ensemble du réseau à la recherche des hôtes vivants.

Etape 7 – Ensuite, cliquez sur l’onglet « hosts » et sélectionnez « hosts list » pour voir le nombre d’hôtes disponibles dans le réseau. Cette liste comprend également l’adresse de la passerelle par défaut. Nous devons faire attention lorsque nous sélectionnons les cibles.

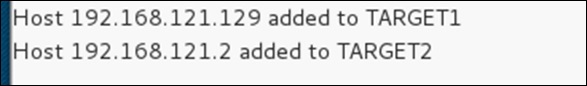

Étape 8 – Nous devons maintenant choisir les cibles. Dans MITM, notre cible est la machine hôte, et la route sera l’adresse du routeur pour transmettre le trafic. Dans une attaque MITM, l’attaquant intercepte le réseau et renifle les paquets. Nous allons donc ajouter la victime comme » cible 1 » et l’adresse du routeur comme » cible 2 « .

Dans l’environnement VMware, la passerelle par défaut se terminera toujours par » 2 » car » 1 » est attribué à la machine physique.

Étape 9 – Dans ce scénario, notre cible est » 192.168.121.129 » et le routeur est » 192.168.121.2 « . Nous allons donc ajouter la cible 1 comme IP de la victime et la cible 2 comme IP du routeur.

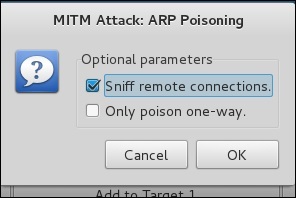

Étape 10 – Cliquez maintenant sur « MITM » et cliquez sur « ARP poisoning ». Par la suite, cochez l’option « Renifler les connexions distantes » et cliquez sur OK.

Étape 11 – Cliquez sur « start » et sélectionnez « start sniffing ». Cela va commencer l’empoisonnement ARP dans le réseau, ce qui signifie que nous avons activé notre carte réseau en « mode promiscuous » et maintenant le trafic local peut être reniflé.

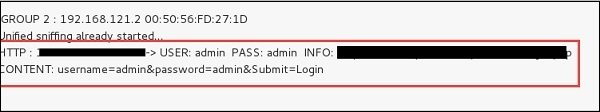

Note – Nous avons autorisé uniquement le reniflage HTTP avec Ettercap, donc ne vous attendez pas à ce que les paquets HTTPS soient reniflés avec ce processus.

Étape 12 – Maintenant, il est temps de voir les résultats ; si notre victime se connecte à certains sites Web. Vous pouvez voir les résultats dans la barre d’outils d’Ettercap.

C’est ainsi que le reniflage fonctionne. Vous avez dû comprendre qu’il est facile d’obtenir les informations d’identification HTTP juste en activant l’empoisonnement ARP.

L’empoisonnement ARP a le potentiel de causer d’énormes pertes dans les environnements d’entreprise. C’est là que les hackers éthiques sont désignés pour sécuriser les réseaux.

Comme l’empoisonnement ARP, il existe d’autres attaques telles que le MAC flooding, le MAC spoofing, l’empoisonnement DNS, l’empoisonnement ICMP, etc. qui peuvent causer des pertes importantes à un réseau.

Dans le prochain chapitre, nous aborderons un autre type d’attaque connu sous le nom d’empoisonnement DNS.

.