Kali Linux è una distribuzione Linux derivata da Debian che è mantenuta da Offensive Security. È stata sviluppata da Mati Aharoni e Devon Kearns. Kali Linux è un sistema operativo appositamente progettato per gli analisti di rete, Penetration tester, o in parole semplici, è per coloro che lavorano sotto l’ombrello della cybersecurity e dell’analisi.

Il sito ufficiale di Kali Linux è Kali.org. Ha guadagnato la sua popolarità quando è stato praticamente utilizzato nella serie Mr. Robot. Non è stato progettato per scopi generali, si suppone che sia usato da professionisti o da coloro che sanno come far funzionare Linux/Kali. Per sapere come installare Kali Linux controlla la sua documentazione ufficiale.

A volte dobbiamo automatizzare i nostri compiti durante l’esecuzione di test di penetrazione o di hacking in quanto ci potrebbero essere migliaia di condizioni e payload da testare e testarli manualmente è un compito difficile, quindi per aumentare l’efficienza del tempo usiamo strumenti che sono preconfezionati con Kali Linux. Questi strumenti non solo ci fanno risparmiare tempo, ma catturano anche i dati accurati e producono il risultato specifico. Kali Linux è confezionato con più di 350 strumenti che potrebbero essere utili per l’hacking o il penetration testing. Qui abbiamo la lista di importanti strumenti di Kali Linux che potrebbero farvi risparmiare molto tempo e fatica.

Nmap

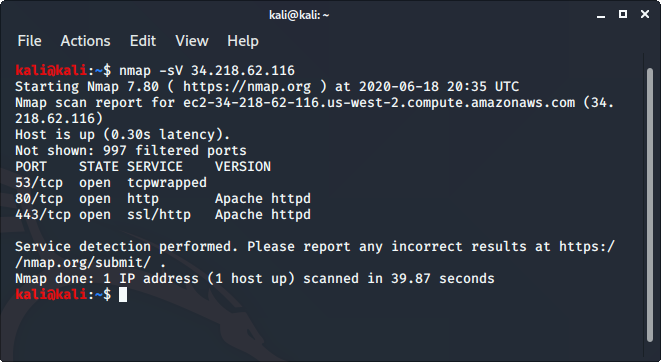

Nmap è uno scanner di rete open-source che viene utilizzato per ricostruire/scansionare le reti. È usato per scoprire host, porte e servizi insieme alle loro versioni su una rete. Invia pacchetti all’host e poi analizza le risposte per produrre i risultati desiderati. Può anche essere utilizzato per la scoperta di host, il rilevamento del sistema operativo o la scansione delle porte aperte. È uno degli strumenti di ricognizione più popolari.

Per usare nmap:

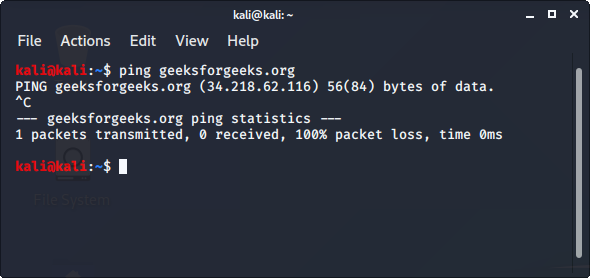

- Ping dell’host con il comando ping per ottenere l’indirizzo IP

ping hostname

- Aprire il terminale e inserire il seguente comando:

nmap -sV ipaddress

- Sostituite l’indirizzo IP con l’indirizzo IP dell’host che volete scansionare.

- Visualizzerà tutti i dettagli catturati dell’host.

Per saperne di più, puoi leggere qui.

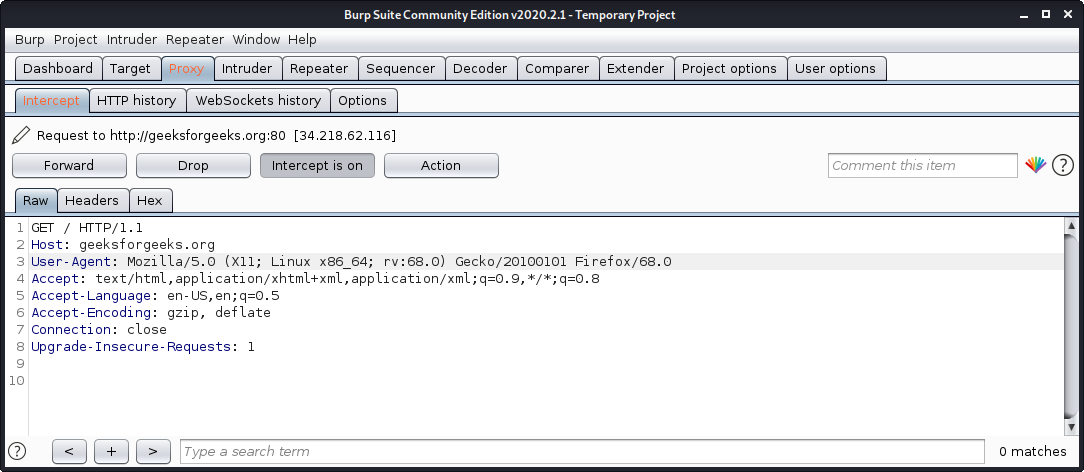

Burp Suite

Burp Suite è uno dei più popolari software di test della sicurezza delle applicazioni web. Viene utilizzato come un proxy, quindi tutte le richieste dal browser con il proxy passano attraverso di esso. E come la richiesta passa attraverso la suite burp, ci permette di apportare modifiche a quelle richieste secondo il nostro bisogno che è buono per testare le vulnerabilità come XSS o SQLi o anche qualsiasi vulnerabilità relativa al web.

Kali Linux viene fornito con l’edizione comunitaria burp suite che è gratuito, ma c’è una edizione a pagamento di questo strumento noto come burp suite professional che ha un sacco di funzioni rispetto alla edizione comunitaria burp suite.

Per usare burpsuite:

- Leggi questo per imparare come configurare burp suite.

- Apri il terminale e digita “burpsuite”.

- Vai alla scheda Proxy e accendi l’interruttore di intercettazione.

- Ora visita qualsiasi URL e si potrebbe vedere che la richiesta viene catturata.

Wireshark

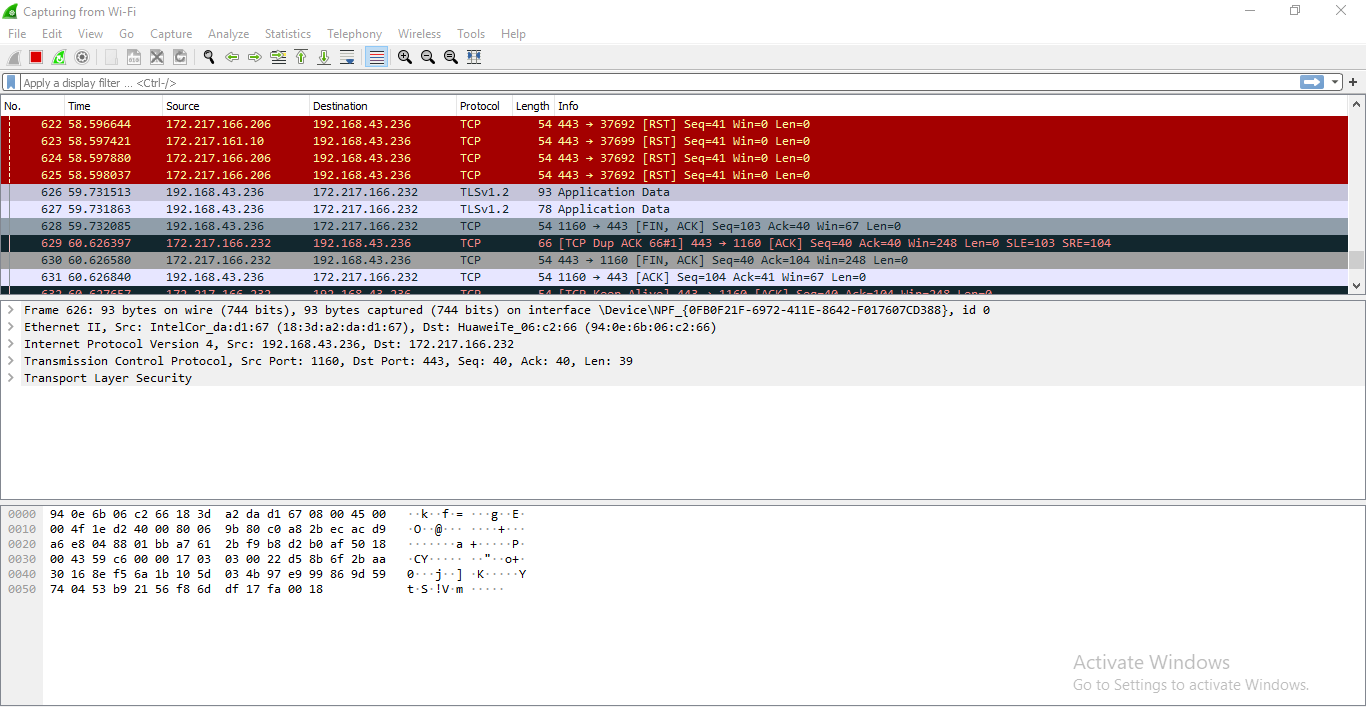

Wireshark è uno strumento di sicurezza di rete utilizzato per analizzare o lavorare con i dati inviati su una rete. Viene utilizzato per analizzare i pacchetti trasmessi su una rete. Questi pacchetti possono avere informazioni come l’IP di origine e l’IP di destinazione, il protocollo utilizzato, i dati e alcune intestazioni. I pacchetti hanno generalmente un’estensione “.pcap” che può essere letta utilizzando lo strumento Wireshark. Leggi questo per imparare come impostare e configurare Wireshark.

Per usare wireshark:

- Apri Wireshark e scarica un file pcap demo da qui

- Premi “ctrl+o” per aprire un file pcap in wireshsark.

- Ora si può vedere che visualizza la lista dei pacchetti insieme alle intestazioni di questi pacchetti.

metasploit Framework

Metasploit è uno strumento open-source che è stato progettato da Rapid7 technologies. È uno dei framework di penetration testing più usati al mondo. Viene fornito con un sacco di exploit per sfruttare le vulnerabilità su una rete o sistemi operativi. Metasploit generalmente funziona su una rete locale, ma possiamo usare Metasploit per gli host su internet usando il “port forwarding”. Fondamentalmente Metasploit è uno strumento basato su CLI ma ha anche un pacchetto GUI chiamato “armitage” che rende l’uso di Metasploit più conveniente e fattibile.

Per usare Metasploit:

- Metasploit è preinstallato con Kali Linux

- Basta inserire “msfconsole” nel terminale.

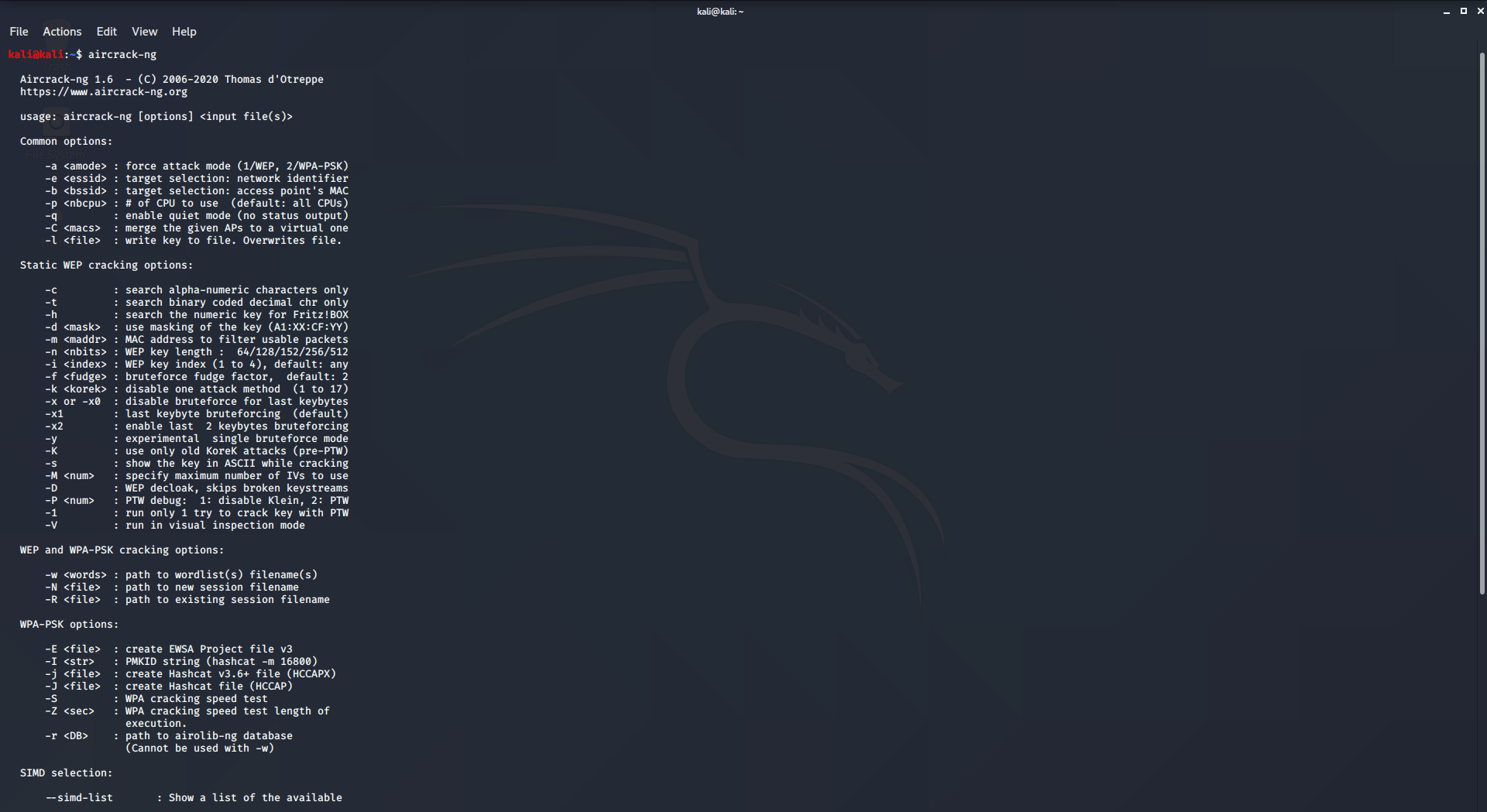

aircrack-ng

Aircrack è uno sniffer di pacchetti tutto in uno, un cracker WEP e WPA/WPA2, uno strumento di analisi e uno strumento di cattura di hash. È uno strumento utilizzato per l’hacking wifi. Aiuta a catturare il pacchetto e a leggerne gli hash e anche a decifrare quegli hash con vari attacchi come quelli a dizionario. Supporta quasi tutte le ultime interfacce wireless.

Per usare aircrack-ng:

- aircrack-ng è precompilato con Kali Linux.

- Per usarlo basta digitare aircrack-ng nel terminale.

6. Netcat

Netcat è uno strumento di rete utilizzato per lavorare con le porte ed eseguire azioni come la scansione delle porte, l’ascolto delle porte o il reindirizzamento delle porte. Questo comando è anche usato per il debug di rete o anche per testare i demoni di rete. Questo strumento è considerato come il coltellino svizzero degli strumenti di rete. Può anche essere usato per fare le operazioni relative ai socket TCP, UDP, o di dominio UNIX o per aprire connessioni remote e molto altro.

Per usare netcat:

- Netcat è preinstallato con Kali Linux.

- Basta digitare “nc” o “netcat” nel terminale per usare lo strumento.

- Per eseguire l’ascolto delle porte digita i seguenti comandi in 2 terminali diversi.

nc -l -p 1234

nc 127.0.0.1 1234

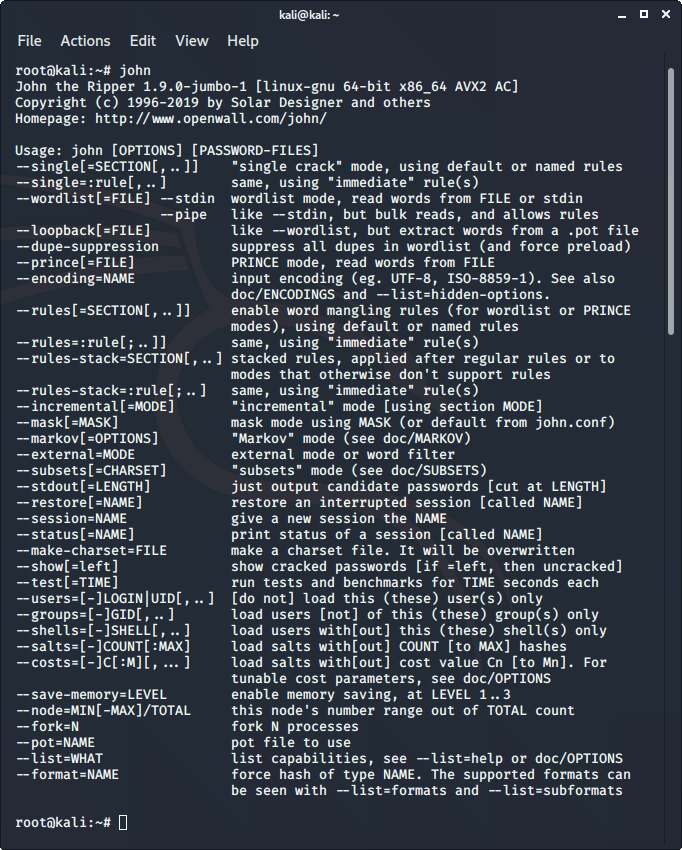

Leggi questo per maggiori informazioni sullo strumento netcat. È anche usato per crackare gli hash o le password per i file compressi o zippati e anche i file bloccati. Ha molte opzioni disponibili per crackare gli hash o le password.

Per usare John the Ripper:

- John the ripper è preinstallato in Kali Linux.

- Basta digitare “john” nel terminale per utilizzare lo strumento.

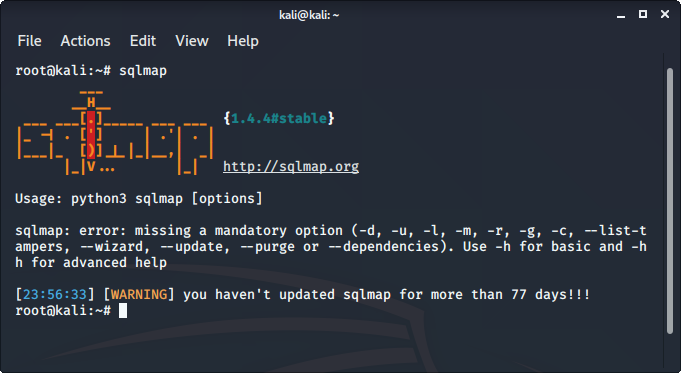

sqlmap

sqlmap è uno dei migliori strumenti per eseguire attacchi SQL injection. Automatizza semplicemente il processo di test di un parametro per l’iniezione SQL e automatizza anche il processo di sfruttamento del parametro vulnerabile. È un grande strumento in quanto rileva il database da solo, quindi dobbiamo solo fornire un URL per verificare se il parametro nell’URL è vulnerabile o meno, potremmo anche utilizzare il file richiesto per verificare i parametri POST.

Per utilizzare lo strumento sqlmap:

- sqlmap è preinstallato in Kali Linux

- Basta digitare sqlmap nel terminale per utilizzare lo strumento.

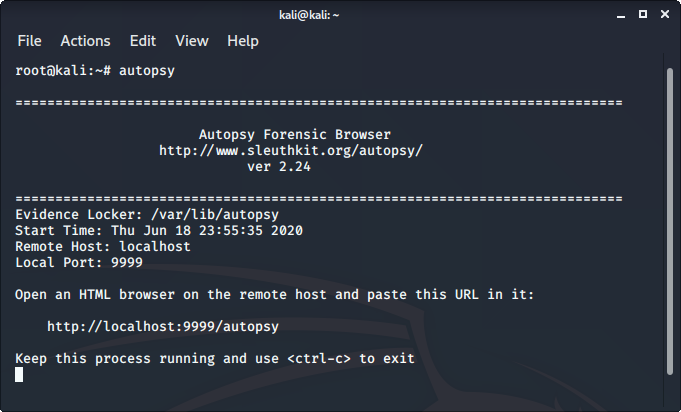

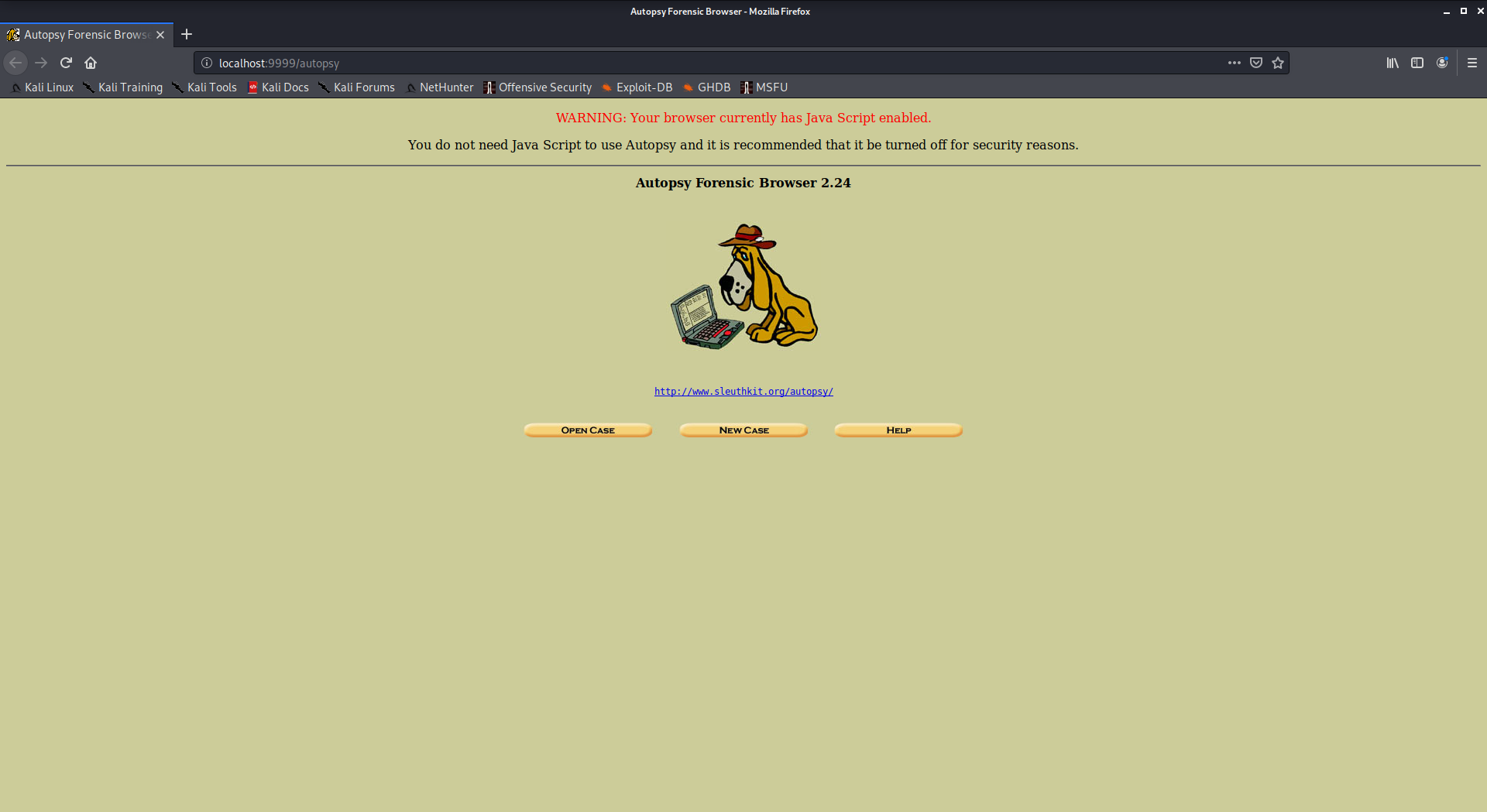

Autopsy

Autopsy è uno strumento di digital forensics che viene utilizzato per raccogliere le informazioni della forensics. O in altre parole, questo strumento viene utilizzato per indagare su file o registri per sapere cosa esattamente è stato fatto con il sistema. Potrebbe anche essere usato come software di recupero per recuperare i file da una scheda di memoria o da una pen drive.

Per usare lo strumento autopsy:

- Autopsy è preinstallato in Kali Linux

- Basta digitare “autopsy” nel terminale.

- Ora visita http://localhost:9999/autopsy per utilizzare lo strumento.

Social Engineering Toolkit

Social Engineering Toolkit è una raccolta di strumenti che potrebbero essere utilizzati per eseguire attacchi di ingegneria sociale. Questi strumenti usano e manipolano il comportamento umano per raccogliere informazioni. è un grande strumento per fare phishing anche sui siti web.

Per usare Social Engineering Toolkit

- Social Engineering Toolkit è pre-installato con Kali Linux

- Basta digitare “setoolkit” nel terminale.

- Accetta i termini e le condizioni per iniziare ad usare il social engineering toolkit.