Address Resolution Protocol (ARP) è un protocollo stateless usato per risolvere indirizzi IP in indirizzi MAC delle macchine. Tutti i dispositivi di rete che hanno bisogno di comunicare sulla rete trasmettono query ARP nel sistema per trovare gli indirizzi MAC delle altre macchine. L’ARP Poisoning è anche conosciuto come ARP Spoofing.

Ecco come funziona l’ARP –

-

Quando una macchina ha bisogno di comunicare con un’altra, consulta la sua tabella ARP.

-

Se l’indirizzo MAC non si trova nella tabella, l’ARP_request viene trasmesso sulla rete.

-

Tutte le macchine della rete confronteranno questo indirizzo IP con l’indirizzo MAC.

-

Se una delle macchine della rete identifica questo indirizzo, allora risponderà alla ARP_request con il suo indirizzo IP e MAC.

-

Il computer richiedente memorizzerà la coppia di indirizzi nella sua tabella ARP e la comunicazione avrà luogo.

Che cos’è l’ARP Spoofing?

I pacchetti ARP possono essere falsificati per inviare dati alla macchina dell’attaccante.

-

Lo spoofing ARP costruisce un gran numero di pacchetti di richiesta e risposta ARP falsi per sovraccaricare lo switch.

-

Lo switch è impostato in modalità di inoltro e dopo che la tabella ARP è inondata di risposte ARP falsificate, gli attaccanti possono sniffare tutti i pacchetti di rete.

Gli attaccanti inondano la cache ARP di un computer bersaglio con voci falsificate, il che è anche noto come poisoning. L’avvelenamento ARP utilizza l’accesso Man-in-the-Middle per avvelenare la rete.

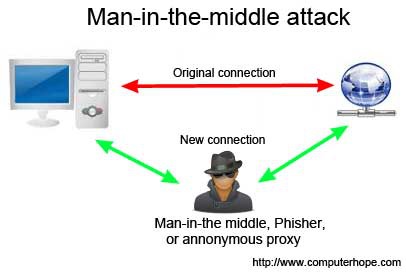

Che cos’è il MITM?

L’attacco Man-in-the-Middle (abbreviato MITM, MitM, MIM, MiM, MITMA) implica un attacco attivo in cui l’avversario impersona l’utente creando una connessione tra le vittime e invia messaggi tra loro. In questo caso, le vittime pensano di comunicare tra loro, ma in realtà, l’attore maligno controlla la comunicazione.

Una terza persona esiste per controllare e monitorare il traffico di comunicazione tra due parti. Alcuni protocolli come SSL servono a prevenire questo tipo di attacco.

ARP Poisoning – Esercizio

In questo esercizio, abbiamo usato BetterCAP per eseguire ARP poisoning in ambiente LAN utilizzando VMware workstation in cui abbiamo installato Kali Linux e lo strumento Ettercap per sniffare il traffico locale in LAN.

Per questo esercizio, sono necessari i seguenti strumenti –

- VMware workstation

- Kali Linux o sistema operativo Linux

- Ettercap Tool

- connessione LAN

Nota – Questo attacco è possibile in reti cablate e wireless. È possibile eseguire questo attacco in LAN locale.

Step 1 – Installare la workstation VMware e installare il sistema operativo Kali Linux.

Step 2 – Effettuare il login in Kali Linux utilizzando il nome utente pass “root, toor”.

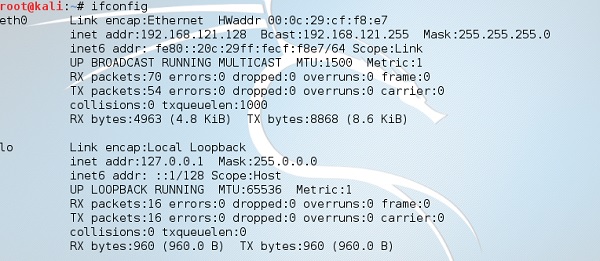

Step 3 – Assicurarsi di essere connessi alla LAN locale e controllare l’indirizzo IP digitando il comando ifconfig nel terminale.

Step 4 – Aprite il terminale e digitate “Ettercap -G” per avviare la versione grafica di Ettercap.

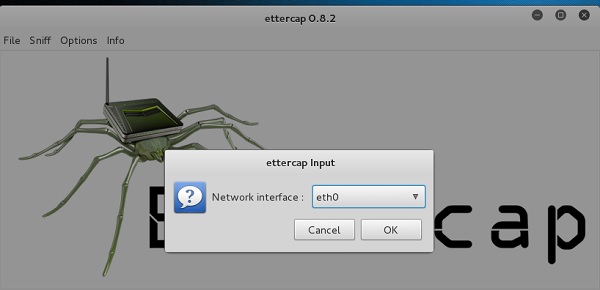

Step 5 – Ora cliccate sulla scheda “sniff” nella barra dei menu e selezionate “sniffing unificato” e cliccate OK per selezionare l’interfaccia. Useremo “eth0” che significa connessione Ethernet.

Step 6 – Ora clicca sulla scheda “hosts” nella barra dei menu e clicca “scan for hosts”. Inizierà la scansione dell’intera rete per gli host vivi.

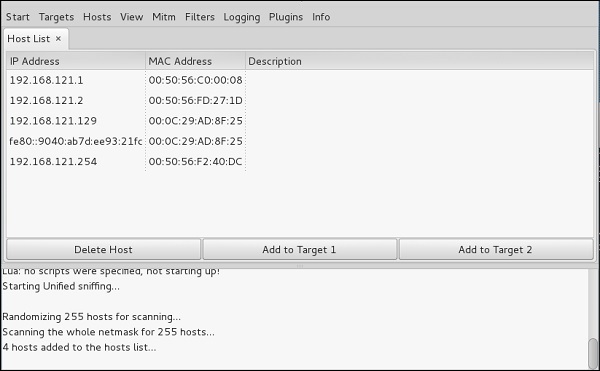

Passo 7 – Successivamente, clicca sulla scheda “hosts” e seleziona “hosts list” per vedere il numero di host disponibili nella rete. Questa lista include anche l’indirizzo del gateway predefinito. Dobbiamo fare attenzione quando selezioniamo gli obiettivi.

Step 8 – Ora dobbiamo scegliere gli obiettivi. Nel MITM, il nostro obiettivo è la macchina host, e la rotta sarà l’indirizzo del router per inoltrare il traffico. In un attacco MITM, l’attaccante intercetta la rete e sniffa i pacchetti. Quindi, aggiungeremo la vittima come “target 1” e l’indirizzo del router come “target 2.”

In ambiente VMware, il gateway predefinito finirà sempre con “2” perché “1” è assegnato alla macchina fisica.

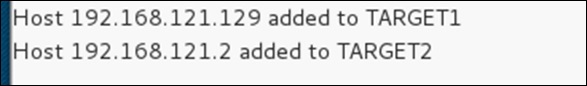

Step 9 – In questo scenario, il nostro target è “192.168.121.129” e il router è “192.168.121.2”. Quindi aggiungeremo il target 1 come IP della vittima e il target 2 come IP del router.

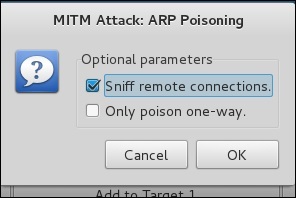

Step 10 – Ora clicca su “MITM” e clicca su “ARP poisoning”. In seguito, spunta l’opzione “Sniffing remote connections” e clicca OK.

Step 11 – Clicca “start” e seleziona “start sniffing”. Questo avvierà l’avvelenamento ARP nella rete, il che significa che abbiamo abilitato la nostra scheda di rete in “modalità promiscua” e ora il traffico locale può essere sniffato.

Nota – Abbiamo permesso solo lo sniffing HTTP con Ettercap, quindi non aspettatevi che i pacchetti HTTPS vengano sniffati con questo processo.

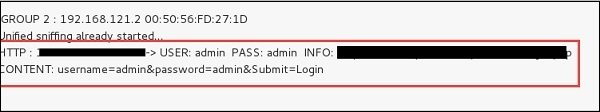

Step 12 – Ora è il momento di vedere i risultati; se la nostra vittima si è loggata in alcuni siti web. Puoi vedere i risultati nella barra degli strumenti di Ettercap.

Ecco come funziona lo sniffing. Avrete capito quanto sia facile ottenere le credenziali HTTP semplicemente abilitando l’avvelenamento ARP.

L’avvelenamento ARP ha il potenziale per causare enormi perdite negli ambienti aziendali. Questo è il luogo in cui gli hacker etici sono nominati per rendere sicure le reti.

Come l’avvelenamento ARP, ci sono altri attacchi come MAC flooding, MAC spoofing, DNS poisoning, ICMP poisoning, ecc. che possono causare perdite significative ad una rete.

Nel prossimo capitolo, discuteremo un altro tipo di attacco noto come avvelenamento DNS.