Cos’è un APT

Una minaccia avanzata persistente (APT) è un termine ampio usato per descrivere una campagna di attacco in cui un intruso, o un gruppo di intrusi, stabilisce una presenza illecita e a lungo termine su una rete al fine di estrarre dati altamente sensibili.

Gli obiettivi di questi assalti, che sono scelti e studiati con molta attenzione, includono tipicamente grandi imprese o reti governative. Le conseguenze di tali intrusioni sono vaste, e includono:

- Furto di proprietà intellettuale (ad esempio, segreti commerciali o brevetti)

- Compromissione di informazioni sensibili (ad es, dati privati di dipendenti e utenti)

- Il sabotaggio di infrastrutture organizzative critiche (ad esempio, la cancellazione del database)

- Total site takeover

Eseguire un assalto APT richiede più risorse di un attacco standard alle applicazioni web. Gli autori sono di solito squadre di criminali informatici esperti che hanno un notevole sostegno finanziario. Alcuni attacchi APT sono finanziati dal governo e utilizzati come armi di guerra informatica.

Gli attacchi APT differiscono dalle tradizionali minacce alle applicazioni web, in quanto:

- sono significativamente più complessi.

- Non sono attacchi mordi e fuggi – una volta che una rete è infiltrata, l’autore rimane per ottenere più informazioni possibili.

- Sono eseguiti manualmente (non automatizzati) contro un marchio specifico e lanciati indiscriminatamente contro un ampio gruppo di obiettivi.

- Spesso mirano a infiltrarsi in un’intera rete, al contrario di una parte specifica.

Gli attacchi più comuni, come l’inclusione di file remoti (RFI), l’iniezione SQL e il cross-site scripting (XSS), sono spesso utilizzati dagli autori per stabilire un punto d’appoggio in una rete mirata. Successivamente, Trojan e backdoor shell sono spesso utilizzati per espandere quel punto d’appoggio e creare una presenza persistente all’interno del perimetro mirato.

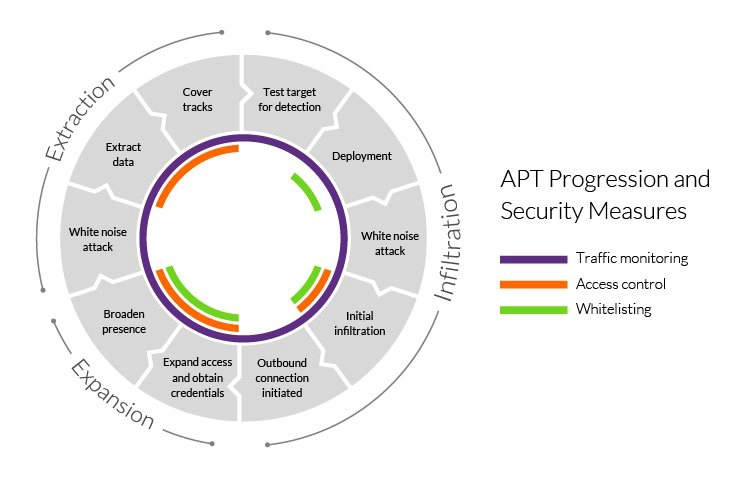

Progressione della minaccia persistente avanzata (APT)

Un attacco APT di successo può essere suddiviso in tre fasi: 1) l’infiltrazione nella rete, 2) l’espansione della presenza dell’attaccante e 3) l’estrazione dei dati accumulati, il tutto senza essere rilevato.

Fase 1 – Infiltrazione

Le aziende sono tipicamente infiltrate attraverso la compromissione di una delle tre superfici di attacco: risorse web, risorse di rete o utenti umani autorizzati.

Questo si ottiene sia attraverso upload malevoli (es, RFI, SQL injection) o attacchi di ingegneria sociale (ad esempio, spear phishing) – minacce affrontate regolarmente dalle grandi organizzazioni.

Inoltre, gli infiltrati possono eseguire contemporaneamente un attacco DDoS contro il loro obiettivo. Questo serve sia come cortina fumogena per distrarre il personale di rete che come mezzo per indebolire un perimetro di sicurezza, rendendolo più facile da violare.

Una volta ottenuto l’accesso iniziale, gli aggressori installano rapidamente una shell-malware backdoor che concede l’accesso alla rete e consente operazioni remote e furtive. Le backdoor possono anche presentarsi sotto forma di Trojan mascherati da software legittimi.

Fase 2 – Espansione

Dopo aver stabilito un punto d’appoggio, gli aggressori si muovono per ampliare la loro presenza all’interno della rete.

Questo implica risalire la gerarchia dell’organizzazione, compromettendo i membri dello staff con accesso ai dati più sensibili. Così facendo, sono in grado di raccogliere informazioni aziendali critiche, comprese le informazioni sulla linea di prodotti, i dati dei dipendenti e i record finanziari.

A seconda dell’obiettivo finale dell’attacco, i dati accumulati possono essere venduti a un’impresa concorrente, alterati per sabotare la linea di prodotti di una società o utilizzati per abbattere un’intera organizzazione. Se il sabotaggio è il motivo, questa fase viene utilizzata per ottenere sottilmente il controllo di più funzioni critiche e manipolarle in una sequenza specifica per causare il massimo danno. Per esempio, gli aggressori potrebbero cancellare interi database all’interno di un’azienda e poi interrompere le comunicazioni di rete al fine di prolungare il processo di recupero.

Fase 3 – Estrazione

Mentre un evento APT è in corso, le informazioni rubate sono tipicamente memorizzate in un luogo sicuro all’interno della rete assalita. Una volta che sono stati raccolti abbastanza dati, i ladri hanno bisogno di estrarli senza essere scoperti.

Tipicamente, vengono utilizzate tattiche di rumore bianco per distrarre il team di sicurezza in modo che le informazioni possano essere spostate fuori. Questo potrebbe assumere la forma di un attacco DDoS, legando di nuovo il personale di rete e/o indebolendo le difese del sito per facilitare l’estrazione.

Misure di sicurezza APT

Una corretta individuazione e protezione APT richiede un approccio multiforme da parte degli amministratori di rete, dei fornitori di sicurezza e dei singoli utenti.

Monitoraggio del traffico

Il monitoraggio del traffico in entrata e in uscita è considerato la migliore pratica per prevenire l’installazione di backdoor e bloccare l’estrazione di dati rubati. Ispezionare il traffico all’interno del vostro perimetro di rete può anche aiutare ad avvisare il personale di sicurezza di qualsiasi comportamento insolito che può indicare attività dannose.

Un web application firewall (WAF) distribuito sul bordo della vostra rete filtra il traffico verso i vostri server di applicazioni web, proteggendo così una delle vostre superfici di attacco più vulnerabili. Tra le altre funzioni, un WAF può aiutare ad eliminare gli attacchi a livello di applicazione, come gli attacchi RFI e SQL injection, comunemente utilizzati durante la fase di infiltrazione delle APT.

I servizi di monitoraggio del traffico interno, come i firewall di rete, sono l’altro lato di questa equazione. Essi possono fornire una visione granulare che mostra come gli utenti stanno interagendo all’interno della vostra rete, aiutando a identificare le anomalie del traffico interno, (ad esempio, login irregolari o trasferimenti di dati insolitamente grandi). Quest’ultimo potrebbe segnalare un attacco APT in corso. È anche possibile monitorare l’accesso alle condivisioni di file o alle honeypots di sistema.

Infine, i servizi di monitoraggio del traffico in entrata potrebbero essere utili per individuare e rimuovere le backdoor shell. Queste possono essere identificate intercettando le richieste remote degli operatori.

Application and domain whitelisting

Whitelisting è un modo per controllare i domini a cui si può accedere dalla vostra rete, così come le applicazioni che possono essere installate dai vostri utenti. Questo è un altro metodo utile per ridurre il tasso di successo degli attacchi APT, riducendo al minimo le superfici di attacco disponibili.

Questa misura di sicurezza è tutt’altro che infallibile, tuttavia, poiché anche i domini più affidabili possono essere compromessi. È anche noto che i file dannosi arrivano comunemente sotto le sembianze di software legittimo. Inoltre, le vecchie versioni dei prodotti software sono inclini a essere compromesse e sfruttate.

Per una whitelist efficace, è necessario applicare rigorose politiche di aggiornamento per garantire che gli utenti eseguano sempre l’ultima versione di qualsiasi applicazione presente nella lista.

Controllo degli accessi

Per i criminali, i vostri dipendenti rappresentano tipicamente il soft-spot più grande e vulnerabile nel vostro perimetro di sicurezza. Il più delle volte, questo è il motivo per cui gli utenti della rete sono visti dagli intrusi come una facile via d’accesso per infiltrarsi nelle vostre difese, mentre espandono la loro presa all’interno del vostro perimetro di sicurezza.

Qui, i probabili obiettivi rientrano in una delle seguenti tre categorie:

- Utenti negligenti che ignorano le politiche di sicurezza della rete e concedono inconsapevolmente l’accesso a potenziali minacce.

- Insider malintenzionati che abusano intenzionalmente delle loro credenziali utente per concedere l’accesso al criminale.

- Utenti compromessi i cui privilegi di accesso alla rete sono compromessi e utilizzati dagli aggressori.

Lo sviluppo di controlli efficaci richiede una revisione completa di tutti i membri della vostra organizzazione, in particolare delle informazioni a cui hanno accesso. Per esempio, classificare i dati in base alla necessità di sapere aiuta a bloccare la capacità di un intruso di dirottare le credenziali di accesso da un membro del personale di basso livello, usandole per accedere a materiali sensibili.

I punti di accesso chiave della rete dovrebbero essere protetti con l’autenticazione a due fattori (2FA). Essa richiede agli utenti di utilizzare una seconda forma di verifica quando si accede ad aree sensibili (tipicamente un codice di accesso inviato al dispositivo mobile dell’utente). Questo impedisce ad attori non autorizzati, travestiti da utenti legittimi, di muoversi all’interno della vostra rete.

Misure aggiuntive

In aggiunta a quelle di cui sopra, queste sono le misure di best practice da adottare per rendere sicura la vostra rete:

- Patching del software di rete e delle vulnerabilità del sistema operativo il più rapidamente possibile.

- Encrittazione delle connessioni remote per evitare che gli intrusi le sfruttino per infiltrarsi nel vostro sito.

- Filtraggio delle email in entrata per prevenire lo spam e gli attacchi di phishing che prendono di mira la tua rete.

- Registrazione immediata degli eventi di sicurezza per aiutare a migliorare le whitelist e altre politiche di sicurezza.

Vedi come Imperva Web Application Firewall può aiutarti con le APT.

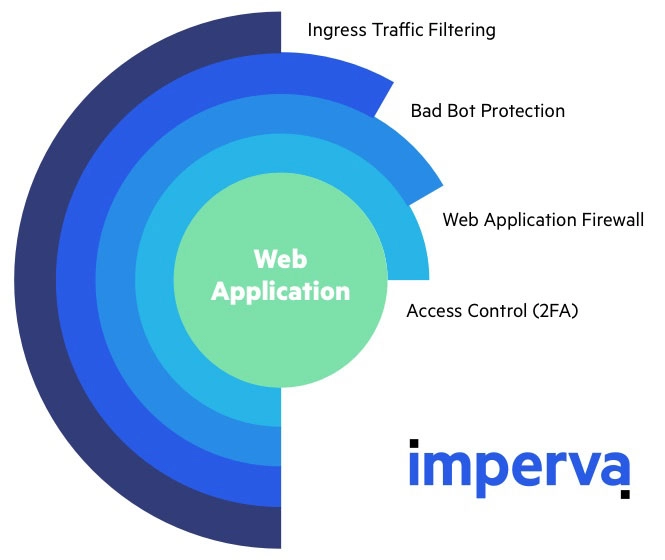

Misure di sicurezza APT di Imperva

Un’efficace strategia di protezione APT richiede una combinazione di misure di sicurezza per proteggere ogni parte del tuo perimetro. Imperva è in grado di giocare un ruolo chiave nella protezione dei tuoi server web e delle tue applicazioni web con le seguenti soluzioni:

- Web Application Firewall – Il nostro servizio conforme a PCI DSS è una soluzione di sicurezza di livello enterprise che monitora il traffico web in entrata e blocca tutti i tentativi di hacking sul bordo della tua rete. Il WAF è offerto come un servizio gestito basato sul cloud ed è mantenuto da un team di esperti. La soluzione è completa di un motore di regole personalizzato che può essere utilizzato per il controllo degli accessi e l’applicazione di politiche di sicurezza specifiche del caso.

- Protezione Backdoor – Una funzione WAF che adotta un approccio innovativo al rilevamento delle backdoor. Invece di cercare i file sospetti, che sono spesso accuratamente mascherati, mentre ispeziona il traffico verso un server web, questo servizio intercetta i tentativi di interagire con la shell per rivelarne la posizione.

- Autenticazione a due fattori – Una soluzione flessibile di controllo degli accessi che consente di implementare un gateway 2FA su qualsiasi indirizzo URL, con un clic di un pulsante. Il servizio permette anche una facile gestione dei privilegi di accesso e può essere integrato con qualsiasi ambiente web.

- Protezione DDoS – Un servizio pluripremiato che mitiga tutti gli attacchi a livello di applicazione e di rete, compresi gli attacchi di rumore bianco utilizzati per distrarre il personale di sicurezza e indebolire il tuo perimetro di rete.

Tutti i servizi di sicurezza cloud Imperva includono un’opzione di integrazione SIEM. Con essa è possibile integrare senza soluzione di continuità Imperva cloud WAF con le tue soluzioni di sicurezza e di gestione degli eventi esistenti. In questo modo si otterrà un accesso centralizzato a preziose e granulari informazioni in tempo reale sul traffico ai margini del tuo perimetro di rete.