L’FBI dice di sì, ma dovresti seguire questo consiglio? E se lo segui, sai come farlo in modo sicuro?

Riavvia il tuo router! Questo è il consiglio emesso il 25 maggio 2018 da una delle forze dell’ordine più conosciute al mondo: il Federal Bureau of Investigation (FBI) degli Stati Uniti. Ma dovreste seguire questo consiglio? E se lo seguite, sapete come farlo in modo sicuro? Questo articolo fornisce alcune risposte, sia lunghe che brevi.

Qui ci sono otto risposte brevi, per coloro che sanno già cos’è un router, cosa significa un riavvio del router, e hanno esperienza nell’eseguire un reset del router. Se hai bisogno di rinfrescare la tua conoscenza di ciò che fanno i router e di come si inseriscono nella tua rete, scorri verso il basso fino a: Cos’è un router?

- Cosa sta succedendo? Ben 500.000 router in più di 50 paesi sono stati trovati compromessi dal malware soprannominato VPNFilter.

- Cosa devo fare? Riavviare il router – spegnerlo, aspettare 30 secondi, riaccenderlo – aiuterà a sconfiggere questo particolare malware.

- Chi è colpito? Questa minaccia colpisce principalmente i router dei piccoli uffici e degli uffici domestici (SOHO). Una lista di modelli noti per essere colpiti si trova alla fine dell’articolo.

- E se il mio router non è nella lista? Potrebbe ancora essere a rischio di VPNFilter, quindi il consiglio attuale è di riavviare tutti i router SOHO.

- Un riavvio è la stessa cosa di un reset? NO! Un reset cancella le informazioni di configurazione e riporta il router alle impostazioni di fabbrica. Non resettate il vostro router a meno che non sappiate come configurarlo e abbiate una registrazione delle informazioni di configurazione, ad esempio la password di amministrazione, l’SSID e così via (vedere il resto dell’articolo per maggiori dettagli).

- Cosa succede se il mio router è fornito dal mio ISP? Dovresti contattarli per avere istruzioni se non ti hanno già avvisato e fornito istruzioni.

- Quali altre misure difensive posso prendere? Considera di aggiornare il tuo router all’ultimo firmware, cambiare la password di default e disabilitare l’amministrazione remota. Alla fine dell’articolo c’è una tabella di link alle istruzioni per fare questo lavoro sui router noti a rischio, insieme ai link su come resettarli alle impostazioni di fabbrica.

- ESET rileva questo malware? Sì, viene rilevato come Linux/VPNFilter. Tuttavia, ESET consiglia di andare avanti e riavviare il router – continua a leggere per maggiori dettagli.

Che cos’è un router?

Mentre i tecno-snob possono sussultare all’idea che ci siano ancora persone sul pianeta che non sanno cosa sia un router, ho intenzione di fornire comunque una breve descrizione. Conosco un sacco di persone brillanti e ben istruite che hanno usato internet nella loro casa o nella loro piccola impresa tramite un router per molti anni senza mai aver bisogno di sapere cos’è o come funziona. Alcune di queste persone sono ora scioccate nell’apprendere che, non solo il loro router è un computer, ma è un computer che i criminali possono cercare di sfruttare in numerosi modi.

Il termine router deriva dal fatto che questi dispositivi dirigono il traffico tra le reti: letteralmente instradano i dati da un dispositivo digitale all’altro. Per esempio, quando usate il vostro computer portatile a casa vostra per leggere la posta elettronica, i messaggi tipicamente arrivano al vostro computer portatile attraverso un’apparecchiatura fornita con il vostro servizio internet, o che avete acquistato quando avete impostato il servizio internet.

Sebbene ci siano molte possibili configurazioni di apparecchiature, la maggior parte include le seguenti funzioni: modem, router, punto di accesso Wi-Fi (wireless). Come mostrato in questo diagramma, queste funzioni possono essere svolte da dispositivi separati, o possono essere combinate in una singola scatola:

Il modem prende il segnale dal tuo ISP (internet service provider) e lo converte in traffico di rete standard (Ethernet). Quando la tua email in entrata raggiunge il router, decide dove indirizzarla. Ai “vecchi tempi”, prima del Wi-Fi, c’era un cavo Ethernet che andava dal tuo router (o modem/router) al tuo portatile. Oggi, molte case e piccoli uffici usano connessioni wireless. In questo caso il traffico, come l’e-mail che arriva al tuo portatile, o al tuo tablet, o al tuo smartphone, viene instradato attraverso il punto di accesso wireless.

(La maggior parte delle apparecchiature per la connessione internet di oggi a casa e nei piccoli uffici supporta sia le connessioni wireless che quelle cablate, quindi potrebbe esserci un cavo dal tuo router alla tua stampante o a un Network Attached Storage (NAS); molte smart TV usano una connessione cablata per trasmettere video da internet.)

E’ chiaro che il tuo router sta facendo un sacco di lavoro – gestendo il traffico che va dalla posta elettronica alla navigazione web, alla stampa, allo streaming di musica e video, e permettendo il gioco online. Un router è anche il modo in cui la maggior parte dei dispositivi IoT (Internet of Things) si collega a Internet, cose come termostati intelligenti, sistemi di allarme e telecamere di sicurezza.

Per fare tutto questo lavoro, è necessaria una potenza di calcolo. Questo è il motivo per cui i router si sono evoluti per diventare sistemi informatici specializzati a pieno titolo; il che ci porta al consiglio dell’FBI sul riavvio dei router.

Cosa ha detto l’FBI sui router?

Il 25 maggio, l’FBI ha rilasciato una dichiarazione con questo titolo: “Gli attori informatici stranieri prendono di mira i router di casa e dell’ufficio e i dispositivi in rete in tutto il mondo”. Questo era in risposta alla scoperta che “attori informatici” avevano usato un codice maligno (malware) per compromettere un sacco di router e altre apparecchiature, come i dispositivi NAS.

In questo contesto, il termine “compromesso” significa che questi “attori informatici” hanno eseguito il loro codice sui dispositivi delle persone senza il loro permesso. Questo malware, che ha la capacità di raccogliere informazioni che scorrono attraverso il dispositivo, ma può anche rendere il dispositivo inutilizzabile, è stato soprannominato VPNFilter dai ricercatori del gruppo di intelligence delle minacce Talos di Cisco (il loro primo rapporto su VPNFilter ha molti dei dettagli tecnici).

Fortunatamente, la parte di VPNFilter che potrebbe essere utilizzata per spiare il traffico del router, e/o disabilitare il dispositivo, può essere rimossa con quella classica mossa IT: spegnere e riaccendere. Così l’FBI ha emesso questa raccomandazione:

“L’FBI raccomanda a tutti i proprietari di router per piccoli uffici e uffici domestici di eseguire un ciclo di alimentazione (reboot) dei dispositivi.”

Come forse sapete, l’avvio è il termine tecnico per l’accensione di un dispositivo informatico, attivando così il codice di base che è memorizzato su chip nel dispositivo. Il primo codice ad essere eseguito è quello memorizzato in quello che chiamiamo “firmware”, il che significa che è considerato parte dell’hardware. Pensate al codice nel firmware come difficile da cambiare (in alcuni casi è praticamente impossibile).

Il prossimo codice che viene eseguito nel processo di avvio è quello che è stato memorizzato in qualcosa chiamato memoria non volatile, un tipo di memoria che mantiene i dati anche quando il dispositivo è spento. Questo è diverso dalla memoria volatile, il normale tipo di memoria che viene cancellata quando si spegne il computer (o si subisce un’interruzione di corrente).

Ricordate, il vostro router è un computer, con firmware e memoria, sia volatile che non volatile. Quando un router viene compromesso dal malware VPNFilter, pezzi di codice maligno vengono caricati nella memoria volatile. Il riavvio o il riavvio del router lo cancellerà, ed è quello che l’FBI vorrebbe che tu facessi.

Per alcune persone il modo più semplice per riavviare il router è scollegare l’alimentazione, aspettare 30 secondi e poi ricollegarlo. In alternativa, potrebbe esserci un interruttore on/off sul retro del router, nel qual caso puoi usarlo per spegnerlo, aspettare 30 secondi e poi riaccenderlo. Tuttavia, non dovresti farlo a meno che tu non sia sicuro che l’interruttore che stai usando sia quello on/off.

Riavvio vs. reset

Come puoi essere confuso sull’interruttore on/off? Alcuni router hanno più interruttori; per esempio, il router sulla mia scrivania in questo momento ha un pulsante “Wi-Fi” on/off così come un interruttore di accensione e qualcosa chiamato pulsante WPS. Inoltre, il tuo router potrebbe avere un interruttore di reset o un pulsante “Restore Factory Settings”. Resettare il router e quindi ripristinare la configurazione di fabbrica è molto diverso dal riavviare il router.

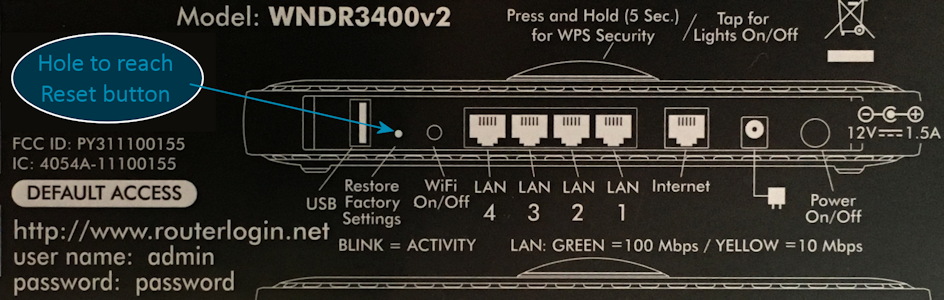

Eseguire un reset cancellerà sia la memoria volatile che quella non volatile. Quest’ultima è quella in cui il router memorizza qualsiasi modifica apportata alla sua configurazione. Per esempio, la maggior parte dei router è dotata di un nome e una password di amministratore predefiniti che dovreste cambiare per evitare che gli aggressori ne prendano il controllo. Come potrebbero farlo? Perché i nomi utente e le password di default sono ampiamente conosciuti. Sono spesso stampati sul retro del router e possono essere scoperti tramite una ricerca su Google basata sul vostro numero di modello. Per esempio, sulla mia scrivania ho un Netgear WNDR3400:

Questo modello, come molti altri, ha un pannello di controllo basato su browser che è possibile utilizzare dal computer (in genere utilizzando un URL come http://192.168.1.1). L’interfaccia consente di modificare le impostazioni che vengono poi memorizzate nella memoria non volatile del router. Il pannello di controllo del mio router si presenta così:

Nota che ho offuscato le impostazioni per il nome utente e la password e l’SSID (il nome del punto di accesso wireless). Li ho anche scritti su un pezzo di carta in modo che, quando resetto il router, posso reinserire le impostazioni e ripristinare la configurazione.

Perché dovrei voler eseguire un reset del router? Quando il tuo router viene compromesso dal malware VPNFilter, parte del codice viene scritto nella memoria non volatile, quindi non sparisce quando si riavvia semplicemente. Quel codice rimanente permette al dispositivo di raggiungere un dominio web dopo un riavvio e scaricare malware fresco in memoria … solo che l’FBI ora controlla quel dominio. Quindi, anche se non avete rimosso il codice VPNFilter dalla memoria non volatile, è attualmente impedito di scaricare malware fresco.

Come si esegue un reset del router?

Prendere il controllo di un dominio malware è chiamato “sinkholing” e questo è stato un lavoro intelligente dell’FBI. Tuttavia, si può decidere che si vuole resettare il router comunque. Questo dovrebbe rimuovere l’ultimo codice VPNFilter dal dispositivo.

Come eseguire il reset varia a seconda della marca e del modello. Ti consiglio vivamente di andare sul sito web del produttore del router e ottenere le istruzioni da lì, specifiche per il tuo modello. Fai attenzione se decidi di cercare su Google le istruzioni per il tuo dispositivo perché potrebbero esserci tentativi di avvelenare i risultati della ricerca relativi a questo problema. Puoi limitare i risultati alle pagine trovate sul sito web del produttore utilizzando il parametro “site” come questo: Netgear WNDR3400 factory reset site:netgear.com.

Quella che segue è una guida generica che usate a vostro rischio e pericolo.

Per molti router l’operazione di reset è più che girare un interruttore, comporta il classico “poker di graffette” e un piccolo foro sul dispositivo. Questa operazione può essere indicata nella documentazione del produttore come “Restore Factory Settings” o qualcosa di simile. Spesso è stampato sul retro del dispositivo, insieme ai valori di default, come questo:

Per procedere con il reset, prima assicuratevi:

- Sapete il nome utente e la password di default del dispositivo perché ne avrete bisogno per accedere al dispositivo dopo il reset.

- Hai registrato tutte le regolazioni che hai fatto alle impostazioni di fabbrica, come cambiare la password del router, così come il nome e la password del SSID wireless.

- Il router è acceso.

- Hai avvertito tutti quelli che stanno usando la rete di salvare il loro lavoro.

- Il router è disconnesso da internet (se il reset riporta la password del router a un valore predefinito noto e il router è su internet, diventa immediatamente un soft target).

Ora prendete il vostro strumento per frugare – una graffetta raddrizzata, o qualcosa di simile, come il perno che avete con il vostro smartphone o tablet per far saltare la scheda microSD o la SIM-tray – e seguite questi tre passi per eseguire il reset:

- Inserite delicatamente l’attizzatoio nel foro del reset dove potete sentire che preme un pulsante.

- Tenete premuto il pulsante per 10 secondi

- Rilasciate.

Questo farà lampeggiare molto le luci del router, ma dopo circa un minuto si sistemeranno. Tuttavia, prima di ricollegare il router a internet dovreste accedere al router per cambiare la password di amministrazione del router da quella predefinita e fare altre modifiche, come impostare il nome e la password dell’SSID wireless.

Sommario

Riassumendo: il malware VPNFilter rappresenta una seria minaccia alla sicurezza e alla disponibilità delle reti di piccoli uffici e uffici domestici. Anche se non state usando uno dei router nella lista qui sotto, dovete prendere provvedimenti. La risposta minima è la seguente:

- Se il vostro router è fornito dal vostro ISP, spegnetelo e riaccendetelo, poi controllate per ulteriori consigli dal vostro ISP.

- Se possedete/mantenete un router, riavviatelo, cambiate la password di default, e controllate se sono disponibili aggiornamenti del firmware dal produttore del router; in tal caso, installateli.

Se sei qualcuno che sa il fatto suo sull’hardware di rete potresti anche voler fare quanto segue:

- Scollega il tuo router da internet ed effettua un reset del router.

- Re-installare il firmware più recente.

Per una protezione continua – e si spera che non ci sia bisogno di dirlo in questi giorni – è necessario eseguire un software di sicurezza affidabile su tutti i dispositivi di rete come computer portatili, PC, Mac, tablet Android, smartphone e sì, anche la smart TV.

Inoltre, tutti dovrebbero rimanere sintonizzati per ulteriori notizie su VPNFilter e altri codici dannosi che prendono di mira i dispositivi collegati alla rete. Spero che stiate già seguendo WeLiveSecurity. Posso anche raccomandare: Krebs On Security, Security Week, Bleeping Computer, e Morning Cybersecurity.

Infine, se volete che il vostro governo faccia di più per prevenire attacchi come questo in futuro – e credo fermamente che ci sia molto di più che i governi potrebbero fare – considerate di inviare un messaggio ai vostri rappresentanti eletti chiedendo un’azione.

Risorse

Link a istruzioni e aggiornamenti dai fornitori di router interessati.

| Ripristina le impostazioni di fabbrica | Aggiornamento all’ultimo firmware | Cambia la password di default | Disabilita l’amministratore remoto | Consiglio | |

|---|---|---|---|---|---|

| Linksys | Reset | Aggiornamento | Modifica | Disabilita | VPNFilter Aggiornamento Malware |

| MikroTik | Reset | Aggiornamento | Modifica | Disabilita | Dichiarazione ufficiale di VPNFilter |

| NetGear | Reset | Aggiornamento | Modifica | Disabilita | Avviso di sicurezza per VPNFilter Malware su alcuni Router |

| QNAP | Reset | Aggiornamento | Cambia | Disabilita | Avviso di sicurezza per VPNFilter Malware |

| TP-Link | Reset | Upgrade | Change | Disable | VPNFilter Malware Security |

Elenco dei modelli di router noti per essere a rischio (ma potrebbero essercene altri)

Linksys: E1200, E2500, WRVS4400N

Mikrotik Routeros Versioni per Router Cloud Core: 1016, 1036, 1072

Netgear: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000

QNAP: TS251, TS439 Pro, altri dispositivi NAS QNAP con software QTS

TP-LINK: R600VPN

Altri articoli sui router su WeLiveSecurity:

Cinque modi per controllare se il tuo router è configurato in modo sicuro

Come proteggere il tuo router per prevenire le minacce IoT? Come prevenire il prossimo furto di internet

Password-stealing security hole scoperto in molti router Netgear

FTC IoT privacy and security push sottolinea le falle dei router e delle webcam D-Link

CERT avverte che i router Netgear possono essere facilmente sfruttati

900.000 tedeschi messi offline, sfruttata una falla critica dei router