FBIはYesと言っていますが、このアドバイスに従うべきでしょうか? また、従うとしたら、その安全な方法を知っていますか?

ルーターを再起動してください! これは、2018年5月25日に、世界で最も広く知られている法執行機関の1つである米国連邦捜査局(FBI)が出したアドバイスです。 しかし、このアドバイスに従うべきでしょうか? また、従うとしたら、安全に行う方法を知っていますか?

ここでは、ルーターとは何か、ルーターの再起動とは何かをすでに知っていて、ルーターのリセットを実行した経験がある人のために、8つの短い答えを紹介します。

ここでは、ルーターとは何か、ルーターの再起動とは何か、ルーターのリセットを行った経験がある方を対象に、8つの短い回答をご紹介します。 ルーターとは

- 何が起こっているのか? 50カ国以上の500,000台ものルーターがVPNFilterと呼ばれるマルウェアに感染していることが判明しました

- どうすればいいの? ルーターを再起動する(電源を切り、30秒待ってから再度電源を入れる)ことで、この特定のマルウェアを撃退することができます。

- 誰が影響を受けるのですか? この脅威は主にスモールオフィスやホームオフィス(SOHO)のルーターに影響を与えます。 影響を受けることがわかっているモデルのリストは、記事の最後にあります。

- 私のルーターがリストにない場合は? 現在のアドバイスは、すべての SOHO ルーターを再起動することです。

- 再起動はリセットと同じですか? いいえ。 リセットは、設定情報を消去し、ルーターを工場出荷時のデフォルトに戻します。

- ルーターの設定方法を知っていて、管理者パスワードやSSIDなどの設定情報を記録していない限り、ルーターをリセットしないでください(詳しくは記事の続きをご覧ください)

- ルーターがISPから提供されている場合はどうしたらいいですか?

- 他にどのような防御策がありますか? ルーターを最新のファームウェアにアップグレードすること、デフォルトのパスワードを変更すること、そしてリモート管理を無効にすることを検討してください。 記事の最後には、既知のリスクのあるルーターでこの作業を行うための手順へのリンクと、工場出荷時のデフォルトにリセットする方法へのリンクが掲載されています。

- ESET はこのマルウェアを検出しますか? はい、Linux/VPNFilter として検出されます。

ルーターとは

テクノスノッブの方々は、地球上にまだルーターが何であるかを知らない人がいるという考えに息を呑むかもしれませんが、私はとにかく簡単な説明をするつもりです。 私は多くの聡明で高学歴の人々を知っていますが、彼らは長年にわたり、ルーターが何であるか、どのように機能するかを知る必要もなく、自宅や中小企業でルーターを介してインターネットを利用してきました。

ルーターという言葉は、これらのデバイスがネットワーク間のトラフィックを誘導するという事実に由来します。つまり、文字通り1つのデジタルデバイスから別のデバイスへデータをルーティングするのです。

機器の構成にはさまざまなものがありますが、ほとんどの場合、モデム、ルーター、Wi-Fi(無線)アクセスポイントといった機能が含まれています。

モデムは、ISP(インターネットサービスプロバイダ)からの信号を受け取り、標準的なネットワークトラフィック(イーサネット)に変換します。 受信したメールがルーターに届くと、どこに転送するかを決定します。 Wi-Fiが普及していなかった頃は、ルーター(またはモデム/ルーター)からラップトップまでイーサネットケーブルが敷設されていました。 現在、多くの家庭や小規模オフィスでは、ワイヤレス接続を使用しています。

(現在の家庭や小規模オフィスのインターネット接続機器の多くは、無線接続と有線接続の両方に対応しているため、ルーターからプリンターやネットワーク接続ストレージ(NAS)への配線があるかもしれません。また、多くのスマートテレビは、インターネットからビデオをストリーミングするために有線のルート接続を使用しています。

明らかに、ルーターは多くの仕事をしています。電子メールからウェブサーフィン、印刷、音楽やビデオのストリーミング、オンラインゲームを可能にするなど、さまざまなトラフィックを処理しています。

これらの作業を行うためには、コンピューティングパワーが必要です。

FBIはルーターについて何と言っていますか?

5月25日、FBIは次のような見出しの声明を発表しました。 “外国のサイバーアクターが、世界中の家庭やオフィスのルーターやネットワーク機器を標的にしている」。 これは、「サイバーアクター」が悪意のあるコード(マルウェア)を使って、ルーターやNAS機器などの機器を一斉に侵害していたことが発覚したことを受けたものです。

ここでいう「侵害」とは、これらの「サイバーアクター」が人々の機器上で許可なくコードを実行したことを意味します。

残念ながら、VPNFilter のうち、ルーターのトラフィックをスパイしたり、デバイスを動作不能にしたりするために使用できる部分は、IT の古典的な手法である「電源を切ってもう一度入れる」ことで取り除くことができます。

「FBI は、スモール オフィスやホーム オフィスのルーターの所有者に対して、デバイスの電源再投入 (リブート) を推奨します」

ご存知のように、起動とは、コンピューティング デバイスの電源を入れて、デバイス内のチップに格納されている基本的なコードを起動させる技術用語です。 最初に実行されるコードは「ファームウェア」と呼ばれるもので、ハードウェアの一部と考えられています。

ブートプロセスで次に実行されるコードは、「不揮発性メモリ」と呼ばれる、デバイスの電源を切ってもデータを保持するタイプのメモリに格納されたものです。

ルーターはコンピューターであり、ファームウェアとメモリーは揮発性と不揮発性の両方を持っています。 VPNFilter マルウェアによってルーターが侵害されると、悪意のあるコードの塊が揮発性メモリに読み込まれます。

人によっては、ルーターを再起動する最も簡単な方法は、電源プラグを抜き、30秒待ってから再びプラグインすることです。 また、ルーターの背面にオン/オフスイッチがある場合は、それを使って電源を切り、30秒待ってから再び電源を入れることもできます。

再起動 対 リセット

オン/オフスイッチについてどのように混乱しているのでしょうか。 ルーターには複数のスイッチが付いているものがあります。例えば、今私の机の上にあるルーターには、「Wi-Fi」のオン/オフボタンの他に、電源スイッチとWPSボタンと呼ばれるものが付いています。 また、ルーターには、リセットスイッチや「工場出荷時の設定に戻す」ボタンが付いている場合があります。

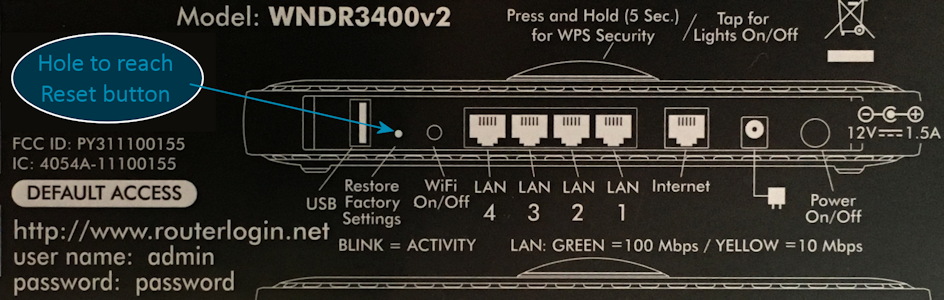

リセットを実行すると、揮発性メモリと不揮発性メモリの両方が消去されます。 不揮発性メモリは、ルーターの設定に加えた変更を保存する場所です。 例えば、ほとんどのルーターには、デフォルトの管理者名とパスワードが設定されていますが、攻撃者に乗っ取られないように変更する必要があります。 なぜそのようなことができるのでしょうか? なぜなら、デフォルトのユーザー名とパスワードは広く知られているからです。 これらはルーターの背面に記載されていることが多く、モデル番号をもとにGoogleで検索すれば見つかるかもしれません。 たとえば、私の机の上には Netgear WNDR3400 があります。

このモデルは、他の多くのモデルと同様に、コンピューターから使用できるブラウザーベースのコントロール パネルを備えています (通常、http://192.168.1.1のような URL を使用します)。 このインターフェイスでは、ルーターの不揮発性メモリに保存されている設定を変更することができます。

ユーザー名とパスワード、SSID(無線アクセスポイントの名前)の設定をぼかしていることに注意してください。

なぜルーターのリセットを行う必要があるのでしょうか。 VPNFilter マルウェアによってルーターが侵害された場合、コードの一部は不揮発性メモリに書き込まれるため、単に再起動しただけでは消えません。 このコードが残っていると、再起動後にデバイスがウェブドメインにアクセスして、新しいマルウェアをメモリにダウンロードすることができます…ただし、そのドメインはFBIが管理しています。 つまり、不揮発性メモリから VPNFilter コードを削除していなくても、現在は新鮮なマルウェアのダウンロードが妨げられているのです。

マルウェアのドメインをコントロールすることは「シンクホリング」と呼ばれ、これはFBIによる巧妙な作業でした。 しかし、とにかくルーターをリセットしたいと思うかもしれません。

リセットを実行する方法は、メーカーやモデルによって異なります。

リセットの方法はメーカーやモデルによって異なりますので、ルーターのメーカーのウェブサイトにアクセスし、そこからモデルに合った手順を入手することを強くお勧めします。

リセットの方法はメーカーやモデルによって異なります。 次のように「site」パラメータを使用することで、メーカーのウェブサイトにあるページに結果を限定することができます。 Netgear WNDR3400 factory reset site:netgear.com.

以下の内容は、自己責任で使用する一般的なガイドです。

多くのルーターにとって、リセット操作はスイッチを切り替えるだけではなく、古典的な「ペーパー クリップ ポーカー」とデバイスの小さな穴を使用します。 これは、メーカーのドキュメントでは「Restore Factory Settings」などと呼ばれている場合があります。

リセットを実行するには、まず次のことを確認してください:

- デバイスのデフォルトのユーザー名とパスワードを知っていること。

- ルーターのパスワードを変更するなど、工場出荷時の設定に加えた調整を、ワイヤレス SSID 名とパスワードと同様に記録しました。

- ルーターはインターネットから切断されています (リセットによりルーターのパスワードが既知のデフォルトに戻り、ルーターがインターネット上にある場合、即座にソフト ターゲットになります)。

さて、まっすぐにしたペーパークリップや、スマートフォンやタブレットに付属しているmicroSDカードやSIMトレイを開けるためのピンのようなものを手に取り、以下の3つのステップでリセットを実行します:

- リセットホールにポーカーをゆっくりと挿入し、ボタンが押されているのを感じます。

- ボタンを10秒間押したままにする

- ボタンを離す

これにより、ルーターのライトがたくさん点滅しますが、1分ほどすると落ち着きます。

まとめ

まとめ:VPNFilterマルウェアは、小規模オフィスやホームオフィスのネットワークのセキュリティと可用性に深刻な脅威を与えています。 以下のリストにあるルーターを使用していなくても、対策を講じる必要があります。

- ルーターが ISP から提供されている場合は、一度電源を切ってから再度電源を入れ、ISP からのさらなるアドバイスを確認してください。

- ルーターを所有/管理している場合は、ルーターを再起動し、デフォルトのパスワードを変更し、ルーターのメーカーからファームウェアのアップデートが提供されているかどうかを確認し、提供されている場合はインストールしてください。

ネットワークハードウェアに詳しい方であれば、次のようなこともしてみてください。

継続的な保護のためには、言うまでもなく、ラップトップ、PC、Mac、Androidタブレット、スマートフォン、さらにはスマートテレビなど、ネットワークに接続されたすべてのデバイスで、信頼できるセキュリティソフトウェアを実行する必要があります。

さらに、VPNFilterや、ネットワークに接続されたデバイスをターゲットにしたその他の悪意のあるコードに関する続報にも注目してください。 すでにWeLiveSecurityをご覧いただいていると思います。 私もお勧めできます。

最後に、このような攻撃を防ぐために政府にもっと努力してほしいとお考えでしたら、そして私は政府ができることはたくさんあると確信していますので、自分が選んだ代表者に行動を求めるメッセージを送ることを検討してください。

リソース

影響を受けるルーターのベンダーによる指示やアップデートへのリンク。

| 工場出荷時の設定に戻す | 最新のファームウェアにアップグレードする | デフォルトのパスワードを変更する | リモート管理を無効にするth | Advisory | |

|---|---|---|---|---|---|

| Linksys | リセット | アップグレード | 変更 | 無効 | VPNFilterマルウェアアップデート |

| MikroTik | Reset | Upgrade | Change | Disable | VPNFilterオフィシャルステートメント |

| NetGear | Reset | Upgrade | Change | Disable | |

| QNAP | リセット | アップグレード | 変更 | 無効 | Security Advisory for VPNFilter Malware |

| TP-?リンク | リセット | アップグレード | 変更 | Disable | VPNFilterマルウェアのセキュリティ |

危険性が知られているルーターモデルのリスト(ただし、もっとあるかもしれません)

Linksys: E1200, E2500, WRVS4400N

Mikrotik Routeros Cloud Core Routersのバージョンです。 1016、1036、1072

Netgear: DGN2200、R6400、R7000、R8000、WNR1000、WNR2000

QNAP: TS251、TS439 Pro、その他QTSソフトウェアが動作するQNAP NASデバイス

TP-LINK: R600VPN

WeLiveSecurityのルーターに関するその他の記事:

ルーターが安全に設定されているかどうかを確認する5つの方法

IoTの脅威を防ぐためにルーターを保護する方法

ルーターを保護しましょう。

パスワードを盗むセキュリティホールが多くのNetgear製ルーターに発見されました

FTC IoT privacy and security push out points out D-Link router and webcam flaws

CERT warns Netgear routers can be easily exploited

900,000 Germanans knocked offline, as critical router flaw exploited

。