APTとは

APT(Advanced Persistent Threat)とは、侵入者または侵入者のチームが、非常に機密性の高いデータを採掘するために、ネットワーク上に不正かつ長期的な存在を確立する攻撃キャンペーンを説明するために使用される幅広い用語です。

非常に慎重に選ばれ、調査されたこれらの攻撃のターゲットは、通常、大企業や政府機関のネットワークです。

- 知的財産の盗用(例:企業秘密や特許)

- 機密情報の侵害(例:従業員やユーザーの個人情報)

- の結果は膨大で、以下のようなものがあります。

- 重要な組織基盤の破壊(例:データベースの削除)

- サイトの完全な乗っ取り

- 非常に複雑である。

- ネットワークに侵入した後、できるだけ多くの情報を得るために犯人は残るという、ヒットアンドアウェイの攻撃ではない。

- 特定のマークに対しては手動で実行され(自動化されていない)、多数のターゲットに対しては無差別に実行される。

- 特定の部分ではなく、ネットワーク全体への侵入を目的としていることが多い。

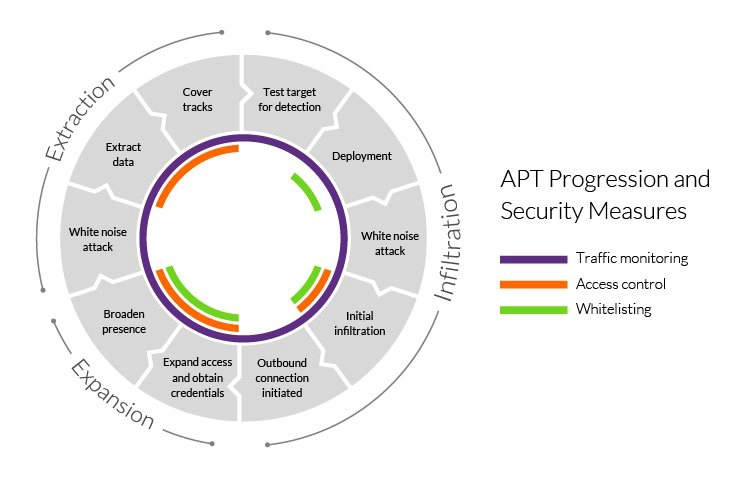

Advanced persistent threat (APT) progression

成功したAPT攻撃は、3つの段階に分けられます。

Stage 1 – Infiltration

企業は通常、ウェブ資産、ネットワーク リソース、許可された人間のユーザーという 3 つの攻撃対象のうちの 1 つを侵害することで侵入します。

これは、悪意のあるアップロード(例:RFI、SQLインジェクション)やソーシャルエンジニアリング攻撃(例:スピアフィッシング)によって達成されますが、これらは大規模な組織が日常的に直面している脅威です。

最初のアクセスが達成されると、攻撃者はすぐにバックドアシェルをインストールします。これは、ネットワークへのアクセスを許可し、リモートでのステルス操作を可能にするマルウェアです。 バックドアは、正規のソフトウェアのように装ったトロイの木馬の形で提供されることもあります。

ステージ 2 – 拡大

足場が確立された後、攻撃者はネットワーク内での存在を拡大していきます。

これには、組織の階層を上げ、最も重要なデータにアクセスできるスタッフを危険にさらすことが含まれます。

最終的な攻撃目標に応じて、蓄積されたデータを競合企業に売却したり、企業の製品ラインを妨害するために変更したり、組織全体を破壊するために使用したりします。 妨害工作が目的の場合、この段階では、複数の重要な機能を微妙にコントロールし、特定の順序で操作することで最大のダメージを与えます。

第3段階 – 抽出

APTイベントが進行中の間、盗まれた情報は通常、攻撃を受けているネットワーク内の安全な場所に保存されます。

典型的には、ホワイト ノイズ戦術を使用してセキュリティ チームの注意をそらし、情報を持ち出すことができます。

APT のセキュリティ対策

APT の適切な検出と保護には、ネットワーク管理者、セキュリティ プロバイダ、および個々のユーザーによる多面的なアプローチが必要です。

トラフィックの監視

出入り口のトラフィックを監視することは、バックドアの設置を防ぎ、盗まれたデータの抽出を阻止するためのベスト プラクティスと考えられています。

ネットワークのエッジに配置された Web アプリケーション ファイアウォール (WAF) は、Web アプリケーション サーバーへのトラフィックをフィルタリングし、最も脆弱な攻撃対象の 1 つを保護します。

ネットワークファイアウォールのような内部トラフィック監視サービスは、この方程式の反対側にあります。 ネットワークファイアウォールは、ユーザーがネットワーク内でどのようにやり取りしているかを詳細に表示し、内部トラフィックの異常(例:不規則なログインや異常に大きなデータ転送)を特定するのに役立ちます。 後者は、APT攻撃が行われていることを示す可能性があります。

最後に、受信トラフィック モニタリング サービスは、バックドア シェルの検出と削除に役立ちます。

アプリケーション および ドメイン ホワイトリスト

ホワイトリストとは、ネットワークからアクセスできるドメインや、ユーザーがインストールできるアプリケーションを制御する方法です。

ただし、このセキュリティ対策は万全とは言えず、最も信頼できるドメインであっても侵害される可能性があります。 また、悪意のあるファイルが正規のソフトウェアを装って送られてくることも知られています。

効果的なホワイトリスト化のためには、厳格なアップデート ポリシーを実施して、ユーザーがリストに表示されるアプリケーションの最新バージョンを常に実行していることを確認する必要があります。

アクセス コントロール

加害者にとって、従業員は一般的にセキュリティ境界線の中で最大かつ最も脆弱なソフト スポットです。

ここで、ターゲットとなりそうなのは、次の 3 つのカテゴリーのいずれかです。

- ネットワーク セキュリティ ポリシーを無視し、潜在的な脅威に無意識にアクセスを許可する不注意なユーザー。

- ユーザー資格を意図的に悪用して犯人のアクセスを許可する悪意のある内部者

- ネットワーク アクセス権限が侵害され、攻撃者に利用される危険なユーザー

効果的なコントロールを開発するには、組織内の全員、特に彼らがアクセスできる情報を包括的にレビューする必要があります。

主要なネットワークアクセスポイントは、2ファクタ認証(2FA)で保護する必要があります。

主要なネットワークアクセスポイントは、二要素認証(2FA)で保護されていなければなりません。

追加の対策

上記に加えて、ネットワークを保護する際に取るべきベストプラクティスの対策を以下に示します。

- ネットワークソフトウェアやOSの脆弱性をできるだけ早くパッチする。

- 受信メールをフィルタリングして、ネットワークを標的としたスパムやフィッシング攻撃を防ぐ。

- セキュリティイベントを即座にログに記録して、ホワイトリストやその他のセキュリティポリシーの改善に役立てる。

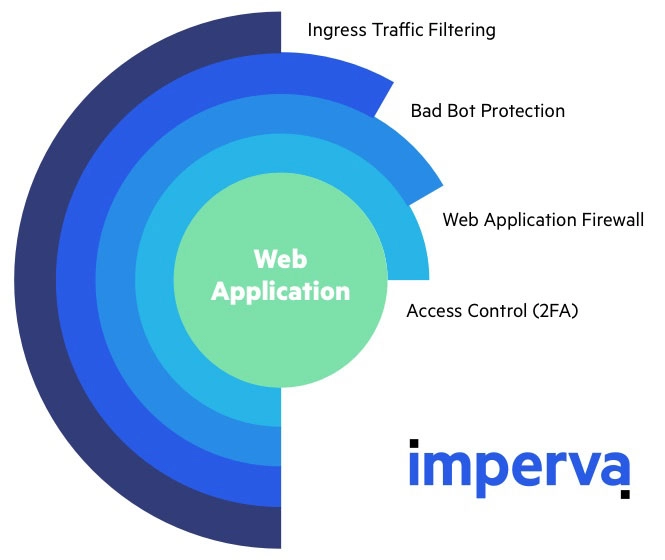

Imperva Web Application FirewallがAPTにどのように役立つかをご覧ください。

Imperva APTセキュリティ対策

効果的なAPT保護戦略には、境界のあらゆる部分を保護するためのセキュリティ対策の組み合わせが必要です。 Impervaは以下のソリューションにより、お客様のWebサーバーやWebアプリケーションの保護に重要な役割を果たすことができます。

- Web Application Firewall – PCI DSS準拠のサービスは、受信Webトラフィックを監視し、ネットワークのエッジですべてのハッキングの試みをブロックするエンタープライズグレードのセキュリティソリューションです。 WAFは、クラウドベースのマネージドサービスとして提供され、専門家チームによって保守されます。

- バックドアプロテクション – バックドアの検出に斬新なアプローチを採用したWAF機能です。 慎重に偽装されていることが多い疑わしいファイルを探すのではなく、Webサーバーへのトラフィックを検査しながら、このサービスはシェルとの対話の試みを傍受して、その場所を明らかにします。

- 二要素認証 – ボタンをクリックするだけで、任意のURLアドレスに2FAゲートウェイを導入できる柔軟なアクセスコントロールソリューションです。

すべてのImpervaクラウドセキュリティサービスには、SIEM統合オプションが含まれています。 これにより、ImpervaクラウドWAFを既存のセキュリティおよびイベント管理ソリューションとシームレスに統合することができます。 そうすることで、ネットワーク境界のエッジにあるトラフィックに関する貴重で粒度の高いリアルタイム情報への集中的なアクセスが可能になります

。

APT攻撃を実行するには、標準的なWebアプリケーション攻撃よりも多くのリソースが必要です。 加害者は通常、多額の資金援助を受けた経験豊富なサイバー犯罪者のチームです。

APT攻撃は、以下の点で従来のWebアプリケーションの脅威とは異なります。