Address Resolution Protocol (ARP) は、IP アドレスをマシンの MAC アドレスに解決するために使用されるステートレス プロトコルです。 ネットワーク上で通信する必要のあるすべてのネットワーク機器は、他のマシンのMACアドレスを調べるためにシステム内でARPクエリをブロードキャストします。 ARP Poisoning は ARP Spoofing としても知られています。

ARP の仕組みは以下のとおりです –

-

あるマシンが他のマシンと通信する必要があるとき、そのマシンの ARP テーブルを調べます。

-

ネットワーク上のすべてのマシンは、この IP アドレスと MAC アドレスを比較します。

-

ネットワーク上のマシンの 1 つがこのアドレスを識別した場合、そのマシンは IP アドレスと MAC アドレスで ARP_request に応答します。

-

リクエストしたコンピューターは、そのアドレスペアをARPテーブルに格納し、通信が行われます。

ARP Spoofingとは?

ARPパケットは、攻撃者のマシンにデータを送信するために偽造することができます。

-

ARP Spoofingは、スイッチに負荷をかけるために、大量の偽造ARP要求および応答パケットを構築します。

-

スイッチは転送モードに設定され、ARPテーブルが偽装されたARPレスポンスであふれた後、攻撃者はすべてのネットワークパケットを盗聴することができます。

攻撃者はターゲットコンピューターのARPキャッシュに偽装されたエントリをあふれさせますが、これはポイズニングとしても知られています。

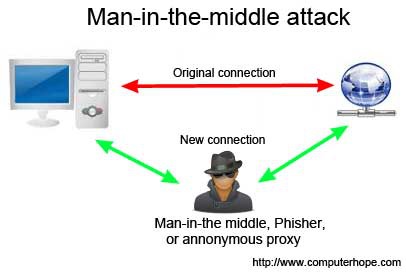

MITMとは

中間者攻撃(MITM、MitM、MIM、MiM、MITMAと略される)は、敵対者が被害者間の接続を作成してユーザーになりすまし、その間でメッセージを送信する能動的な攻撃を意味します。

第三者は、2つの当事者間の通信のトラフィックを制御および監視するために存在します。

ARP Poisoning – Exercise

この演習では、BetterCAPを使用して、Kali LinuxとEttercapツールをインストールしたVMwareワークステーションを使用したLAN環境でARPポイズニングを実行し、LAN内のローカルトラフィックをスニッフィングします。

この演習には、以下のツールが必要です –

- VMwareワークステーション

- Kali LinuxまたはLinuxオペレーティングシステム

- Ettercapツール

- LAN接続

注意 – この攻撃は、有線および無線ネットワークで可能です。

Step 1 – VMware workstationをインストールし、Kali Linuxをインストールします。

Step 2 – username pass “root, toor “でKali Linuxにログインします。

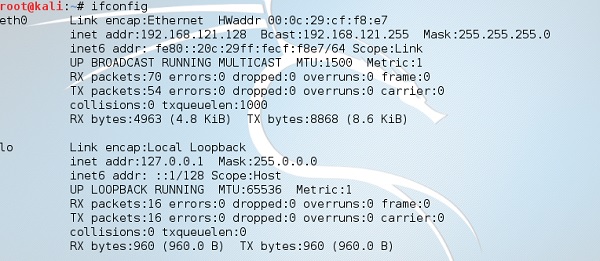

Step 3 – ローカルLANに接続されていることを確認し、ターミナルでifconfigコマンドを入力してIPアドレスを確認します。

Step 4 – ターミナルを開き、”Ettercap -G “と入力してグラフィカル版のEttercapを起動します。

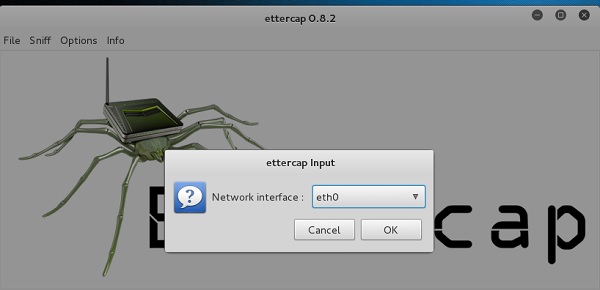

Step 5 – メニューバーの「sniff」タブをクリックし、「unified sniffing」を選択して「OK」をクリックしてインターフェースを選択します。

Step 6 – メニューバーの「hosts」タブをクリックし、「scan for hosts」をクリックします。

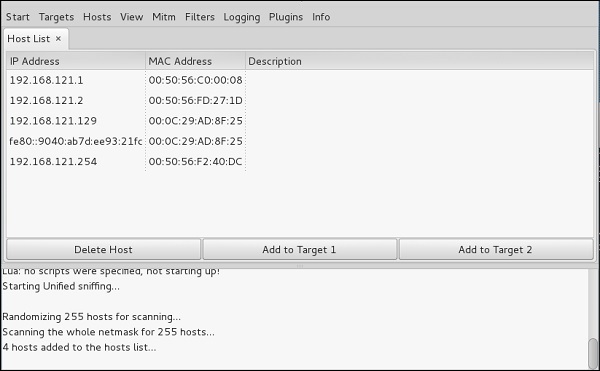

Step 7 – 次に、「hosts」タブをクリックし、「hosts list」を選択すると、ネットワークで利用可能なホストの数が表示されます。 このリストにはデフォルトゲートウェイアドレスも含まれています。 ターゲットを選択する際には注意が必要です。

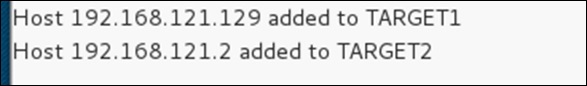

Step 8 – 今度はターゲットを選択しなければなりません。 MITMでは、ターゲットはホストマシンで、ルートはトラフィックを転送するためのルーターのアドレスになります。 MITM攻撃では、攻撃者はネットワークを傍受し、パケットを盗聴します。

VMware環境では、物理マシンに「1」が割り当てられているため、デフォルトゲートウェイは常に「2」で終わります。

ステップ9 – このシナリオでは、ターゲットは「192.168.121.129」で、ルーターは「192.168.121.2」です。

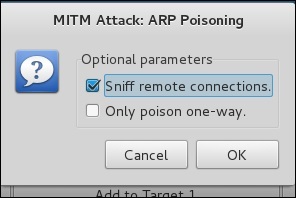

Step 10 – 「MITM」をクリックし、「ARP poisoning」をクリックします。 その後、オプションの「Sniff remote connections」にチェックを入れ、「OK」をクリックします。

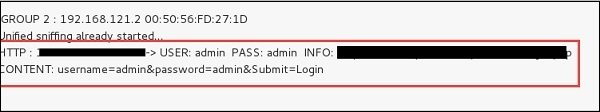

Step 11 – 「start」をクリックし、「start sniffing」を選択します。

注意 – Ettercap で HTTP スニッフィングのみを許可しているため、このプロセスで HTTPS パケットがスニッフィングされることはありません。

これがスニッフィングの仕組みです。 ARP ポイズニングを有効にするだけで、いかに簡単に HTTP の認証情報を取得できるか、ご理解いただけたのではないでしょうか。

ARP Poisoning は、企業の環境において莫大な損失をもたらす可能性があります。

ARPポイズニングのように、MACフラッディング、MACスプーフィング、DNSポイズニング、ICMPポイズニングなどの攻撃があります。

次の章では、DNSポイズニングとして知られる別のタイプの攻撃について説明します。