Het patchen van software is vaak een ergernis voor eindgebruikers – en aanbevolen patches worden maar al te vaak genegeerd. Tegelijkertijd vinden beheerders het soms moeilijk om ervoor te zorgen dat alle systemen adequaat worden gepatcht. Software patches en updates zijn van het grootste belang, omdat ze kunnen voorkomen dat uw software en systemen kwetsbaar zijn voor bugs, malware en andere grote problemen.

Het gebruik van patch management software kan u helpen ervoor te zorgen dat elk apparaat op uw netwerk up-to-date is. Dit soort software kan patches snel en efficiënt implementeren, en systemen en apparaten controleren om te zien welke veilig zijn en welke kwetsbaar zijn. Mijn aanbevolen patchbeheersoftware is SolarWinds® Patch Manager, die een uitgebreide bibliotheek van vooraf geteste patches heeft die u snel en automatisch kunt toepassen. Ik vind dat het uitstekend werkt om mijn systemen veilig te houden en het aanvalsoppervlak dat indringers kunnen bereiken te verkleinen.

Software Patch Definitie

Een software patch, per definitie, zijn patches van code updates die de code van bestaande programma’s veranderen om potentiële beveiligingslekken of andere problemen op te lossen. Patches worden ontworpen en getest en kunnen vervolgens worden toegepast door een menselijke programmeur of door een automatisch hulpmiddel.

Er zijn verschillende soorten patches, waaronder hotfixes, beveiligingspatches, servicepacks en onofficiële patches. Onofficiële patches zijn patches die door een derde partij zijn gemaakt in plaats van door de leverancier van de software die u gebruikt.

Waarom is patchbeheer belangrijk?

Patchbeheer klinkt misschien niet zo belangrijk, maar het kan een van de belangrijkste aspecten zijn van zowel de productiviteit als de veiligheid van uw hele systeem. Er zijn verschillende redenen waarom patchen en updaten belangrijk zijn, en verschillende andere redenen waarom u een geautomatiseerde tool zou moeten gebruiken om dit proces te voltooien.

In de eerste plaats is patchen belangrijk om ervoor te zorgen dat al uw software correct en op de meest efficiënte manier functioneert. Wanneer software verouderd is, werkt het soms niet goed en kan het traag zijn of vaak crashen. U moet de software updaten om deze problemen te verhelpen. Hoe langer u wacht met het updaten van dit soort zaken in een bedrijfsomgeving, hoe meer productiviteitsverlies het gevolg is.

Vaak krijgt software of andere onderdelen van uw infrastructuur nieuwe mogelijkheden naarmate de leverancier zijn product verder ontwikkelt. Updaten en patchen van uw software voegt deze nieuwe functies toe, zodat u de laatste innovaties kunt bijhouden. In een concurrerende zakelijke omgeving wilt u niet achterop raken bij uw concurrenten omdat uw software verouderd is.

De belangrijkste reden waarom u patches en updates moet beheren, is echter veiligheid. Softwaregaten zijn een belangrijke manier waarop hackers toegang kunnen krijgen tot individuele systemen, en van daaruit tot uw bredere netwerk en gegevens. Beveiligingspatches voor uw netwerk en infrastructuur zijn van het grootste belang en een primaire functie van veel patches is het oplossen van problemen zoals bugs of gebreken die beveiligingslekken veroorzaken. Door een patch zo snel mogelijk toe te passen, verkleint u de kans dat aanvallers toegang krijgen tot uw systemen. Bovendien moet u om redenen van compliance, vooral als het gaat om gezondheidsinformatie, financiële informatie of andere persoonlijke gegevens, goede beveiligingsprotocollen hebben.

Om succes te garanderen, moet u een geautomatiseerde patch management tool gebruiken, omdat het handmatig proberen van deze processen al snel overweldigend kan worden, en de kans groter wordt dat u fouten maakt. Als u een machine, programma of deel van uw netwerk niet hebt gepatcht, laat u dit deel kwetsbaar achter voor aanvallen. Met patch management software, kunt u zien welke software en apparaten updates nodig hebben, updates plannen om op specifieke tijden plaats te vinden, en automatisch software updaten als u dat wenst. Geautomatiseerd patchbeheer kan u helpen kwetsbaarheden te verminderen en uw compliance-verplichtingen na te komen.

Wat is patchbeheer?

U vraagt zich misschien af: wat is patchbeheer? Voor de meeste patches brengt de leverancier een patch uit en krijgt u bericht dat er een update voor de software beschikbaar is. Het patchen van één stuk software van één leverancier is meestal een eenvoudig proces, maar als u veel apparaten hebt met talrijke programma’s, of als u er zeker van wilt zijn dat al uw apparaten op hetzelfde moment worden gepatcht, hebt u een patchbeheerplan nodig en moet u patchbeheersoftware gebruiken. Vooral als delen van uw systeem fysiek zijn, sommige virtueel, en sommige cloud-gebaseerd, hebt u misschien een speciaal hulpmiddel nodig om deze hybride omgeving in de gaten te houden. Patch management software kan u helpen deze patches in één keer op uw hele systeem toe te passen, in plaats van elke patch voor elke applicatie afzonderlijk.

Wat is server patching?

Server patching is veel gecompliceerder dan gewone software patching, gezien het grote belang van servers voor netwerk- en bedrijfsfunctionaliteit. Serverbesturingssystemen en -toepassingen moeten worden gepatcht binnen duidelijke en onopvallende onderhoudsvensters, met uitgebreide tests om ervoor te zorgen dat patches niet falen of andere systemen in gevaar brengen. Het gebruik van een tool om dit proces te doorlopen wordt sterk aanbevolen, omdat handmatige patching processen kleine details kunnen missen of veel langer kunnen duren dan een geautomatiseerd proces.

Wat is patchen in Windows?

Voor Microsoft systemen zijn een paar patch management tools onderdeel van Windows. De eerste heet bijvoorbeeld Windows Server Update Services (WSUS). WSUS is een software-updateservice die in staat is de verschillende updates die Microsoft voor het besturingssysteem en de Microsoft-software op uw machines heeft uitgebracht, te beheren en uit te rollen. De updates worden gedownload van Microsoft en vervolgens verspreid over uw systeem en geïnstalleerd op elk relevant apparaat. Dit betekent dat u niet elke computer afzonderlijk hoeft bij te werken.

Het tweede Windows-hulpmiddel dat bij patching is betrokken, heet System Center Configuration Manager (SCCM). SCCM is ook een gecentraliseerde Microsoft-toepassing en wordt algemeen beschouwd als een enterprise-grade patch management automatiseringssysteem, terwijl WSUS een beetje beperkter is. WSUS is prima voor kleine tot middelgrote ondernemingen, maar SCCM moet worden gebruikt voor grotere bedrijven. SCCM gebruikt WSUS en breidt zijn aanbod uit, en bevat de mogelijkheid om onderhoudsvensters in te stellen, patches te plannen en automatisch uit te rollen. Het bevat ook meer configuratie- en rapportagefuncties. SCCM kan ook besturingssystemen en toepassingen installeren en een inventarisatie maken van de hardware en software op uw netwerk. Er zijn echter ook kosten aan verbonden, terwijl WSUS volledig gratis is met Windows besturingssystemen.

Zelfs met WSUS en SCCM voor Windows patching, heb je nog steeds andere tools nodig om te werken met en om third-party applicaties te patchen op je systemen. SCCM biedt beperkte mogelijkheden voor het patchen van toepassingen van derden, maar het dekt alleen veelgebruikte toepassingen en u zult iets anders nodig hebben als u niet-Microsoft producten op uw systeem gebruikt. U moet er een zoeken die kan integreren met WSUS of SCCM, zodat u uw patchbeheer voor Windows en toepassingen van derden kunt combineren in een gecentraliseerde console.

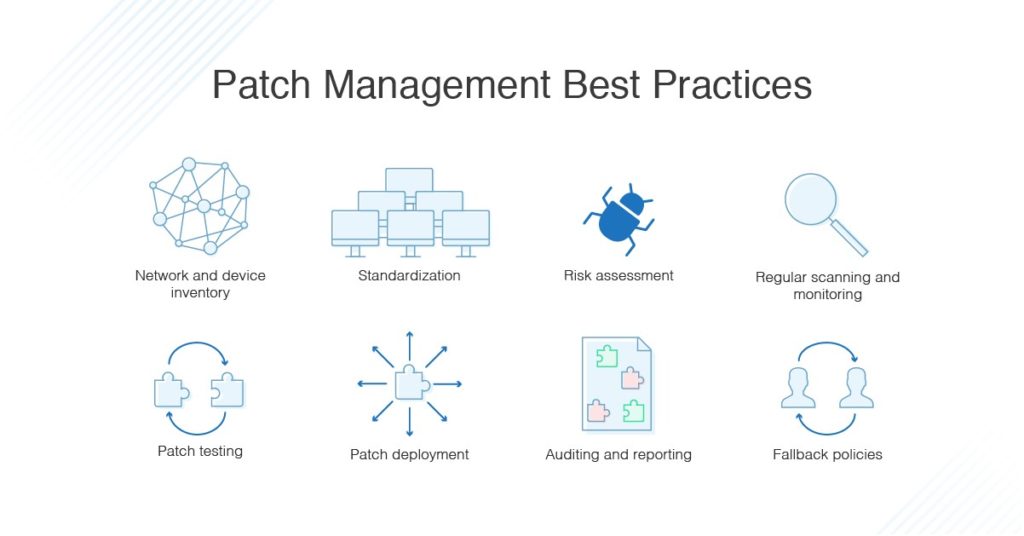

Patchbeheer Best Practices

Patches moeten altijd worden toegepast volgens een paar best practices. Als u zich bezighoudt met patchbeheerprocessen, kan dit, als u het niet goed doet, uw bedrijf verstoren, apparaten of toepassingen kwetsbaar maken of verdere problemen in uw systeem veroorzaken.

- Inventarisatie van netwerk en apparaten: Maak eerst een grondige en nauwkeurige inventarisatie van uw gehele infrastructuur. Dit betekent dat u elk apparaat in het netwerk moet kennen, hoe het is verbonden met andere apparaten, welke besturingssystemen en toepassingen zijn geïnstalleerd en welke versies u van elk onderdeel hebt. Het komt vaak voor dat een netwerk of systeem in gevaar wordt gebracht door oude hardware of software die iemand is vergeten. Er zijn tal van tools beschikbaar voor kleine bedrijven en ondernemingen om hun infrastructuur te scannen en een inventarisatie te maken van uw gehele inventaris. Dit soort scans moet regelmatig worden uitgevoerd en gecontroleerd op nauwkeurigheid, om ervoor te zorgen dat als nieuwe apparaten en toepassingen worden toegevoegd, de inventaris niet verouderd raakt.

- Standaardisatie: Zodra u een grondige inventarisatie van uw netwerk en apparaten hebt gemaakt, overweegt u waar mogelijk apparaten en toepassingen te standaardiseren. Als u ervoor kunt zorgen dat al uw apparaten hetzelfde besturingssysteem draaien, dezelfde hardware gebruiken, hetzelfde zijn geconfigureerd en dezelfde applicaties draaien, zult u, als het gaat om patchen en het opsporen van kwetsbaarheden, in staat zijn om dit proces sneller te voltooien. Uiteraard kan niet alles in de infrastructuur worden gestandaardiseerd, maar alle stappen die u kunt nemen om dit doel te bereiken, zullen u helpen uw patchmanagementproces efficiënter te maken.

- Risicobeoordeling: Het voltooien van een grondige risicobeoordeling van uw systemen is de volgende stap om ervoor te zorgen dat uw patchmanagementproces soepel en effectief verloopt. Zonder kennis van uw kwetsbaarheden en mogelijke risico’s, kunt u patches en updates niet goed richten. U moet kwetsbaarheden vanuit verschillende invalshoeken bekijken. Ten eerste, hoe ernstig zou een mogelijke bedreiging zijn, hoe kwetsbaar zijn uw systemen voor dit type bedreiging, en wat zou de impact zijn? Vervolgens kunt u uw apparaten of netwerkonderdelen indelen in groepen op basis van het niveau van bedreiging en ervoor zorgen dat patching wordt toegepast op elk apparaat of elke toepassing volgens een schema dat is afgestemd op hoe groot de risico’s zijn voor dat deel van uw systeem. Dit voorkomt onnodige verstoring van delen van het systeem met een laag risico en zorgt ervoor dat de meest kwetsbare delen het meest regelmatig worden gecontroleerd en gepatcht.

- Regelmatig scannen en monitoren: Vervolgens moet u, om de juiste patches en updates uit te voeren, uw systemen regelmatig scannen en monitoren. U kunt monitoringtools gebruiken om te bepalen welke delen van uw systeem kritieke patches missen. Zorg er bovendien voor dat u de patchreleaseplanningen van leveranciers in de gaten houdt en kijkt wanneer er nieuwe patches beschikbaar zijn. Een patch management tool kan hier ook op scannen en u laten weten wanneer er nieuwe patches beschikbaar zijn om te worden toegepast.

- Patch testing: Als u uw eigen patches maakt, moet u ervoor zorgen dat ze grondig worden getest. Zorg ervoor dat u test hoe een patch op uw systeem van toepassing is voordat u deze op uw hele netwerk uitrolt. Sommige patchbeheersoftware heeft vooraf geteste patches die kunnen worden toegepast, zodat u erop kunt vertrouwen dat de patches die u gaat gebruiken al zijn bevestigd dat ze goed werken.

- Patchimplementatie: Het uitrollen van patches moet eerst goed worden gedocumenteerd, met een geplande schets voor welke veranderingen zullen optreden zodra de patch is toegepast. Vervolgens moet u een geschikt moment bepalen om elk soort patch uit te rollen (zoals naar uw systemen met een hoog risico en naar systemen met een lager risico) om onnodige onderbrekingen voor uw gebruikers te voorkomen. Patchingprocessen kunnen netwerken vertragen, programma’s tijdelijk onbruikbaar maken en gebruikers verhinderen hun werk te doen of delen van een dienst te gebruiken. Patches moeten idealiter worden uitgerold op momenten dat het niet druk is, zoals ’s avonds laat of in het weekend, maar er moet ook toezicht zijn van iemand die kan ingrijpen als er tijdens het proces iets misgaat. Hoewel verstoring iets is dat u wilt vermijden, wilt u ook niet dat een patch op vrijdagavond wordt uitgerold en dat u zich pas maandagochtend realiseert dat er een probleem is.

- Auditing en rapportage: Wanneer je een patch uitbrengt, moet je niet alleen bijhouden wat er allemaal gebeurt voor en tijdens de release, je moet ook kijken naar wat er daarna gebeurt. U moet controleren of er patches zijn die nog moeten worden toegepast, of patches niet zijn geïmplementeerd of fouten hebben opgelopen tijdens het proces. Zorg er ook voor dat er een proces is om systemen te controleren nadat een patch is uitgerold om er zeker van te zijn dat de patch geen problemen heeft veroorzaakt of nieuwe bugs heeft gecreëerd.

- Fallback-beleid: Ten slotte moet u een duidelijk fallback-beleid hebben als een patch wordt uitgerold en problemen veroorzaakt, of als een kwetsbaarheid niet wordt gepatcht en uw systeem wordt gepenetreerd. U moet duidelijke communicatielijnen hebben om te bepalen hoe u een probleem kunt escaleren, en met wie het personeel kan praten als ze problemen hebben met verouderde software of uitgerolde patches. U kunt ook beleid nodig hebben voor patch rollback (het verwijderen van een patch) als de patch zelf een probleem heeft dat andere delen van uw systeem beïnvloedt.

Zoals ik hierboven al opmerkte, is het gebruik van patch management tools de beste manier om bij te blijven met noodzakelijke updates en uw systemen te patchen in lijn met best practices. Mijn aanbevolen tool is SolarWinds Patch Manager (u kunt hier een gratis proefversie downloaden), omdat het verschillende functies heeft om het patchen uiterst eenvoudig en efficiënt te maken.

Ten eerste integreert het gemakkelijk met Windows-machines met WSUS-patchbeheer en SCCM en bevat het vooraf geteste patches voor applicaties van derden. Dit betekent dat het kan controleren of uw besturingssysteem en Microsoft-patches up-to-date zijn en met succes zijn toegepast en dat het ook uw andere software in de gaten kan houden. De vooraf geteste patches betekenen dat u ze gewoon kunt toepassen zonder u zorgen te maken over hun kwaliteitsniveau. Bovendien biedt Patch Manager compliance-rapporten na het patchen, die uiterst nuttig zijn in een beveiligings- en compliance-context.

Key Takeaways for Patch Management

Het belang van het patchen van uw software, servers, besturingssystemen moet niet worden onderschat als het gaat om systeembeveiliging en functionaliteit. Ervoor zorgen dat al uw patches up-to-date zijn is van cruciaal belang om uw systeem te beschermen tegen bugs die de prestaties kunnen beïnvloeden of fouten die een kwaadwillende indringer toegang kunnen geven tot uw netwerk of datastores. Door patches volgens een goed schema toe te passen en ervoor te zorgen dat eventuele kwetsbaarheden snel worden gepatcht, kunt u voorkomen dat er beveiligings-, compliance- of prestatieproblemen ontstaan.

Voor al uw patchbeheerprocessen zou u een patchbeheertool als Patch Manager moeten gebruiken, zodat u zeker weet dat elk apparaat is gedekt en dat patches op de juiste manier zijn uitgerold. Met de juiste rapporten van uw patchbeheersoftware kunt u er ook voor zorgen dat u voldoet aan compliance- en auditvereisten voor gevoelige informatie die u veilig moet houden.