O que é uma APT

Ameaça persistente avançada (APT) é um termo amplo usado para descrever uma campanha de ataque em que um intruso, ou equipa de intrusos, estabelece uma presença ilícita, a longo prazo, numa rede, a fim de extrair dados altamente sensíveis.

Os alvos destes ataques, que são muito cuidadosamente escolhidos e pesquisados, incluem tipicamente grandes empresas ou redes governamentais. As consequências de tais intrusões são vastas, e incluem:

- Furto de propriedade intelectual (por exemplo, segredos comerciais ou patentes)

- Informação sensível comprometida (por exemplo dados privados de empregados e utilizadores)

- Total aquisições de sítios

li>A sabotagem de infra-estruturas organizacionais críticas (por exemplo, eliminação de bases de dados)

Executar um ataque APT requer mais recursos do que um ataque de uma aplicação web padrão. Os perpetradores são geralmente equipas de cibercriminosos experientes com um apoio financeiro substancial. Alguns ataques APT são financiados pelo governo e utilizados como armas de guerra cibernética.

Ataques APT diferem das ameaças tradicionais de aplicações web, na medida em que:

- são significativamente mais complexos.

- não são atacados e executam ataques – na medida em que uma rede é infiltrada, o perpetrador permanece a fim de obter o máximo de informação possível.

- São executados manualmente (não automatizados) contra uma marca específica e lançados indiscriminadamente contra um grande conjunto de alvos.

- Têm frequentemente como objectivo infiltrar-se numa rede inteira, em oposição a uma parte específica.

Ataques mais comuns, tais como a inclusão de ficheiros remotos (RFI), a injecção SQL e o scripting cruzado (XSS), são frequentemente utilizados pelos perpetradores para estabelecerem uma base numa rede alvo. Em seguida, trojans e cascas de backdoor são frequentemente utilizados para expandir essa base e criar uma presença persistente dentro do perímetro visado.

Progressão da ameaça persistente avançada (APT)

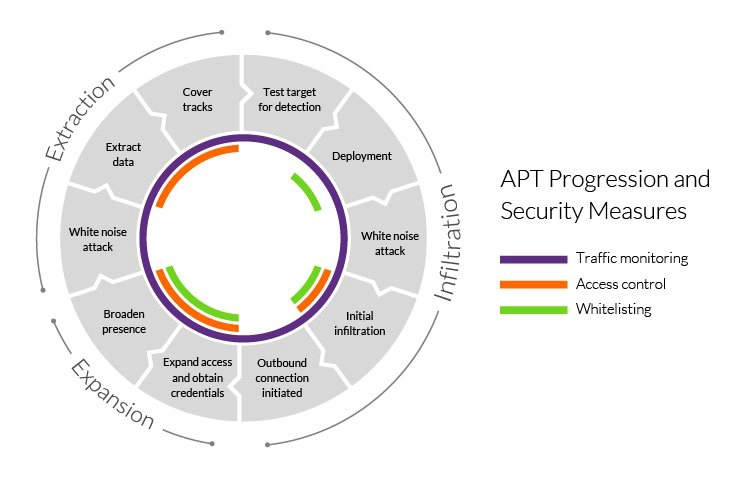

Um ataque APT bem sucedido pode ser decomposto em três fases: 1) a infiltração na rede, 2) a expansão da presença do atacante e 3) a extracção de dados acumulados – tudo sem ser detectado.

Fase 1 – Infiltração

As empresas são tipicamente infiltradas através do comprometimento de uma das três superfícies de ataque: bens da web, recursos da rede ou utilizadores humanos autorizados.

Isto é conseguido quer através de uploads maliciosos (por exemplo, RFI, injecção SQL) ou ataques de engenharia social (por exemplo, spear phishing) – ameaças enfrentadas por grandes organizações numa base regular.

Adicionalmente, os infiltrados podem simultaneamente executar um ataque DDoS contra o seu alvo. Isto serve tanto como uma cortina de fumo para distrair o pessoal da rede como como um meio de enfraquecer um perímetro de segurança, tornando mais fácil a violação.

Após o acesso inicial ter sido alcançado, os atacantes instalam rapidamente um shell-malware de backdoor que concede acesso à rede e permite operações remotas e furtivas. Os backdoors podem também vir sob a forma de Trojans mascarados como peças legítimas de software.

Etapa 2 – Expansão

Após o estabelecimento da base, os atacantes movem-se para alargar a sua presença no interior da rede.

Isto envolve a elevação da hierarquia de uma organização, comprometendo os membros do pessoal com acesso aos dados mais sensíveis. Ao fazê-lo, eles são capazes de recolher informações comerciais críticas, incluindo informações de linhas de produtos, dados de empregados e registos financeiros.

Dependente do objectivo final do ataque, os dados acumulados podem ser vendidos a uma empresa concorrente, alterados para sabotar a linha de produtos de uma empresa ou utilizados para derrubar uma organização inteira. Se a sabotagem for o motivo, esta fase é utilizada para obter subtilmente o controlo de múltiplas funções críticas e manipulá-las numa sequência específica para causar o máximo dano. Por exemplo, os atacantes podem apagar bases de dados inteiras dentro de uma empresa e depois interromper as comunicações de rede para prolongar o processo de recuperação.

Fase 3 – Extracção

Enquanto um evento APT está em curso, a informação roubada é normalmente armazenada num local seguro dentro da rede que está a ser atacada. Uma vez recolhidos dados suficientes, os ladrões precisam de os extrair sem serem detectados.

Tipicamente, são utilizadas tácticas de ruído branco para distrair a sua equipa de segurança para que a informação possa ser removida. Isto pode tomar a forma de um ataque DDoS, mais uma vez amarrando o pessoal da rede e/ou enfraquecendo as defesas do local para facilitar a extracção.

medidas de segurançaAPT

medidas de segurançaAPT

medidas de segurançaAPT

Detecção e protecção APT requer uma abordagem multifacetada por parte dos administradores de rede, fornecedores de segurança e utilizadores individuais.

Monitorização do tráfego

Monitorização da entrada e saída de tráfego são consideradas a melhor prática para evitar a instalação de backdoors e bloqueio da extracção de dados roubados. A inspecção do tráfego dentro do perímetro da sua rede pode também ajudar a alertar o pessoal de segurança para qualquer comportamento pouco usual que possa apontar para actividade maliciosa.

Uma firewall de aplicação web (WAF) implantada na borda da sua rede filtra o tráfego para os seus servidores de aplicação web, protegendo assim uma das suas superfícies de ataque mais vulneráveis. Entre outras funções, um WAF pode ajudar a eliminar ataques da camada de aplicação, tais como ataques por RFI e injecção SQL, comummente utilizados durante a fase de infiltração do APT.

Serviços de monitorização de tráfego interno, tais como firewalls de rede, são o outro lado desta equação. Podem fornecer uma visão granular mostrando como os utilizadores estão a interagir dentro da sua rede, ao mesmo tempo que ajudam a identificar anomalias de tráfego internas, (por exemplo, logins irregulares ou transferências de dados invulgarmente grandes). Esta última poderia assinalar a ocorrência de um ataque APT. Pode também monitorizar o acesso a ficheiros partilhados ou a honeypots do sistema.

Finalmente, os serviços de monitorização do tráfego de entrada podem ser úteis para detectar e remover shells de backdoor. Estes podem ser identificados interceptando pedidos remotos dos operadores.

Lista branca de aplicações e domínios

Lista branca é uma forma de controlar domínios que podem ser acedidos a partir da sua rede, bem como aplicações que podem ser instaladas pelos seus utilizadores. Este é outro método útil para reduzir a taxa de sucesso dos ataques APT, minimizando as superfícies de ataque disponíveis.

Esta medida de segurança está longe de ser infalível, no entanto, uma vez que mesmo os domínios mais confiáveis podem ser comprometidos. Sabe-se também que os ficheiros maliciosos normalmente chegam sob o disfarce de software legítimo. Além disso, versões mais antigas de produtos de software são susceptíveis de serem comprometidas e exploradas.

Para uma lista branca eficaz, devem ser aplicadas políticas de actualização rigorosas para assegurar que os seus utilizadores estão sempre a executar a última versão de qualquer aplicação que apareça na lista.

Controlo de acesso

Para os perpetradores, os seus empregados representam tipicamente o maior e mais vulnerável ponto fraco no seu perímetro de segurança. Na maioria das vezes, é por isso que os seus utilizadores de rede são vistos pelos intrusos como uma porta fácil de se infiltrarem nas suas defesas, ao mesmo tempo que expandem o seu domínio dentro do seu perímetro de segurança.

Aqui, os alvos prováveis enquadram-se numa das três categorias seguintes:

- Utilizadores descuidados que ignoram as políticas de segurança de rede e concedem, inconscientemente, acesso a potenciais ameaças.

- Insiders maliciosos que abusam intencionalmente das suas credenciais de utilizador para conceder acesso a perpetradores.

- Utilizadores comprometidos cujos privilégios de acesso à rede são comprometidos e utilizados por atacantes.

Desenvolver controlos eficazes requer uma revisão abrangente de todos na sua organização – especialmente da informação a que têm acesso. Por exemplo, a classificação dos dados com base na necessidade de conhecer ajuda a bloquear a capacidade de um intruso de desviar credenciais de login de um membro do pessoal de baixo nível, utilizando-as para aceder a materiais sensíveis.

P>Pontos de acesso à rede chave devem ser assegurados com autenticação de dois factores (2FA). Exige que os utilizadores utilizem uma segunda forma de verificação ao acederem a áreas sensíveis (normalmente um código de acesso enviado para o dispositivo móvel do utilizador). Isto impede actores não autorizados disfarçados de utilizadores legítimos de se deslocarem na sua rede.

Medidas adicionais

Além das acima referidas, estas são medidas de melhores práticas a tomar ao proteger a sua rede:

- Apagar software de rede e vulnerabilidades de SO o mais rapidamente possível.

- Encryption of remote connections to prevent intruders from piggy-backing them to infiltratete your site.

- Filtragem de emails recebidos para prevenir ataques de spam e phishing visando a sua rede.

- Registro imediato de eventos de segurança para ajudar a melhorar as whitelists e outras políticas de segurança.

Web-App-image/p>

Web-App-image/p>

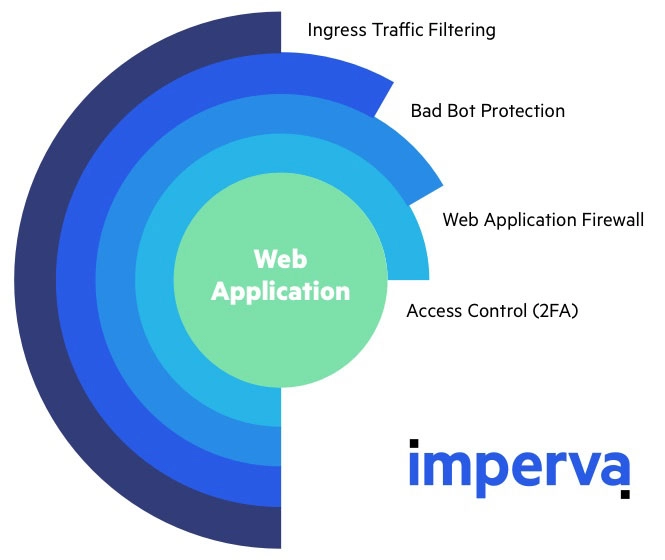

Ver como a Imperva Web Application Firewall pode ajudá-lo com APTs.

Imperva APT medidas de segurança

Uma estratégia eficaz de protecção APT requer uma combinação de medidas de segurança para proteger cada parte do seu perímetro. A Imperva é capaz de desempenhar um papel fundamental na protecção dos seus servidores web e aplicações web com as seguintes soluções:

- Web Application Firewall – O nosso serviço compatível com PCI DSS é uma solução de segurança de nível empresarial que monitoriza o tráfego web de entrada e bloqueia todas as tentativas de hacking na borda da sua rede. O WAF é oferecido como um serviço gerido com base na nuvem e é mantido por uma equipa de peritos. A solução vem completa com um motor de regras personalizado que pode ser utilizado para controlo de acesso e aplicação de políticas de segurança específicas de cada caso.

- Autenticação de dois factores – Uma solução flexível de controlo de acesso que permite implementar uma porta 2FA em qualquer endereço URL, com o clique de um botão. O serviço também permite uma gestão fácil dos privilégios de acesso e pode ser integrado com qualquer ambiente web.

- protecção DDoS – Um serviço premiado que atenua todos os ataques de aplicação e de camada de rede, incluindo os ataques de ruído branco usados para distrair o pessoal de segurança e enfraquecer o perímetro da sua rede.

Protecção de backdoor – Uma característica WAF que adopta uma nova abordagem à detecção de backdoor. Em vez de procurar ficheiros suspeitos, que muitas vezes estão cuidadosamente disfarçados, Ao inspeccionar o tráfego para um servidor web, este serviço intercepta tentativas de interagir com a shell para revelar a sua localização.

Todos os serviços de segurança em nuvem da Imperva incluem uma opção de integração SIEM. Com ela pode integrar sem problemas o WAF em nuvem da Imperva com as suas soluções de segurança e gestão de eventos existentes. Fazendo-o, irá fornecer acesso centralizado a informação valiosa e granular em tempo real sobre tráfego no limite do perímetro da sua rede.