br>

Protocolo de Resolução de Endereços (ARP) é um protocolo sem estado utilizado para a resolução de endereços IP para endereços MAC de máquinas. Todos os dispositivos de rede que precisam de comunicar na rede transmitem consultas ARP no sistema para descobrir os endereços MAC de outras máquinas. O ARP Poisoning é também conhecido como ARP Spoofing.

Aqui está como o ARP funciona –

- p> Quando uma máquina precisa de comunicar com outra, procura a sua tabela ARP.

- p> Se o endereço MAC não for encontrado na tabela, o ARP_request é transmitido através da rede.

- p> todas as máquinas da rede irão comparar este endereço IP com o endereço MAC.

- p> se uma das máquinas da rede identificar este endereço, então irá responder ao pedido ARP_ com o seu endereço IP e MAC.

- p> O computador requerente armazenará o par de endereços na sua tabela ARP e a comunicação terá lugar.

O que é a ARP Spoofing?

p> pacotes ARP podem ser forjados para enviar dados para a máquina do atacante.

- p>ARP spoofing constrói um grande número de pedidos ARP forjados e responde aos pacotes para sobrecarregar o interruptor.

- p> O switch é colocado em modo de encaminhamento e depois da tabela ARP ser inundada com respostas ARP falsificadas, os atacantes podem farejar todos os pacotes de rede.

Attackers inundam uma cache ARP do computador alvo com entradas falsificadas, o que também é conhecido como envenenamento. O envenenamento ARP utiliza o acesso Man-in-the-Middle para envenenar a rede.

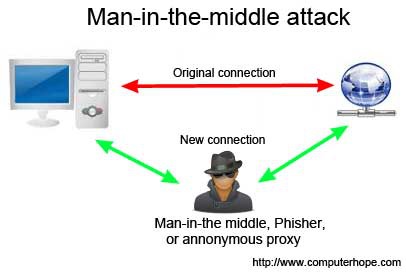

O que é MITM?

O ataque Man-in-the-Middle (abreviado MITM, MitM, MIM, MiM, MITMA) implica um ataque activo em que o adversário se faz passar pelo utilizador criando uma ligação entre as vítimas e enviando mensagens entre elas. Neste caso, as vítimas pensam que estão a comunicar entre si, mas na realidade, o actor malicioso controla a comunicação.

p> Existe uma terceira pessoa para controlar e monitorizar o tráfego da comunicação entre duas partes. Alguns protocolos como o SSL servem para prevenir este tipo de ataque.

p> Existe uma terceira pessoa para controlar e monitorizar o tráfego da comunicação entre duas partes. Alguns protocolos como o SSL servem para prevenir este tipo de ataque.

ARP Poisoning – Exercício

Neste exercício, utilizámos o BetterCAP para realizar envenenamento por ARP em ambiente LAN utilizando a estação de trabalho VMware na qual instalámos a ferramenta Kali Linux e Ettercap para farejar o tráfego local em LAN.

Para este exercício, seriam necessárias as seguintes ferramentas –

- Estação de trabalhoVMware

- Kali Linux ou sistema operativo Linux

- Ettercap Tool

- LAN connection

Nota – Este ataque é possível em redes com e sem fios. Pode executar este ataque em LAN local.

P>Passo 1 – Instalar a estação de trabalho VMware e instalar o sistema operativo Kali Linux.

Passo 2 – Entrar no Kali Linux usando o nome de utilizador passe “root, toor”.

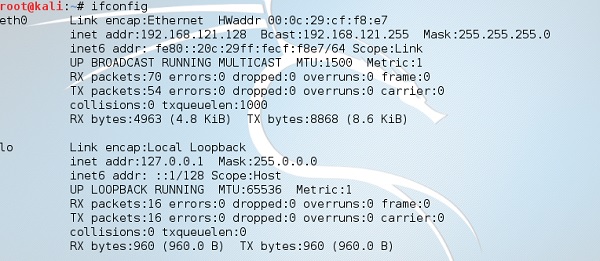

Passo 3 – Certificar-se de que está ligado à LAN local e verificar o endereço IP digitando o comando ifconfig no terminal.

Step 4 – Abra o terminal e digite “Ettercap -G” para iniciar a versão gráfica de Ettercap.

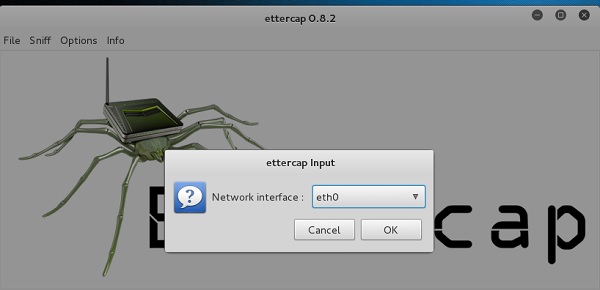

Step 5 – Agora clique no separador “sniff” na barra de menu e seleccione “unified sniffing” e clique em OK para seleccionar a interface. Vamos usar “eth0” que significa ligação Ethernet.

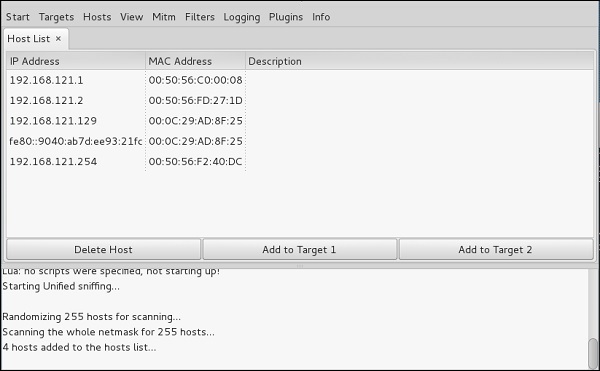

P>Passo 6 – Agora clique no separador “hosts” na barra de menu e clique em “scan for hosts”. Começará a procurar os hosts vivos em toda a rede.

P>Passo 7 – A seguir, clique no separador “hosts” e seleccione “hosts list” para ver o número de hosts disponíveis na rede. Esta lista inclui também o endereço de gateway padrão. Temos de ter cuidado quando seleccionamos os alvos.

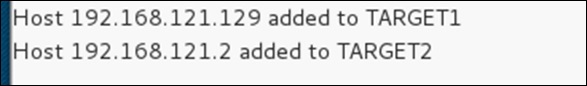

P>Passo 8 – Agora temos de escolher os alvos. No MITM, o nosso alvo é a máquina anfitriã, e a rota será o endereço do router para encaminhar o tráfego. Num ataque MITM, o atacante intercepta a rede e fareja os pacotes. Assim, adicionaremos a vítima como “alvo 1” e o endereço do router como “alvo 2”

Em ambiente VMware, o gateway padrão terminará sempre com “2” porque “1” é atribuído à máquina física.

P>Passo 9 – Neste cenário, o nosso alvo é “192.168.121.129” e o router é “192.168.121.2”. Assim, adicionaremos o alvo 1 como IP da vítima e o alvo 2 como IP do router.

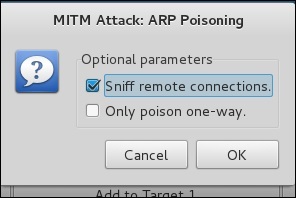

Passo 10 – Agora clique em “MITM” e clique em “ARP poisoning”. Depois disso, marcar a opção “Sniff remote connections” e clicar OK.

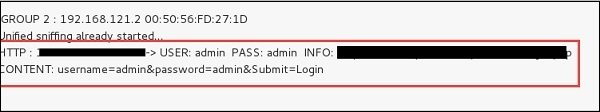

passo 11 – Clicar em “start” e seleccionar “start sniffing”. Isto irá iniciar o envenenamento ARP na rede, o que significa que activámos a nossa placa de rede em “modo promíscuo” e agora o tráfego local pode ser farejado.

Nota – Só permitimos o farejamento HTTP com Ettercap, por isso não espere que os pacotes HTTPS sejam farejados com este processo.

Passo 12 – Agora é altura de ver os resultados; se a nossa vítima entrou em alguns websites. Pode ver os resultados na barra de ferramentas de Ettercap.

É assim que funciona o sniffing. Deve ter compreendido como é fácil obter as credenciais HTTP apenas ao permitir o envenenamento por ARP.

ARP Poisoning tem o potencial de causar enormes perdas em ambientes de empresas. Este é o local onde os hackers éticos são nomeados para proteger as redes.

Intoxicação ARP, existem outros ataques tais como inundação MAC, falsificação MAC, envenenamento DNS, envenenamento ICMP, etc. que podem causar perdas significativas a uma rede.

No próximo capítulo, discutiremos outro tipo de ataque conhecido como envenenamento DNS.