Como construir um plano de resposta a incidentes em torno do processo de resposta a incidentes SANS, exemplos para começar, e um pico na automatização da resposta a incidentes.

Agenda uma solução de resposta a incidentes? Clique aqui para uma demonstração de resposta ao incidente.

Neste post aprenderá:

- O que é um Plano de Resposta ao Incidente e porque precisa de um?

- O Ciclo de Resposta ao Incidente

- Por que é importante um Plano de Resposta ao Incidente?

- Os Seis Passos da Resposta a Incidentes

>Plano de Resposta a Incidentes Vs a Disaster Recovery Plan

>Plano de Resposta a Incidentes Exemplos de Plano de Resposta a Incidentesli>A Próxima Geração de Resposta a Incidentes

O que é um Plano de Resposta a Incidentes e Porquê Precisa de um?

Um plano de resposta a incidentes é um conjunto de ferramentas e procedimentos que a sua equipa de segurança pode utilizar para identificar, eliminar, e recuperar de ameaças cibernéticas de segurança. Foi concebido para ajudar a sua equipa a responder rápida e uniformemente contra qualquer tipo de ameaça externa.

Planos de resposta a incidentes asseguram que as respostas são tão eficazes quanto possível. Estes planos são necessários para minimizar os danos causados por ameaças, incluindo perda de dados, abuso de recursos e perda de confiança do cliente.

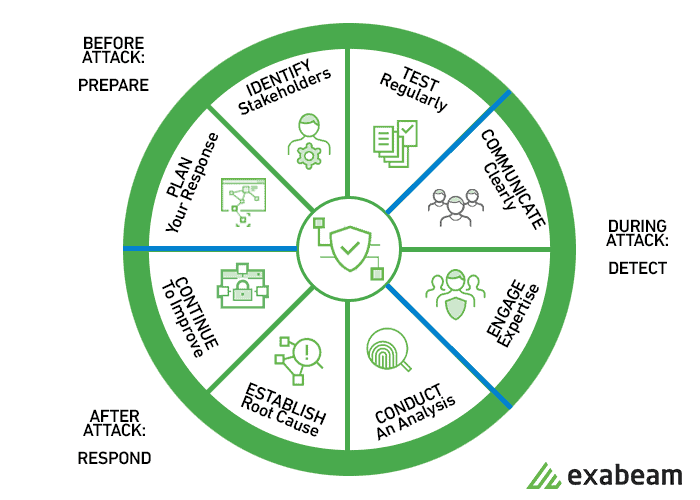

Um plano de resposta ao incidente constitui a base do seu ciclo de resposta ao incidente:

Figure 1: Os Elementos de um Ciclo de Resposta a Incidentes

Um plano de resposta a incidentes não está completo sem uma equipa que o possa realizar – a Equipa de Resposta a Incidentes de Segurança Informática (CSIRT). Uma equipa de resposta ao incidente é um grupo de pessoas – seja pessoal de TI com alguma formação de segurança, ou pessoal de segurança a tempo inteiro em organizações maiores – que recolhe, analisa e actua a partir da informação de um incidente.

São o ponto focal do incidente, e são responsáveis pela comunicação com outras partes interessadas dentro da organização, e partes externas, tais como aconselhamento jurídico, imprensa, aplicação da lei, clientes afectados, etc.

Por que é importante um Plano de Resposta ao Incidente?

O estudo do Instituto Ponemon sobre o Custo do Cibercrime de 2017 mostrou que a organização perde em média $11,7 milhões por ano devido aos danos dos ataques cibernéticos. Um processo de resposta eficaz pode agir para reduzir significativamente estes custos.

Planos de resposta a incidentes também são importantes para proteger os seus dados. A protecção dos activos de dados durante todo o processo de resposta a incidentes inclui backups seguros, registos e alertas de segurança para detectar actividade maliciosa, gestão adequada da identidade e do acesso para evitar ameaças internas, e uma forte atenção à gestão de patches.

O último, o planeamento da resposta a incidentes protege a reputação da sua empresa. A IDC descobriu que 80% dos consumidores levariam os seus negócios para outro lado se fossem directamente afectados por uma violação de dados. Se uma quebra de segurança não for tratada de forma adequada e rápida, a empresa corre o risco de perder negócios. A confiança dos investidores e accionistas pode diminuir drasticamente após uma violação de dados publicitada.

Um plano de resposta a incidentes (IRP) ajuda-o a preparar-se e, idealmente, a prevenir incidentes de segurança. As respostas que os IRPs ditam também podem ter alguns efeitos positivos menos óbvios na sua organização, incluindo:

- Os dados de protecção de dados e a protecção do sistema estão no centro do IRP. A protecção é conseguida através da segurança de cópias de segurança, assegurando uma gestão suficiente da identidade e do acesso, e a aplicação atempada de correcções de vulnerabilidades. Estas medidas são apoiadas por uma resposta rápida a alertas e análise cuidadosa de registos e dados de eventos.

- Reforça a resposta eficaz a incidentes de reputação mostra o empenho de uma marca na segurança e privacidade. Os ataques que resultam na perda de dados podem levar os clientes a duvidar da competência de uma organização, levando ao abandono da marca. Da mesma forma, accionistas e investidores podem abandonar um negócio que tenha sofrido uma quebra. O IRP pode prevenir ou minimizar estas perdas.

- Reduzir os custos – as infracções são dispendiosas, devido a multas regulamentares, compensação de clientes, ou apenas o custo de investigação e restauração de sistemas. Segundo um estudo da IBM de 2019, o custo médio de uma infracção é de quase 4 milhões de dólares. Os IRPs podem ajudar a reduzir o risco de violação e limitar os danos causados por ataques, limitando os seus custos.

Qual é a relação entre um Plano de Resposta a Incidentes e um Plano de Recuperação de Desastres?

Um plano de resposta a incidentes deve ser complementado por um plano de recuperação de desastres. Este último prescreve como uma organização gere um evento catastrófico, tal como um desastre natural ou perda acidental de dados. Enquanto um plano de resposta a incidentes se concentra na identificação de um evento de segurança e no seu encerramento, a recuperação de desastres visa trazer os sistemas de volta em linha, sujeito a um Objectivo de Tempo de Recuperação (RTO).

Considerações chave para o planeamento da resposta a incidentes

Um plano de resposta a incidentes deve incluir os seguintes elementos para ser eficaz:

- Apoio à gestão de apoio à gestão de topo permitir-lhe-á recrutar os membros mais qualificados para a sua equipa de resposta e criar processos e fluxos de informação que o ajudarão a gerir um incidente de forma eficaz.

- Um teste consistente – um plano de resposta a incidentes não vale muito se estiver apenas no papel, deve ser posto à prova. A realização de um exercício de segurança planeado (ou ainda melhor, não planeado), a execução do plano e a identificação dos pontos fracos irão contribuir muito para validar que a equipa está pronta para um incidente real.

- equilíbrio entre o detalhe e a flexibilidade – o plano deve ter passos específicos e accionáveis que a equipa pode seguir rapidamente quando ocorre um incidente. Ao mesmo tempo, a criação de processos rígidos conduz à complexidade e a uma incapacidade de lidar com cenários inesperados. Criar um plano detalhado mas permitir flexibilidade para suportar uma vasta gama de incidentes. Actualizar o plano frequentemente pode também ajudar com flexibilidade – rever o plano de seis em seis meses ou mais pode ajudá-lo a dar conta de novos tipos de questões de segurança e ataques que afectam a sua indústria.

- Esclarecer os canais de comunicação – o plano deve tornar claro com quem a equipa do incidente deve comunicar, através de que canais de comunicação, e que informações devem ser transmitidas. Esta é uma parte crítica e por vezes negligenciada do processo de resposta. Por exemplo, deve haver directrizes claras sobre que nível de detalhe deve ser comunicado à gestão de TI, à direcção, aos departamentos afectados, aos clientes afectados, e à imprensa.

- Conhecer os seus intervenientes – quem são os principais papéis dentro da organização que devem cuidar e estar envolvidos num incidente de segurança? Estes podem mudar dependendo do tipo de incidente e dos recursos organizacionais visados. As partes interessadas podem incluir gestores de departamento, gestores de topo, parceiros, clientes e legais.

- Manter o plano simples – um princípio de gestão bem conhecido, “Keep it Simple Stupid” (KISS), também deve ser aplicado aos planos de resposta. Um plano complicado, mesmo que muito bem pensado, não é susceptível de ser seguido com precisão em tempo real. Mantenha os detalhes, passos e procedimentos num mínimo absoluto, para garantir que a equipa possa processá-los e aplicá-los ao incidente à medida que entram no “nevoeiro da guerra”.

Os 6 Passos de Resposta a Incidentes do Instituto SANS

De acordo com o Manual de Tratamento de Incidentes do Instituto SANS, há seis passos que devem ser dados pela Equipa de Resposta a Incidentes, para lidar eficazmente com incidentes de segurança. O seu plano de resposta deve abordar e fornecer um processo estruturado para cada uma destas etapas.

1. Preparação

Na fase de preparação, deve rever e codificar a política de segurança subjacente que informa o seu plano de resposta a incidentes. Realizar uma avaliação de risco e dar prioridade às questões de segurança, identificar quais são os bens mais sensíveis, e por extensão, quais são os incidentes de segurança críticos em que a equipa deve concentrar-se. Crie um plano de comunicação, e prepare documentação que indique claramente, e brevemente, os papéis, responsabilidades e processos.

Planeamento não é suficiente – também deve recrutar membros para o CIRT, treiná-los, assegurar que têm acesso a todos os sistemas relevantes, e às ferramentas e tecnologias de que necessitam para identificar incidentes e responder aos mesmos.

2. Identificação

A equipa deve ser capaz de detectar eficazmente os desvios das operações normais nos sistemas organizacionais e identificar se esses desvios representam incidentes de segurança reais.

Quando um potencial incidente é descoberto, a equipa deve recolher imediatamente provas adicionais, decidir sobre o tipo e gravidade do incidente, e documentar tudo o que está a fazer. A documentação deve responder às perguntas “Quem, O quê, Onde, Porquê e Como” para permitir que os atacantes sejam processados em tribunal numa fase posterior.

3. Contenção

Após a equipa identificar um incidente de segurança, o objectivo imediato é conter o incidente e prevenir a ocorrência de mais danos. Isto envolve:

- contenção de curto prazo – isto pode ser tão simples como isolar um segmento de rede que esteja sob ataque ou derrubar servidores de produção que tenham sido pirateados e estejam a desviar tráfego para servidores de reserva.

- Contenção a longo prazo – aplicar correcções temporárias aos sistemas afectados para permitir a sua utilização na produção, enquanto reconstrói sistemas limpos, preparando-se para os colocar em linha na fase de recuperação.

4. Erradicação

A equipa deve identificar a causa raiz do ataque, remoção de malware ou ameaças, e prevenir ataques semelhantes no futuro. Por exemplo, se um mecanismo de autenticação fraco foi o ponto de entrada para o ataque, deve ser substituído por uma autenticação forte; se uma vulnerabilidade foi explorada, deve ser imediatamente corrigida.

5. Recuperação

A equipa traz os sistemas de produção afectados de volta à linha com cuidado, para garantir que não ocorra outro incidente. Decisões importantes nesta fase são a partir de que data e hora restaurar as operações, como testar e verificar se os sistemas afectados voltaram ao normal, e quanto tempo controlar os sistemas para assegurar que a actividade voltou ao normal.

6. Lições aprendidas

Esta fase deve ser executada o mais tardar duas semanas após o fim do incidente, para assegurar que a informação está fresca na mente da equipa. O objectivo desta fase é completar a documentação que não pôde ser preparada durante o processo de resposta e investigar melhor o incidente para identificar todo o seu alcance, como foi contido e erradicado, o que foi feito para recuperar os sistemas atacados, áreas onde a equipa de resposta foi eficaz, e áreas que requerem melhorias.

Modelo de plano de resposta ao incidente

Seguir são quatro modelos detalhados que pode utilizar para iniciar o seu planeamento de resposta ao incidente:

Modelo de plano de resposta ao incidente da TechTarget (14 páginas) inclui âmbito, cenários de planeamento e objectivos de recuperação; uma sequência lógica de eventos para resposta ao incidente e funções e responsabilidades da equipa; procedimentos de notificação, escalonamento e declaração; e listas de verificação de resposta ao incidente.

>> Download do modelo

O modelo de resposta a incidentes da Thycotic (19 páginas) inclui funções, responsabilidades e informação de contacto, classificação de ameaças, acções a tomar durante a resposta a incidentes, regulamentos específicos da indústria e dependentes da área geográfica, e um processo de resposta, bem como instruções sobre como personalizar o modelo para as suas necessidades específicas.

>> Descarregue o modelo (requer registo)

Plano de resposta a incidentes de segurança da Sysnet (11 páginas) inclui como reconhecer um incidente, funções e responsabilidades, contactos externos, passos iniciais de resposta, e instruções para responder a vários tipos de incidentes comuns, tais como malware e acesso sem fios não autorizado.

>> Descarregar o modelo (requer registo)

Plano de resposta a incidentes do Departamento de Tecnologia do Governo da Califórnia (4 páginas) inclui uma lista de verificação de 17 passos para os membros da equipa de incidentes a seguir, com referência a procedimentos mais detalhados para tipos específicos de incidentes (que terá de criar por si próprio).

>> Descarregue o modelo

Exemplos de Plano de Resposta a Incidentes

Ao desenvolver um plano de incidentes, é valioso ver exemplos reais de planos criados por outras organizações. Alguns dos exemplos não serão aplicáveis aos cenários de incidentes da sua indústria mas podem dar-lhe alguma inspiração.

Ver exemplos de planos das seguintes organizações:

- Carnegie Mellon Universidade-incluindo definições, papéis e responsabilidades, metodologia, fases de resposta a incidentes, directrizes para ameaças internas e interacção com a aplicação da lei, e documentação.

- Tulane Universidade-incluindo âmbito, papéis e responsabilidades, definições de incidentes, níveis de escalonamento e fases de resposta por nível de criticidade.

- Write State Universidade-incluindo âmbito, fases de resposta, utilização de ferramentas de segurança, e uma lista de verificação de intrusão.

The Next Generation of Incident Response: Orquestração e Automatização de Segurança (SOAR)

Não há substituto para a elaboração de um plano de resposta a incidentes e a designação de indivíduos dedicados para serem responsáveis por ele. No entanto, para tornar a resposta a incidentes mais eficaz e tornar possível lidar com mais incidentes de segurança, uma nova categoria de ferramentas evoluiu que ajuda a automatizar a resposta a incidentes de segurança.

Ferramentas de Orquestração e Automatização de Segurança (SOAR) podem:

- Integração com outras ferramentas de segurança, orquestrando-as para permitir uma resposta complexa a um ataque

- Automate multi-step response procedures using security playbooks

- Suporte à gestão de casos através do registo de toda a informação relacionada com um incidente de segurança específico, criando uma linha temporal de eventos completa, e ajudar os analistas a colaborar e acrescentar dados e conhecimentos ao evento

Para ver um exemplo de uma solução de segurança integrada que inclui a análise comportamental SOAR, bem como a análise comportamental da entidade do utilizador (UEBA) e as capacidades de gestão de informação e eventos de segurança (SIEM), ver Exabeam’s Incident Responder.

p>Quer saber mais sobre Resposta a Incidentes?

Dê uma vista de olhos a estes artigos:ul>

li>O Guia Completo de Organização CSIRT: Como construir uma equipa de resposta a incidentes

li>Beat Cyber Threats with Security Automation

Need an incident response solution? Clique aqui para uma demonstração de resposta a incidentes.