O FBI diz sim mas deve seguir este conselho? E se o seguir, sabe como o fazer em segurança?

Reboot o seu router! Este é o conselho emitido em 25 de Maio de 2018, por uma das agências de aplicação da lei mais conhecidas do mundo: o US Federal Bureau of Investigation (FBI). Mas deverá seguir este conselho? E se o seguir, sabe como o fazer em segurança? Este artigo fornece algumas respostas, tanto longas como curtas.

Aqui estão oito respostas curtas, para aqueles que já sabem o que é um router, o que significa um reinício de router, e têm experiência na realização de um reset de router. Se precisar de actualizar os seus conhecimentos sobre o que os routers fazem e como se encaixam na sua rede, desça até lá: O que é um router?

- O que se passa? Verificou-se que cerca de 500.000 routers em mais de 50 países foram comprometidos por malware dublado VPNFilter.

- O que devo fazer? Reiniciar o seu router – desligá-lo, esperar 30 segundos, ligá-lo novamente – ajudará a derrotar este malware em particular.

- Quem é afectado? Esta ameaça afecta principalmente os pequenos routers de escritório e de escritório em casa (SOHO). No final do artigo.

- e se o meu router não constar da lista? Pode ainda estar em risco a partir do VPNFilter, pelo que o conselho actual é que todos os routers SOHO sejam reiniciados.

- É o mesmo reinício que um reset? NÃO! Um reset elimina a informação de configuração e devolve o router às predefinições de fábrica. Não reinicie o seu router a menos que saiba como configurá-lo e tenha um registo da informação de configuração, por exemplo, password de administração, SSID, etc. (ver o resto do artigo para mais detalhes).

- E se o meu router for fornecido pelo meu ISP? Deve contactá-los para obter instruções se ainda não o tiverem alertado e fornecido instruções.

- Que outras medidas defensivas posso tomar? Considere actualizar o seu router para o firmware mais recente, alterar a palavra-passe predefinida, e desactivar a administração remota. No final do artigo encontra-se uma tabela de links para instruções para fazer este trabalho em routers em risco conhecidos, juntamente com links sobre como reinicializá-los para as suas predefinições de fábrica.

- O ESET detecta este malware? Sim, é detectado como Linux/VPNFilter. No entanto, a ESET recomenda que vá em frente e reinicie o seu router – leia para mais detalhes.

O que é um router?

Embora os tecno-snobs possam arfar com a ideia de que ainda há pessoas no planeta que não sabem o que é um router, vou fornecer uma breve descrição de qualquer forma. Conheço muitas pessoas brilhantes e bem educadas que utilizaram a Internet na sua casa ou pequeno negócio através de um router de muitos anos, sem nunca precisarem de saber o que é ou como funciona. Algumas destas pessoas estão agora chocadas ao saber que, não só o seu router é um computador, como é um computador que os criminosos podem tentar explorar de inúmeras maneiras.

O termo router vem do facto de que estes dispositivos dirigem o tráfego entre redes: eles literalmente encaminham dados de um dispositivo digital para outro. Por exemplo, quando utiliza o seu portátil em sua casa para ler o seu e-mail, as mensagens chegam normalmente ao seu portátil através de equipamento que veio com o seu serviço de Internet, ou que adquiriu quando configura o serviço de Internet.

Embora existam muitas configurações de equipamento possíveis, a maioria inclui as seguintes funções: modem, router, ponto de acesso Wi-Fi (sem fios). Como se mostra neste diagrama, estas funções podem ser executadas por dispositivos separados, ou podem ser combinadas numa única caixa:

O modem recebe o sinal do seu ISP (Internet service provider) e converte-o em tráfego de rede padrão (Ethernet). Quando o seu correio electrónico de entrada chega ao router, decide para onde o deve dirigir. Nos “velhos tempos” antes da Wi-Fi, haveria um cabo Ethernet a ir do seu router (ou modem/router) para o seu portátil. Hoje em dia, muitas casas e pequenos escritórios estão a utilizar ligações sem fios. Nesse caso, o tráfego, como aquele correio electrónico que chega ao seu portátil, ou ao seu tablet, ou ao seu smartphone, é encaminhado através do ponto de acesso sem fios.

(A maior parte do equipamento de ligação à Internet de casa e de pequenos escritórios de hoje suporta tanto ligações sem fios como com fios, pelo que pode haver um fio do seu router para a sua impressora ou um Armazém Anexado à Rede (NAS); muitos televisores inteligentes utilizam uma ligação encaminhada com fios para transmitir vídeo a partir da Internet.)

Claramente, o seu router está a fazer muito trabalho – tratando de tráfego que vai do correio electrónico à navegação na web, imprimindo, transmitindo música e vídeo, e permitindo jogos online. Um router é também como a maioria dos dispositivos IoT (Internet das Coisas) se liga à Internet, coisas como termóstatos inteligentes, sistemas de alarme, e câmaras de segurança.

Para fazer todo esse trabalho, é necessário poder de computação. É por isso que os routers evoluíram para se tornarem sistemas informáticos especializados por direito próprio; o que nos leva ao conselho do FBI sobre o reinício de routers.

O que disse o FBI sobre routers?

A 25 de Maio, o FBI emitiu uma declaração com esta manchete: “Os ciber-intervenientes estrangeiros visam os routers de casa e do escritório e os dispositivos ligados em rede em todo o mundo”. Isto foi em resposta à descoberta de que “ciberintervenientes” tinham utilizado código malicioso (malware) para comprometer toda uma série de routers e outros equipamentos, como dispositivos NAS.

Neste contexto, o termo “compromisso” significa que estes “ciber-intervenientes” executaram o seu código nos dispositivos das pessoas sem a sua permissão. Este malware, que tem a capacidade de recolher informação que flui através do dispositivo mas também pode tornar o dispositivo inoperacional, foi apelidado de VPNFilter pelos investigadores do grupo de inteligência de ameaças Talos da Cisco (o seu primeiro relatório sobre VPNFilter tem muitos dos detalhes técnicos).

Felizmente, a parte do VPNFilter que poderia ser utilizada para espiar o tráfego do router, e/ou desactivar o dispositivo, pode ser removida com aquele movimento TI clássico: desligá-lo e ligá-lo novamente. Assim, o FBI emitiu esta recomendação:

“O FBI recomenda a qualquer proprietário de pequenos routers de escritório e de casa o ciclo de alimentação (reboot) dos dispositivos”

Como deve saber, o booting é o termo técnico para ligar um dispositivo informático, activando assim o código básico que é armazenado nos chips do dispositivo. O primeiro código a ser executado é aquele armazenado no que chamamos “firmware”, o que significa que é considerado parte do hardware. Pense no código no firmware como sendo difícil de alterar (em alguns casos é praticamente impossível).

O próximo código que corre no processo de arranque é aquele que foi armazenado em algo chamado memória não volátil, um tipo de memória que retém dados mesmo quando o dispositivo é desligado. Isto é diferente da memória volátil, o tipo regular de memória que se limpa quando se desliga o computador (ou se sofre um corte de energia).

Remember, o router é um computador, com firmware e memória, tanto volátil como não volátil. Quando um router é comprometido por malware VPNFilter, pedaços de código malicioso são carregados na memória volátil. Reinicializar ou ligar o seu router irá limpar isso, e é isso que o FBI gostaria que fizesse.

Para algumas pessoas a forma mais fácil de reiniciar o router é desligar a fonte de alimentação, esperar 30 segundos, e depois ligá-lo novamente. Em alternativa, pode haver um interruptor para ligar/desligar a parte de trás do router, caso em que pode utilizá-lo para o desligar, esperar 30 segundos, e depois voltar a ligá-lo. Contudo, não deve fazer isso a menos que tenha a certeza de que o interruptor que está a usar é o interruptor on/off.

Reboot vs. reset

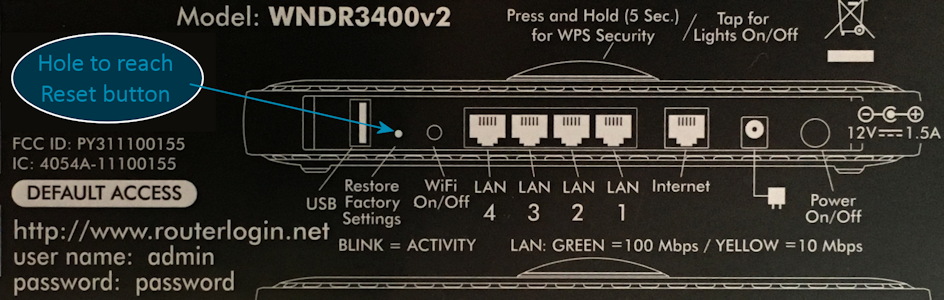

Como pode estar confuso acerca do interruptor on/off? Alguns routers têm interruptores múltiplos; por exemplo, o router na minha secretária neste momento tem um botão “Wi-Fi” on/off, bem como um interruptor de alimentação e algo chamado botão WPS. Além disso, o seu router pode ter um interruptor de reset ou botão “Restore Factory Settings” (Restaurar definições de fábrica). Reiniciar o seu router e assim restaurá-lo à configuração de fábrica é muito diferente de reiniciá-lo.

A realização de um reset irá apagar tanto a memória volátil como a memória não volátil. Esta última é onde o seu router armazena quaisquer alterações que tenha feito à sua configuração. Por exemplo, a maioria dos routers vem com um nome de administrador por defeito e uma palavra-passe que deve alterar para evitar que os atacantes a assumam. Como poderiam eles fazer isso? Porque os nomes de utilizador e palavras-passe predefinidos são amplamente conhecidos. São frequentemente impressos na parte de trás do router e podem ser descobertos através de uma pesquisa no Google com base no número do seu modelo. Por exemplo, na minha secretária tenho um Netgear WNDR3400:

Este modelo, como muitos outros, tem um painel de controlo baseado no browser que pode utilizar a partir do seu computador (tipicamente usando um URL como http://192.168.1.1). A interface permite alterar quaisquer configurações que são depois armazenadas na memória não volátil do router. O meu painel de controlo do router tem este aspecto:

Nota que esbateu as definições de nome de utilizador e palavra-passe e SSID (o nome do ponto de acesso sem fios). Também as escrevi num pedaço de papel para que, quando reiniciar o router, possa introduzir novamente as definições e restaurar a configuração.

Por que razão quereria eu efectuar um reset do router? Quando o seu router é comprometido por malware VPNFilter, parte do código é escrito na memória não volátil, para que não desapareça quando simplesmente reiniciar. O código restante permite que o dispositivo alcance um domínio web após um reinício e descarregue novo malware na memória … excepto que o FBI controla agora esse domínio. Portanto, mesmo que não tenha removido o código do VPNFilter da memória não volátil, está actualmente impedido de descarregar novo malware.

Como se faz uma reinicialização do router?

O controlo de um domínio de malware chama-se “sinkholing” e este foi um trabalho inteligente do FBI. No entanto, pode decidir que quer redefinir o seu router de qualquer forma. Isto deverá remover o último código do VPNFilter do dispositivo.

Como se faz o reset varia de acordo com a marca e o modelo. Sugiro vivamente que vá ao website do fabricante do router e obtenha as instruções a partir daí, específicas do seu modelo. Tenha cuidado se decidir Google as instruções para o seu dispositivo porque pode haver tentativas de envenenar os resultados de pesquisa relacionados com esta questão. Pode restringir os resultados a páginas encontradas no website do fabricante, utilizando o parâmetro “site” como este: Netgear WNDR3400 reset factory site:netgear.com.

O que se segue é um guia genérico que utiliza por sua conta e risco.

Para muitos routers a operação de reset é mais do que carregar num interruptor, envolve o clássico “paper clip poker” e um pequeno buraco no dispositivo. Isto pode ser referido na documentação do fabricante como “Restore Factory Settings” ou algo semelhante. É frequentemente impresso no verso do dispositivo, juntamente com os valores por defeito, como isto:

Para prosseguir com o reset, certifique-se primeiro:

- Sabe o nome de utilizador e a palavra-passe por defeito para o dispositivo, porque necessitará destes para aceder ao dispositivo após o reset.

- Guardou quaisquer ajustes feitos nas configurações de fábrica, como a alteração da palavra-passe do router, bem como o nome e palavra-passe do SSID sem fios.

- O router está ligado.

- Avisou todos os que estão a utilizar a rede para salvar o seu trabalho.

- O router é desligado da Internet (se o reset reverter a palavra-passe do router para um padrão conhecido e o router estiver na Internet, torna-se instantaneamente um alvo suave).

Pega agora no teu implemento de poking – um clipe de papel endireitado, ou algo semelhante, como o pino que tens com o teu smartphone ou tablet para estourar o cartão microSD ou SIM-tray – e segue estes três passos para efectuar o reset:

- Insere gentilmente o póquer no buraco de reset onde podes sentir um botão a premir.

- Segure o botão durante 10 segundos

- Release.

/ol>

Isto fará com que as luzes do router pisquem muito, mas ao fim de cerca de um minuto irão acalmar-se. No entanto, antes de voltar a ligar o router à Internet deve iniciar sessão no router para alterar a palavra-passe de administrador do router a partir do padrão e fazer outras alterações, como definir o nome e palavra-passe SSID sem fios.

Sumário

Summing up: o malware VPNFilter representa uma séria ameaça à segurança e disponibilidade de pequenas redes de escritório e de escritório em casa. Mesmo que não esteja a utilizar um dos routers da lista abaixo, é necessário tomar medidas. O seguinte é a resposta mínima:

- Se o seu router for fornecido pelo seu ISP, desligue-o e depois volte a ligá-lo, depois verifique se há mais conselhos do seu ISP.

- Se possuir/manter um router, reinicie-o, altere a palavra-passe predefinida, e verifique se há actualizações de firmware disponíveis no fabricante do router; se assim for, instale-as.

Se é alguém que conhece o hardware de rede, pode também querer fazer o seguinte:

- Desligue o seu router da Internet e efectue um reset do router.

- Re-instale o firmware mais recente.

Para uma protecção contínua – e esperemos que hoje em dia, escusado será dizer – precisa de executar software de segurança respeitável em todos os seus dispositivos de rede como computadores portáteis, PCs, Macs, tablets Android, smartphones, e sim, mesmo a sua TV inteligente.

Além disso, todos devem ficar sintonizados para mais notícias sobre o VPNFilter e outros códigos maliciosos que visam dispositivos ligados à rede. Espero que já estejam a seguir o WeLiveSecurity. Também vos posso recomendar: Krebs On Security, Security Week, Bleeping Computer, and Morning Cybersecurity.

Finalmente, se quiser que o seu governo faça mais para prevenir ataques como este no futuro – e acredito firmemente que há muito mais que os governos poderiam estar a fazer – considere o envio de uma mensagem aos seus representantes eleitos exigindo acção.

Recursos

Links para instruções e actualizações de vendedores de routers afectados.

| Change default password | Advisory | ||||

|---|---|---|---|---|---|

| Linksys | Reset | Upgrade | Change | ||

| MikroTik | Reset | Upgrade | Change | VPNFilter declaração oficial | |

| NetGear | Reset | Assessoria de Segurança para Malware VPNFilter em Alguns Roteadores | |||

| QNAP | Reset | Upgrade | Change | Desactivável | Assessoria de Segurança para Malware VPNFilter |

| TP-Link | Reset | Upgrade | Change | VPNFilter Malware Security |

Lista de modelos de router conhecidos por estarem em risco (mas pode haver mais)

Linksys: E1200, E2500, WRVS4400N

Mikrotik Routeros Versions for Cloud Core Routers: 1016, 1036, 1072

Netgear: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000

QNAP: TS251, TS439 Pro, outros dispositivos QNAP NAS que executam software QTS

TP-LINK: R600VPN

Mais artigos sobre routers em WeLiveSecurity:

Cinco formas de verificar se o seu router está configurado com segurança

Como proteger o seu router para prevenir ameaças IoT?

Segurar o seu router: Como ajudar a prevenir o próximo roubo da Internet

P>Problemas de segurança de roubo de palavras-passe descobertos em muitos routers Netgear

FTC IoT privacidade e pontos de pressão de segurança D-Link router e falhas de webcam

CERT avisa que os routers Netgear podem ser facilmente explorados

900.000 Alemães postos fora de linha, como falha crítica de router explorada