Qué es una APT

Una amenaza persistente avanzada (APT) es un término amplio que se utiliza para describir una campaña de ataque en la que un intruso, o un equipo de intrusos, establece una presencia ilícita a largo plazo en una red con el fin de minar datos altamente sensibles.

Los objetivos de estos asaltos, que se eligen e investigan muy cuidadosamente, suelen ser grandes empresas o redes gubernamentales. Las consecuencias de estas intrusiones son enormes, e incluyen:

- Robo de propiedad intelectual (por ejemplo, secretos comerciales o patentes)

- Información sensible comprometida (por ejemplo, datos privados de empleados y usuarios)

- El sabotaje de infraestructuras organizativas críticas (por ejemplo, la eliminación de bases de datos)

- La toma total del sitio

- Son significativamente más complejos.

- No son ataques de golpe y fuga: una vez que se infiltra una red, el perpetrador se queda para obtener toda la información posible.

- Se ejecutan manualmente (no se automatizan) contra una marca específica y se lanzan indiscriminadamente contra un gran grupo de objetivos.

- A menudo pretenden infiltrarse en toda una red, en lugar de en una parte específica.

- Usuarios descuidados que ignoran las políticas de seguridad de la red y, sin saberlo, conceden acceso a las amenazas potenciales.

- Usuarios malintencionados que abusan intencionadamente de sus credenciales de usuario para conceder acceso a los perpetradores.

- Usuarios comprometidos cuyos privilegios de acceso a la red se ven comprometidos y son utilizados por los atacantes.

- Corregir las vulnerabilidades del software de la red y del sistema operativo lo antes posible.

- Encriptar las conexiones remotas para evitar que los intrusos las usen para infiltrarse en su sitio.

- Filtrado de los correos electrónicos entrantes para evitar el spam y los ataques de phishing dirigidos a su red.

- Registro inmediato de los eventos de seguridad para ayudar a mejorar las listas blancas y otras políticas de seguridad.

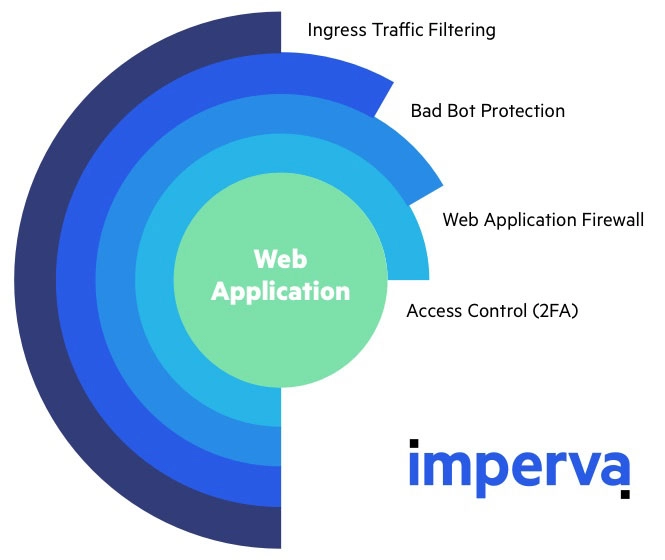

- Firewall de aplicaciones web: nuestro servicio, que cumple con la norma PCI DSS, es una solución de seguridad de nivel empresarial que supervisa el tráfico web entrante y bloquea todos los intentos de piratería en el borde de su red. El WAF se ofrece como un servicio gestionado en la nube y es mantenido por un equipo de expertos. La solución se completa con un motor de reglas personalizado que puede utilizarse para el control de acceso y la aplicación de políticas de seguridad específicas para cada caso.

- Protección contra puertas traseras: una función del WAF que adopta un enfoque novedoso para la detección de puertas traseras. En lugar de buscar archivos sospechosos, que a menudo están cuidadosamente disfrazados, mientras inspecciona el tráfico a un servidor web, este servicio intercepta los intentos de interacción con la puerta trasera para revelar su ubicación.

- Autenticación de dos factores – Una solución flexible de control de acceso que permite desplegar una puerta de enlace 2FA en cualquier dirección URL, con el clic de un botón. El servicio también permite gestionar fácilmente los privilegios de acceso y puede integrarse con cualquier entorno web.

- Protección contra DDoS: un servicio galardonado que mitiga todos los ataques de la capa de aplicación y de red, incluidos los ataques de ruido blanco utilizados para distraer al personal de seguridad y debilitar el perímetro de su red.

La ejecución de un asalto APT requiere más recursos que un ataque estándar a una aplicación web. Los autores suelen ser equipos de ciberdelincuentes experimentados que cuentan con un importante respaldo financiero. Algunos ataques APT están financiados por el gobierno y se utilizan como armas de guerra cibernética.

Los ataques APT se diferencian de las amenazas tradicionales a las aplicaciones web, en que:

Los ataques más comunes, como la inclusión remota de archivos (RFI), la inyección SQL y el cross-site scripting (XSS), son utilizados con frecuencia por los autores para establecer un punto de apoyo en una red objetivo. A continuación, los troyanos y las puertas traseras se utilizan a menudo para ampliar ese punto de apoyo y crear una presencia persistente dentro del perímetro objetivo.

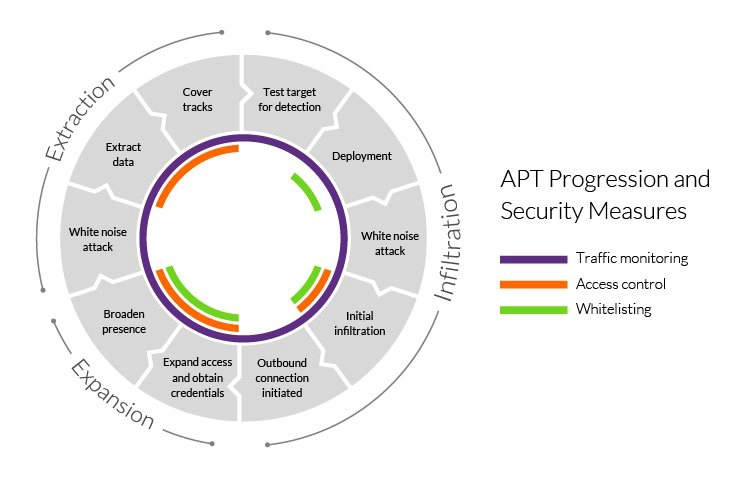

Progresión de las amenazas persistentes avanzadas (APT)

Un ataque APT exitoso puede dividirse en tres etapas: 1) la infiltración en la red, 2) la expansión de la presencia del atacante y 3) la extracción de los datos acumulados, todo ello sin ser detectado.

Etapa 1 – Infiltración

Las empresas suelen infiltrarse a través del compromiso de una de las tres superficies de ataque: los activos web, los recursos de red o los usuarios humanos autorizados.

Esto se consigue bien a través de cargas maliciosas (por ejemplo, RFI, inyección SQL) o ataques de ingeniería social (por ejemplo, spear phishing), amenazas a las que se enfrentan regularmente las grandes organizaciones.

Además, los infiltrados pueden ejecutar simultáneamente un ataque DDoS contra su objetivo. Esto sirve como cortina de humo para distraer al personal de la red y como medio para debilitar el perímetro de seguridad, facilitando su violación.

Una vez conseguido el acceso inicial, los atacantes instalan rápidamente un shell-malware de puerta trasera que concede acceso a la red y permite realizar operaciones remotas y furtivas. Las puertas traseras también pueden venir en forma de troyanos enmascarados como piezas legítimas de software.

Etapa 2 – Expansión

Una vez establecido el punto de apoyo, los atacantes pasan a ampliar su presencia dentro de la red.

Esto implica ascender en la jerarquía de una organización, comprometiendo a los miembros del personal con acceso a los datos más sensibles. Al hacerlo, son capaces de recopilar información empresarial crítica, incluida la información de la línea de productos, los datos de los empleados y los registros financieros.

Dependiendo del objetivo final del ataque, los datos acumulados pueden venderse a una empresa de la competencia, alterarse para sabotear la línea de productos de una empresa o utilizarse para derribar toda una organización. Si el motivo es el sabotaje, esta fase se utiliza para obtener sutilmente el control de múltiples funciones críticas y manipularlas en una secuencia específica para causar el máximo daño. Por ejemplo, los atacantes podrían eliminar bases de datos enteras dentro de una empresa y luego interrumpir las comunicaciones de la red para prolongar el proceso de recuperación.

Etapa 3 – Extracción

Mientras un evento APT está en marcha, la información robada suele almacenarse en una ubicación segura dentro de la red asaltada. Una vez que se han recopilado suficientes datos, los ladrones necesitan extraerlos sin ser detectados.

Típicamente, se utilizan tácticas de ruido blanco para distraer a su equipo de seguridad y poder sacar la información. Esto podría tomar la forma de un ataque DDoS, de nuevo atando al personal de la red y/o debilitando las defensas del sitio para facilitar la extracción.

Medidas de seguridad APT

La detección y protección adecuada de las APT requiere un enfoque multifacético por parte de los administradores de red, los proveedores de seguridad y los usuarios individuales.

Monitoreo del tráfico

El monitoreo del tráfico de entrada y salida se considera la mejor práctica para prevenir la instalación de puertas traseras y bloquear la extracción de datos robados. Inspeccionar el tráfico dentro del perímetro de su red también puede ayudar a alertar al personal de seguridad sobre cualquier comportamiento inusual que pueda apuntar a una actividad maliciosa.

Un firewall de aplicaciones web (WAF) desplegado en el borde de su red filtra el tráfico hacia sus servidores de aplicaciones web, protegiendo así una de sus superficies de ataque más vulnerables. Entre otras funciones, un WAF puede ayudar a eliminar los ataques de la capa de aplicación, como los ataques RFI y de inyección SQL, comúnmente utilizados durante la fase de infiltración de APT.

Los servicios de monitorización del tráfico interno, como los cortafuegos de red, son la otra cara de esta ecuación. Pueden proporcionar una visión granular que muestre cómo los usuarios están interactuando dentro de su red, al tiempo que ayudan a identificar anomalías en el tráfico interno, (por ejemplo, inicios de sesión irregulares o transferencias de datos inusualmente grandes). Esto último podría indicar que se está produciendo un ataque APT. También puede supervisar el acceso a los recursos compartidos de archivos o a los honeypots del sistema.

Por último, los servicios de supervisión del tráfico entrante podrían ser útiles para detectar y eliminar las puertas traseras. Estas pueden ser identificadas interceptando las peticiones remotas de los operadores.

Lista blanca de aplicaciones y dominios

La lista blanca es una forma de controlar los dominios a los que se puede acceder desde su red, así como las aplicaciones que pueden instalar sus usuarios. Este es otro método útil para reducir la tasa de éxito de los ataques APT al minimizar las superficies de ataque disponibles.

Sin embargo, esta medida de seguridad está lejos de ser infalible, ya que incluso los dominios más confiables pueden verse comprometidos. También se sabe que los archivos maliciosos suelen llegar bajo la apariencia de software legítimo. Además, las versiones más antiguas de los productos de software son propensas a ser comprometidas y explotadas.

Para que las listas blancas sean efectivas, deben aplicarse estrictas políticas de actualización para garantizar que los usuarios siempre ejecuten la última versión de cualquier aplicación que aparezca en la lista.

Control de acceso

Para los delincuentes, sus empleados suelen representar el punto débil más grande y vulnerable de su perímetro de seguridad. La mayoría de las veces, esta es la razón por la que los usuarios de su red son vistos por los intrusos como una puerta de entrada fácil para infiltrarse en sus defensas, mientras amplían su dominio dentro de su perímetro de seguridad.

Aquí, los objetivos probables caen en una de las tres categorías siguientes:

El desarrollo de controles eficaces requiere una revisión exhaustiva de todas las personas de su organización, especialmente de la información a la que tienen acceso. Por ejemplo, clasificar los datos en función de la necesidad de conocerlos ayuda a bloquear la capacidad de un intruso para secuestrar las credenciales de inicio de sesión de un miembro del personal de bajo nivel, utilizándolas para acceder a materiales sensibles.

Los puntos clave de acceso a la red deben estar asegurados con la autenticación de dos factores (2FA). Esta requiere que los usuarios utilicen una segunda forma de verificación cuando acceden a áreas sensibles (normalmente un código de acceso enviado al dispositivo móvil del usuario). Esto evita que actores no autorizados, disfrazados de usuarios legítimos, se muevan por su red.

Medidas adicionales

Además de las anteriores, estas son las medidas de mejores prácticas que debe tomar a la hora de asegurar su red:

Medidas de seguridad APT de Imperva

Una estrategia de protección APT efectiva requiere una combinación de medidas de seguridad para proteger cada parte de su perímetro. Imperva es capaz de desempeñar un papel clave en la protección de sus servidores y aplicaciones web con las siguientes soluciones:

Todos los servicios de seguridad en la nube de Imperva incluyen una opción de integración SIEM. Con ella puede integrar perfectamente Imperva cloud WAF con sus soluciones de seguridad y gestión de eventos existentes. Al hacerlo, proporcionará acceso centralizado a información valiosa y granular en tiempo real sobre el tráfico en el borde de su perímetro de red.