Cómo construir un plan de respuesta a incidentes en torno al proceso de respuesta a incidentes de SANS, ejemplos para empezar y un vistazo a la automatización de la respuesta a incidentes.

¿Necesita una solución de respuesta a incidentes? Haga clic aquí para obtener una demostración de respuesta a incidentes.

En este post aprenderá:

- ¿Qué es un plan de respuesta a incidentes y por qué necesita uno?

- El ciclo de respuesta a incidentes

- ¿Por qué es importante un plan de respuesta a incidentes?

- Plan de Respuesta a Incidentes Vs un Plan de Recuperación de Desastres

- Los Seis Pasos de la Respuesta a Incidentes

- Plan de Respuesta a Incidentes

- Ejemplos de Planes de Respuesta a Incidentes

- La Próxima Generación de Respuesta a Incidentes

¿Qué es un Plan de Respuesta a Incidentes y por qué lo necesita?

Un plan de respuesta a incidentes es un conjunto de herramientas y procedimientos que su equipo de seguridad puede utilizar para identificar, eliminar y recuperarse de las amenazas de ciberseguridad. Está diseñado para ayudar a su equipo a responder de forma rápida y uniforme contra cualquier tipo de amenaza externa.

Los planes de respuesta a incidentes garantizan que las respuestas sean lo más eficaces posible. Estos planes son necesarios para minimizar los daños causados por las amenazas, incluyendo la pérdida de datos, el abuso de recursos y la pérdida de confianza de los clientes.

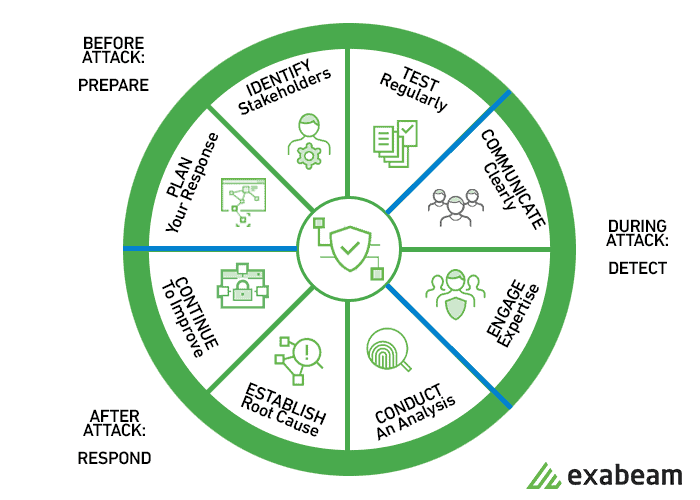

Un plan de respuesta a incidentes constituye la base de su ciclo de respuesta a incidentes:

Figura 1: Los elementos de un ciclo de respuesta a incidentes

Un plan de respuesta a incidentes no está completo sin un equipo que pueda llevarlo a cabo: el equipo de respuesta a incidentes de seguridad informática (CSIRT). Un equipo de respuesta a incidentes es un grupo de personas -ya sea personal de TI con alguna formación en seguridad, o personal de seguridad a tiempo completo en las organizaciones más grandes- que recogen, analizan y actúan sobre la información de un incidente.

Son el punto focal del incidente, y son responsables de la comunicación con otras partes interesadas dentro de la organización, y con las partes externas, como el asesor legal, la prensa, las fuerzas de seguridad, los clientes afectados, etc.

¿Por qué es importante un Plan de Respuesta a Incidentes?

El Estudio sobre el Coste de la Ciberdelincuencia 2017 del Instituto Ponemon mostró que la organización media pierde 11,7 millones de dólares al año debido a los daños de los ciberataques. Un proceso de respuesta eficaz puede actuar para reducir significativamente estos costes.

Los planes de respuesta a incidentes también son importantes para proteger sus datos. La protección de los activos de datos a lo largo del proceso de respuesta a incidentes incluye la realización de copias de seguridad, el aprovechamiento de los registros y las alertas de seguridad para detectar actividades maliciosas, la gestión adecuada de la identidad y el acceso para evitar las amenazas internas y una gran atención a la gestión de parches.

Por último, la planificación de la respuesta a incidentes protege la reputación de su empresa. IDC descubrió que el 80% de los consumidores llevaría su negocio a otro lugar si se viera directamente afectado por una violación de datos. Si una brecha de seguridad no se maneja adecuadamente con rapidez, la empresa se arriesga a perder el negocio. La confianza de los inversores y accionistas puede disminuir drásticamente tras una violación de datos publicitada.

Un plan de respuesta a incidentes (IRP) le ayuda a prepararse e, idealmente, a prevenir incidentes de seguridad. Las respuestas que dictan los IRP también pueden tener algunos efectos positivos menos obvios para su organización, entre ellos:

- Protección de datos: la protección de los datos y del sistema es el núcleo de los IRP. La protección se consigue asegurando las copias de seguridad, garantizando una gestión suficiente de la identidad y el acceso, y parcheando a tiempo las vulnerabilidades. Estas medidas se apoyan en una rápida respuesta a las alertas y en un cuidadoso análisis de los registros y los datos de los eventos.

- Refuerza la reputación: una respuesta eficaz a los incidentes demuestra el compromiso de una marca con la seguridad y la privacidad. Los ataques que provocan la pérdida de datos pueden hacer que los clientes duden de la competencia de una organización, lo que lleva al abandono de la marca. Del mismo modo, los accionistas e inversores pueden abandonar una empresa que ha sufrido una brecha. La IRP puede prevenir o minimizar estas pérdidas.

- Reduce los costes: las brechas son caras, debido a las multas reglamentarias, a las indemnizaciones a los clientes o simplemente al coste de la investigación y la restauración de los sistemas. Según un estudio realizado en 2019 por IBM, el coste medio de una brecha es de casi 4 millones de dólares. Los IRP pueden ayudar a reducir el riesgo de violación y limitar el daño causado por los ataques, limitando sus costes.

- Apoyo de la alta dirección: el apoyo de la dirección le permitirá reclutar a los miembros más cualificados para su equipo de respuesta y crear procesos y flujos de información que le ayudarán a gestionar un incidente con eficacia.

- Pruebas constantes: un plan de respuesta a incidentes no vale mucho si sólo está en papel, debe ponerse a prueba. Llevar a cabo un simulacro de seguridad planificado (o incluso mejor, no planificado), ejecutar el plan e identificar los puntos débiles contribuirá en gran medida a validar que el equipo está preparado para un incidente real.

- Equilibrio entre detalle y flexibilidad: el plan debe tener pasos específicos y procesables que el equipo pueda seguir rápidamente cuando se produzca un incidente. Al mismo tiempo, crear procesos rígidos conduce a la complejidad y a la incapacidad de hacer frente a escenarios inesperados. Cree un plan detallado, pero permita la flexibilidad necesaria para soportar una amplia gama de incidentes. Actualizar el plan con frecuencia también puede ayudar a la flexibilidad: revisar el plan cada seis meses aproximadamente puede ayudarle a tener en cuenta los nuevos tipos de problemas de seguridad y ataques que afectan a su sector.

- Aclarar los canales de comunicación: el plan debe dejar claro con quién debe comunicarse el equipo de incidentes, a través de qué canales de comunicación y qué información debe transmitirse. Esta es una parte crítica y a veces ignorada del proceso de respuesta. Por ejemplo, debe haber directrices claras sobre el nivel de detalle que debe comunicarse a la dirección de TI, a la alta dirección, a los departamentos afectados, a los clientes afectados y a la prensa.

- Conozca a sus partes interesadas: ¿quiénes son los roles clave dentro de la organización que deben preocuparse y participar en un incidente de seguridad? Estos podrían cambiar dependiendo del tipo de incidente y de los recursos organizativos a los que se dirige. Las partes interesadas podrían incluir a los directores de departamento, a la alta dirección, a los socios, a los clientes y al departamento legal.

- Mantenga el plan simple: un principio de gestión muy conocido, «Keep it Simple Stupid» (KISS), también debería aplicarse a los planes de respuesta. Un plan complicado, aunque esté muy bien pensado, no es probable que se siga con precisión en tiempo real. Mantenga los detalles, los pasos y los procedimientos reducidos al mínimo absoluto, para garantizar que el equipo pueda procesarlos y aplicarlos al incidente cuando entren en la «niebla de la guerra».

- Contención a corto plazo -puede ser tan simple como aislar un segmento de la red que está siendo atacado o derribar los servidores de producción que han sido hackeados y están desviando el tráfico a los servidores de respaldo.

- Contención a largo plazo: aplicar correcciones temporales a los sistemas afectados para permitir su uso en producción, mientras se reconstruyen los sistemas limpios, preparándose para ponerlos en línea en la fase de recuperación.

- Universidad Carnegie Mellon: incluye definiciones, funciones y responsabilidades, metodología, fases de respuesta a incidentes, directrices para amenazas internas e interacción con las fuerzas del orden y documentación.

- Universidad de Tulane: incluye el alcance, las funciones y responsabilidades, las definiciones de los incidentes, los niveles de escalada y las fases de respuesta por nivel de criticidad.

- Universidad Estatal de Write: incluye el alcance, los pasos de respuesta, el uso de herramientas de seguridad y una lista de comprobación de intrusiones.

- Integrarse con otras herramientas de seguridad, orquestándolas para permitir una respuesta compleja a un ataque

- Automatizar los procedimientos de respuesta de varios pasos utilizando playbooks de seguridad

- Apoyar la gestión de casos registrando toda la información relacionada con un incidente de seguridad específico, creando una línea de tiempo completa del evento, y ayudar a los analistas a colaborar y añadir datos y perspectivas al evento

- Los tres elementos de la Respuesta a Incidentes: Plan, Equipo y Herramientas

- La guía completa para la organización de un CSIRT: Cómo crear un equipo de respuesta a incidentes

- 10 mejores prácticas para crear un equipo eficaz de respuesta a incidentes de seguridad informática (CSIRT)

- Cómo desplegar rápidamente una política eficaz de respuesta a incidentes

- Seguridad informática: Lo que debe saber

- Pasos de respuesta a incidentes: 6 consejos para responder a los incidentes de seguridad

- Golpee las ciberamenazas con la automatización de la seguridad

- Seguridad IPS: cómo la seguridad activa ahorra tiempo y detiene los ataques en su camino

¿Cuál es la relación entre un plan de respuesta a incidentes y un plan de recuperación de desastres?

Un plan de respuesta a incidentes debe complementarse con un plan de recuperación de desastres. Este último prescribe cómo una organización gestiona un evento catastrófico como un desastre natural o una pérdida accidental de datos. Mientras que un plan de respuesta a incidentes se centra en identificar un evento de seguridad y llevarlo a su fin, la recuperación de desastres tiene como objetivo volver a poner los sistemas en línea, sujeto a un objetivo de tiempo de recuperación (RTO).

Consideraciones clave para la planificación de la respuesta a incidentes

Un plan de respuesta a incidentes debe incluir los siguientes elementos para ser eficaz:

Los 6 pasos de respuesta a incidentes del SANS Institute

Según el Manual de Gestores de Incidentes del SANS Institute, hay seis pasos que debe seguir el equipo de respuesta a incidentes, para gestionar eficazmente los incidentes de seguridad. Su plan de respuesta debe abordar y proporcionar un proceso estructurado para cada uno de estos pasos.

1. Preparación

En la etapa de preparación, debe revisar y codificar la política de seguridad subyacente que informa su plan de respuesta a incidentes. Realice una evaluación de riesgos y priorice los problemas de seguridad, identifique cuáles son los activos más sensibles y, por extensión, cuáles son los incidentes de seguridad críticos en los que debe centrarse el equipo. Cree un plan de comunicación y prepare una documentación que establezca claramente, y de forma breve, las funciones, responsabilidades y procesos.

La planificación no es suficiente: también debe reclutar a los miembros del CIRT, formarlos, asegurarse de que tienen acceso a todos los sistemas relevantes y a las herramientas y tecnologías que necesitan para identificar los incidentes y responder a ellos.

2. Identificación

El equipo debe ser capaz de detectar eficazmente las desviaciones de las operaciones normales en los sistemas de la organización e identificar si esas desviaciones representan incidentes de seguridad reales.

Cuando se descubre un incidente potencial, el equipo debe recopilar inmediatamente pruebas adicionales, decidir el tipo y la gravedad del incidente y documentar todo lo que están haciendo. La documentación debe responder a las preguntas «Quién, qué, dónde, por qué y cómo» para permitir que los atacantes sean procesados en los tribunales en una etapa posterior.

3. Contención

Una vez que el equipo identifica un incidente de seguridad, el objetivo inmediato es contener el incidente y evitar que se produzcan más daños. Esto implica:

4. Erradicación

El equipo debe identificar la causa raíz del ataque, eliminar el malware o las amenazas y prevenir ataques similares en el futuro. Por ejemplo, si un mecanismo de autenticación débil fue el punto de entrada del ataque, debe ser sustituido por una autenticación fuerte; si se explotó una vulnerabilidad, debe ser parcheada inmediatamente.

5. Recuperación

El equipo vuelve a poner en línea los sistemas de producción afectados con cuidado, para garantizar que no se produzca otro incidente. Las decisiones importantes en esta fase son a partir de qué hora y fecha restablecer las operaciones, cómo probar y verificar que los sistemas afectados vuelven a la normalidad, y durante cuánto tiempo supervisar los sistemas para asegurar que la actividad vuelve a ser normal.

6. Lecciones aprendidas

Esta fase debe realizarse a más tardar dos semanas después del final del incidente, para asegurar que la información está fresca en la mente del equipo. El propósito de esta fase es completar la documentación que no se pudo preparar durante el proceso de respuesta e investigar más a fondo el incidente para identificar todo su alcance, cómo se contuvo y erradicó, qué se hizo para recuperar los sistemas atacados, las áreas en las que el equipo de respuesta fue eficaz y las que requieren mejoras.

Plan de respuesta a incidentes

A continuación se presentan cuatro plantillas detalladas que puede utilizar para poner en marcha su planificación de respuesta a incidentes:

La plantilla del plan de respuesta a incidentes de TechTarget (14 páginas) incluye el alcance, los escenarios de planificación y los objetivos de recuperación; una secuencia lógica de eventos para la respuesta a incidentes y las funciones y responsabilidades del equipo; procedimientos de notificación, escalada y declaración; y listas de comprobación de la respuesta a incidentes.

>> Descargar la plantilla

La plantilla de respuesta a incidentes de Thycotic (19 páginas) incluye roles, responsabilidades e información de contacto, clasificación de amenazas, acciones a realizar durante la respuesta a incidentes, normativas específicas del sector y dependientes de la geografía, y un proceso de respuesta, así como instrucciones sobre cómo personalizar la plantilla según sus necesidades específicas.

>> Descargue la plantilla (requiere registro)

El plan de respuesta a incidentes de seguridad de Sysnet (11 páginas) incluye cómo reconocer un incidente, las funciones y responsabilidades, los contactos externos, los pasos iniciales de respuesta y las instrucciones para responder a varios tipos de incidentes comunes, como el malware y el acceso inalámbrico no autorizado.

>> Descarga la plantilla (requiere registro)

El plan de respuesta a incidentes del Departamento de Tecnología del Gobierno de California (4 páginas) incluye una lista de comprobación de 17 pasos que deben seguir los miembros del equipo de incidentes, con referencia a procedimientos más detallados para tipos específicos de incidentes (que tendrás que crear por tu cuenta).

>> Descargar la plantilla

Ejemplos de planes de respuesta a incidentes

Al desarrollar un plan de incidentes, es valioso ver ejemplos reales de planes creados por otras organizaciones. Algunos de los ejemplos no serán aplicables a los escenarios de incidentes de su sector, pero pueden servirle de inspiración.

Vea ejemplos de planes de las siguientes organizaciones:

La próxima generación de respuesta a incidentes: Orquestación y automatización de la seguridad (SOAR)

No hay nada que sustituya la elaboración de un plan de respuesta a incidentes y la asignación de personas dedicadas a ser responsables de él. Sin embargo, para que la respuesta a los incidentes sea más eficaz y permita hacer frente a más incidentes de seguridad, ha evolucionado una nueva categoría de herramientas que ayuda a automatizar la respuesta a los incidentes de seguridad.

Las herramientas de orquestación y automatización de la seguridad (SOAR) pueden:

Para ver un ejemplo de una solución de seguridad integrada que incluye SOAR, así como las capacidades de User Entity Behavioral Analytics (UEBA) y Security Information and Event Management (SIEM), vea Incident Responder de Exabeam.

¿Quieres aprender más sobre la Respuesta a Incidentes?

Echa un vistazo a estos artículos:

¿Necesita una solución de respuesta a incidentes? Haga clic aquí para obtener una demostración de respuesta a incidentes.