O software de patch tende a ser um incómodo para os utilizadores finais – e demasiadas vezes, os patches recomendados são ignorados. Ao mesmo tempo, os administradores podem ter dificuldade em assegurar que todos os sistemas sejam adequadamente remendados. As correcções e actualizações de software são da maior importância, pois podem impedir que o seu software e sistemas sejam vulneráveis a bugs, malware, e problemas principais.

Utilizar software de gestão de correcções pode ajudá-lo a garantir que todos os dispositivos da sua rede estão actualizados. Este tipo de software pode implementar patches rápida e eficientemente, e verificar sistemas e dispositivos para ver quais são seguros e quais são vulneráveis. O meu software de gestão de correcções recomendado é o SolarWinds® Patch Manager, que possui uma extensa biblioteca de correcções pré-testadas que pode aplicar rápida e automaticamente. Acho que funciona extremamente bem para manter os meus sistemas seguros e reduzir os intrusos da superfície de ataque que podem atingir.

Software Patch Definition

A patch de software, por definição, são patches de actualizações de código que alteram o código dos programas existentes para corrigir potenciais vulnerabilidades de segurança ou outros problemas. Os patches são concebidos e testados e podem depois ser aplicados por um programador humano ou por uma ferramenta automática.

Existem vários tipos diferentes de patches, incluindo hotfixes, patches de segurança, pacotes de serviços, e patches não oficiais. Os patches não-oficiais são aqueles feitos por um terceiro e não pelo fornecedor do software que está a utilizar.

Por que é importante a gestão de patches?

A gestão de patches pode não parecer crítica, mas pode ser um dos aspectos mais importantes tanto da produtividade como da segurança de todo o seu sistema. Há várias razões diferentes pelas quais a correcção e actualização são importantes, e várias outras razões pelas quais deve utilizar uma ferramenta automatizada para completar este processo.

Primeiro, a correcção é importante para assegurar que todo o seu software está a funcionar correctamente e da forma mais eficiente. Por vezes, quando o software está desactualizado, não funciona correctamente e pode ser lento ou falhar com frequência. É necessário actualizá-lo para que estes problemas possam ser resolvidos. Quanto mais tempo passar sem actualizar este tipo de problemas num ambiente empresarial, mais perdas de produtividade resultam.

O software ou outras partes da sua infra-estrutura irão obter novas funcionalidades à medida que o fornecedor desenvolve mais o seu produto. Actualizar e corrigir o seu software irá adicionar estas novas funcionalidades, permitindo-lhe manter-se a par das últimas inovações. Num ambiente empresarial competitivo, não quer acabar atrás dos seus concorrentes porque o seu software está desactualizado.

No entanto, a razão mais crítica pela qual deve gerir as correcções e actualizações é a segurança. As falhas de software são uma forma importante de os hackers poderem aceder a sistemas individuais – e a partir daí, à sua rede e dados mais amplos. As correcções de segurança para a sua rede e infra-estrutura são primordiais e uma função primária de muitas correcções é corrigir problemas tais como bugs ou falhas que causam vulnerabilidades de segurança. A aplicação de um patch o mais rapidamente possível reduz as hipóteses de os atacantes terem de aceder aos seus sistemas. Além disso, por razões de conformidade, particularmente quando se trata de informação sobre saúde, informação financeira, ou outros dados pessoais, é necessário ter bons protocolos de segurança em vigor.

Para garantir o sucesso, deve utilizar uma ferramenta de gestão automatizada de patches, porque tentar estes processos manualmente pode rapidamente tornar-se avassalador, e torna-se mais provável que cometa erros. Se não tiver corrigido uma máquina, programa, ou parte da sua rede, deixa esta parte vulnerável a ataques. Com o software de gestão de patches, pode ver que software e dispositivos necessitam de actualizações, agendar actualizações para ocorrerem em momentos específicos, e actualizar automaticamente o software, se assim o desejar. A gestão automatizada de patches pode ajudá-lo a reduzir as vulnerabilidades e a acompanhar as suas obrigações de conformidade.

O que é gestão de patches?

Pode estar a perguntar-se: o que é gestão de patches? Para a maioria dos patches, o fornecedor irá lançar um patch e será notificado de que está disponível uma actualização do software. A correcção de um software de um fornecedor é normalmente um processo simples, mas se tiver muitos dispositivos com numerosos programas, ou se quiser certificar-se de que todos os seus dispositivos são corrigidos ao mesmo tempo, terá de ter um plano de gestão de correcções e utilizar um software de gestão de correcções. Especialmente se partes do seu sistema são físicas, algumas são virtuais, e algumas são baseadas na nuvem, poderá precisar de uma ferramenta especial para manter o controlo em todo este ambiente híbrido. O software de gestão de patches pode ajudá-lo a aplicar estes patches em todo o seu sistema de uma só vez, em vez de ter de aplicar cada patch a cada aplicação individualmente.

What Is Server Patching?

Server patching é muito mais complicado do que a aplicação regular de patches de software, dada a grande importância dos servidores para a funcionalidade da rede e da empresa. Os sistemas operativos e aplicações do servidor precisam de ser corrigidos dentro de janelas de manutenção claras e discretas, com testes extensivos para assegurar que as correcções não falhem ou comprometam outros sistemas em funcionamento. A utilização de uma ferramenta para passar por este processo é altamente recomendada, uma vez que os processos manuais de aplicação de patches podem perder pequenos detalhes ou podem demorar muito mais tempo do que um processo automatizado.

What Is Patching in Windows?

Para os sistemas Microsoft, um par de ferramentas de gestão de patches fazem parte do Windows. Por exemplo, a primeira chama-se Windows Server Update Services (WSUS). WSUS é um serviço de actualização de software capaz de gerir e implementar as várias actualizações lançadas pela Microsoft para o sistema operativo e o software da Microsoft nas suas máquinas. As actualizações são descarregadas a partir da Microsoft e depois distribuídas pelo seu sistema e instaladas em cada dispositivo relevante. Isto significa que não precisa de actualizar cada computador individualmente.

A segunda ferramenta do Windows envolvida na aplicação de patches chama-se System Center Configuration Manager (SCCM). O SCCM é também uma aplicação centralizada da Microsoft e é geralmente considerado como um sistema automatizado de gestão de patches de nível empresarial, enquanto que o WSUS é um pouco mais limitado. O WSUS é bom para pequenas e médias empresas, mas o SCCM deve ser utilizado para empresas maiores. O SCCM utiliza o WSUS e expande as suas ofertas, e inclui a capacidade de definir janelas de manutenção, programação de patches, e implementação automática. Também inclui mais funcionalidades de configuração e de elaboração de relatórios. O SCCM pode também instalar sistemas operativos e aplicações e pode fazer um inventário do hardware e software na sua rede. Contudo, também vem com uma taxa, enquanto que o WSUS é completamente gratuito com sistemas operativos Windows.

p>Even com WSUS e SCCM para patching Windows, ainda precisa de outras ferramentas para trabalhar com e para corrigir aplicações de terceiros nos seus sistemas. Embora o SCCM forneça capacidades limitadas de correcção de terceiros, apenas cobre aplicações comuns e necessitará de algo fora disto se utilizar produtos que não sejam da Microsoft no seu sistema. Deve procurar uma que se possa integrar com o WSUS ou SCCM, para que possa combinar a sua gestão de correcções de aplicações Windows e de terceiros numa consola centralizada.

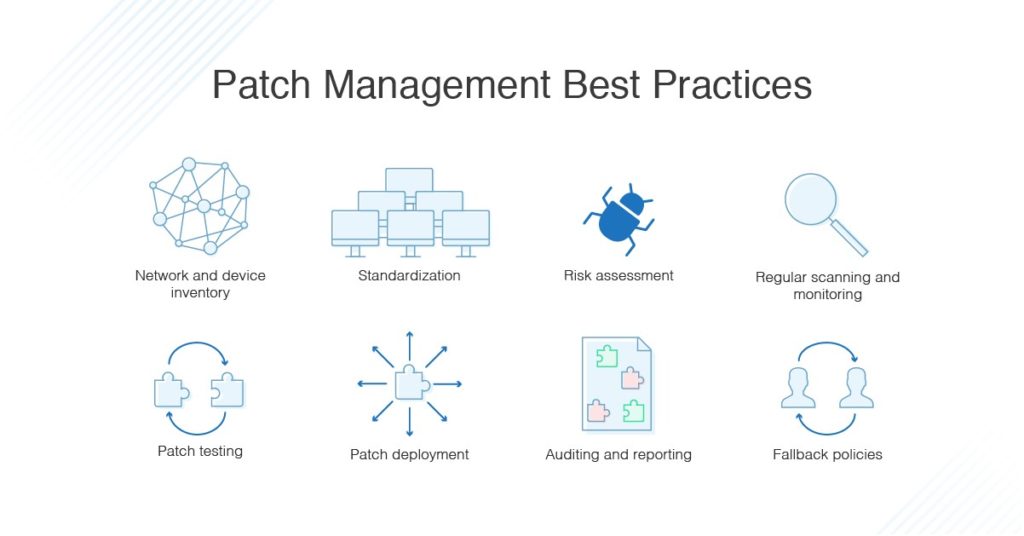

Patch Management Best Practices

Patches devem ser sempre aplicados seguindo algumas das melhores práticas. Quando se envolve em processos de gestão de patches, se não fizer as coisas correctamente, pode causar perturbações no seu negócio, deixar os dispositivos ou aplicações vulneráveis, ou causar mais problemas no seu sistema.

- Inventário de rede e dispositivos: Primeiro, faça um inventário minucioso e preciso de toda a sua infra-estrutura. Isto significa que precisa de conhecer cada dispositivo da rede, como se liga a outros dispositivos, que sistemas operativos e aplicações estão instalados, e que versões tem de cada componente. É comum que uma rede ou sistema seja comprometido por causa de hardware ou software antigo que alguém tenha esquecido. Existem inúmeras ferramentas disponíveis para as pequenas empresas e empresas para digitalizar as suas infra-estruturas e fazer um inventário de todo o seu inventário. Este tipo de digitalização deve ser feito regularmente e verificado quanto à precisão, para assegurar que à medida que novos dispositivos e aplicações são adicionados, o inventário não se torna desactualizado.

- Padronização: Uma vez que tenha um inventário completo da sua rede e dispositivos, considere a normalização de dispositivos e aplicações sempre que possível. Se puder certificar-se de que todos os seus dispositivos executam o mesmo sistema operativo, utilizam o mesmo hardware, estão configurados da mesma forma, e executam as mesmas aplicações, quando se trata de correcção e detecção de vulnerabilidades, será capaz de completar este processo mais rapidamente. Obviamente, nem tudo na infra-estrutura pode ser padronizado, mas quaisquer passos que possa dar em direcção a este objectivo ajudá-lo-ão a garantir que o seu processo de gestão de patches é mais eficiente.

- Avaliação de risco: A conclusão de uma avaliação de risco completa dos seus sistemas é o próximo passo para assegurar que o seu processo de gestão de patches funcione de forma suave e eficaz. Sem conhecimento das suas vulnerabilidades e possíveis riscos, não pode visar correctamente os patches e as actualizações. É necessário analisar as vulnerabilidades a partir de várias perspectivas. Primeiro, qual seria a gravidade de qualquer possível ameaça, qual seria a vulnerabilidade dos seus sistemas a este tipo de ameaça, e qual seria o impacto? Poderá então classificar os seus dispositivos ou secções de rede em grupos por nível de ameaça e garantir que a aplicação de patches é aplicada a cada dispositivo ou aplicação num horário compatível com o nível de risco que os seus sistemas correm nessa parte do sistema. Isto removerá interferências desnecessárias com partes de baixo risco do sistema e assegurará que as partes mais vulneráveis são verificadas e corrigidas com maior regularidade.

- Scan e monitorização regulares: Em seguida, para efectuar as correcções e actualizações adequadas, é necessário que efectue regularmente a varredura e monitorização dos seus sistemas. Pode utilizar ferramentas de monitorização para determinar que partes do seu sistema estão a faltar patches críticos. Além disso, assegure-se de estar atento aos horários de lançamento de correcções por parte dos fornecedores e esteja atento a quando novas correcções estiverem disponíveis. Uma ferramenta de gestão de patches também pode digitalizar estas coisas e avisá-lo quando novos patches estiverem disponíveis para serem aplicados.

- Teste de patches: Se estiver a criar os seus próprios patches, precisa de se certificar de que são testados exaustivamente. Assegure-se de testar como um patch se aplica ao seu sistema antes de o implementar em toda a sua rede. Alguns programas de gestão de patches têm patches pré-testados que podem ser aplicados, para que se possa sentir confiante de que os patches que vai utilizar já estão confirmados para funcionar correctamente.

- Patch deployment: A implementação de patches deve ser primeiro bem documentada, com um esboço planeado das alterações que irão ocorrer uma vez que o patch seja aplicado. Depois, é necessário determinar um tempo apropriado para a implementação de cada tipo de patch (tal como para os seus sistemas de alto risco e para os sistemas de baixo risco) para evitar perturbações desnecessárias para os seus utilizadores. Os processos de patch podem abrandar as redes, tornar os programas temporariamente inutilizáveis, e impedir os utilizadores de fazer o seu trabalho ou de utilizar partes de um serviço. Os patches devem idealmente ser implementados em horários que não sejam de pico, tais como noites tardias ou fins de semana, mas também devem ter a supervisão de alguém que possa intervir no caso de algo correr mal durante o processo. Embora a perturbação seja algo que se quer evitar, também não se quer apenas deixar um patch ser implantado na sexta-feira à noite e apenas perceber que há um problema na segunda-feira de manhã.

- Auditoria e relatórios: Quando se liberta um adesivo, não só é preciso manter um registo de tudo o que acontece antes e durante a libertação, como também é preciso ver o que acontece depois. É necessário verificar se ainda existem quaisquer correcções pendentes de aplicação, ou se quaisquer correcções não foram aplicadas ou se se depararam com erros durante o processo. Além disso, assegure-se de que existe um processo de verificação dos sistemas depois de um patch ter sido implementado, para garantir que o patch não causou quaisquer problemas ou criou novos bugs.

- políticas de fallback: Finalmente, precisa de políticas claras de fallback em vigor se um patch for implantado e causar problemas, ou se uma vulnerabilidade não for corrigida e o seu sistema for penetrado. Deve ter linhas de comunicação claras no local para definir como escalar um problema, e com quem o pessoal pode falar se tiver algum problema com software desactualizado ou patches implantados. Poderá também precisar de políticas em vigor para o retrocesso de patches (remoção de um patch) se o próprio patch tiver um problema que afecte outras partes do seu sistema.

Como notei acima, a utilização de ferramentas de gestão de patches é a melhor forma de se manter a par das actualizações necessárias e remendar os seus sistemas de acordo com as melhores práticas. A minha ferramenta recomendada é o SolarWinds Patch Manager (pode descarregar um teste gratuito aqui), porque tem várias características para ajudar a tornar o processo de correcção extremamente fácil e eficiente.

P>Primeiro, integra-se facilmente com máquinas Windows com gestão de correcções WSUS e SCCM e inclui correcções pré-testadas para aplicações de terceiros. Isto significa que pode verificar se o seu sistema operativo e os patches da Microsoft estão actualizados e foram aplicados com sucesso e pode também manter o controlo do seu outro software. Os patches pré-testados significam que pode simplesmente aplicá-los sem se preocupar com o seu nível de qualidade. Além disso, o Patch Manager fornece relatórios de conformidade após a aplicação de patches, que são extremamente úteis num contexto de segurança e conformidade.

Key Takeaways for Patch Management

A importância de aplicar patches ao seu software, servidores, sistemas operativos não deve ser subestimada quando se trata de segurança e funcionalidade do sistema. Garantir que todos os seus patches estão actualizados é fundamental para proteger o seu sistema contra bugs ou falhas que possam permitir a um intruso malicioso aceder à sua rede ou datastores. Ao aplicar correcções num horário adequado e assegurar que quaisquer vulnerabilidades são corrigidas rapidamente, pode evitar que surjam problemas de segurança, conformidade ou desempenho.

Para todos os seus processos de gestão de correcções, deve utilizar uma ferramenta de gestão de correcções como o Patch Manager, para que possa assegurar que todos os dispositivos estão cobertos e que as correcções foram implementadas correctamente. Com relatórios apropriados do seu software de gestão de patches, pode também certificar-se de que cumpre os requisitos de conformidade e auditoria para qualquer informação sensível que precise de manter em segurança.